Los usuarios deben seguir ciertas reglas que les evitará ser víctimas de estafas, mientras que los comercios online deben estar preparados frente a posibles ciberataques. Repasamos con un especialista las medidas que deben tomar tanto tiendas como clientes para evitar estafas y contratiempos de seguridad.

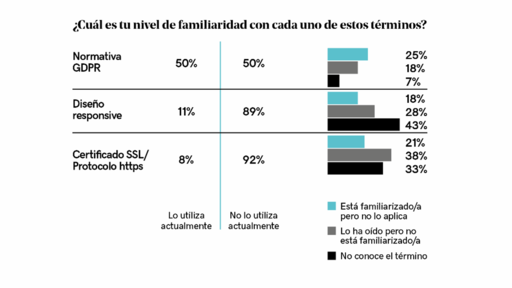

La tercera oleada de su "Radiografía de las pequeñas empresas y autónomos españoles", de GoGaddy, es concluyente: el 50% de los pequeños negocios y autónomos no aplica medidas de seguridad para proteger su negocio. Entre las conclusiones destaca, por ejemplo, que un tercio todavía no sabe qué es un certificado SSL, y sólo un 8% lo a...

SIA ha rediseñado su oferta para dar una respuesta eficaz a los diferentes retos que plantea la digitalización tras realizar un profundo diagnóstico del impacto de la digitalización en el ámbito regulatorio, la transformación de las arquitecturas TI, las infraestructuras conectadas e IoT y las interacciones digitales entre las perso...

Tras un año complicado en todos los ámbitos, con importantes ramificaciones en materia de ciberseguridad, llega el momento de establecer las estrategias y los presupuestos para 2021. Netskope ha realizado diez predicciones que pueden servir de guía para que los CISOs avancen en la planificación del próximo año.

El 37% de las compañías denuncia un incremento de nuevos fraudes en canales digitales tras la irrupción de la pandemia, según un análisis de Experian. Los que más han aumentado han sido el 'sim swap', el 'phishing' y robo de cuentas bancarias.

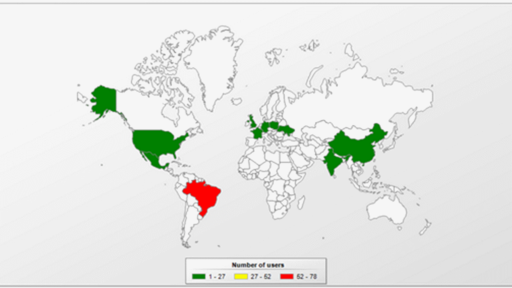

Kaspersky alerta sobre Ghimob, un nuevo malware bancario desarrollado por el actor de amenazas Tétrade y que afecta a usuarios móviles en todo el mundo.

La analítica de datos contribuye a disminuir el fraude, que anualmente provoca que las empresas pierdan aproximadamente el 5% de sus ingresos. Cloudera ha condensado en cinco claves cómo aprovechar esta tecnología, y otras relacionadas con ella, para combatir este delito.

El nuevo servicio se denomina Prosegur Crypto y se basa en un modelo de custodia único que aúna las infraestructuras y los protocolos de seguridad de la firma con las últimas tecnologías en materia criptográfica y de ciberseguridad.

Gonzalo Usandizaga es el nuevo presidente de ventas internacional de Micro Focus. Desde su nueva posición liderará los equipos de ventas de EMEA y Latinoamérica, centrándose en impulsar el crecimiento, el éxito de los clientes, la expansión del canal y el reconocimiento de la marca.

Respond Software ha desarrollado Respond Analyst, un motor XDR que acelera la investigación y la respuesta cibernéticas al automatizar la correlación de pruebas de ataques de múltiples fuentes, el cual se convertirá en una parte clave de la plataforma Mandiant Advantage.

El 93% de los encuestados por Bitglass para elaborar su informe de seguridad en la nube 2020 están moderamente o muy preocupados por la seguridad de la cloud pública. Sin embargo, solo el 31% emplea soluciones de prevención de pérdidas de datos (DLP, en sus siglas inglesas).

Un informe de SAS, llevado a cabo Javelin Strategy & Research, desvela que los intentos de fraude han aumentado casi un 35% desde el inicio de la pandemia, lo que indica que los delincuentes son más activos en la invasión de los canales digitales.

A través de Telefónica Tech Ventures, su instrumento de inversión en startups, Telefónica ha invertido en Smart Protection, empresa de ciberseguridad que cuenta con una plataforma tecnológica que detecta y elimina automáticamente falsificaciones y usos no autorizados de las marcas en Internet.

Pese a que la pandemia ha propiciado que se hayan incorporado 700.000 nuevos profesionales estos meses, el número de trabajadores de campo debe crecer aproximadamente un 89% en todo el mundo para cubrir la brecha de talento, que sigue preocupando a los profesionales.

Cuatro de cada diez trabajadores españoles encuestados por Kaspersky piensan que su empresa debería proporcionarles más apoyo tecnológico en este momento en el que se está imponiendo una forma más flexible de trabajar. Creen que así mejorará su productividad. Esto implica herramientas que les capacitan digitalmente, sin dejar de la...

Un estudio de CrowdStrike constata que, como consecuencia de la pandemia, han aumentando los ataques de ransomware y también la preocupación de los profesionales de seguridad sobre esta cuestión. Un 27% de las empresas pagan los rescates, lo que genera elevadas pérdidas. La media en España es de 1,44 millones de euros por ataque.

A través de una operación de la que no ha desvelado los términos económicos, Acronis ha comprado CyberLynx, empresa israelí con presencia en Reino Unido, Suiza y Luxemburgo. Esta compañía es especialista en auditorías de seguridad, pruebas de penetración y cuenta también con soluciones de formación.

Los expertos esperan un incremento de las compras online durante la próxima edición del Black Friday, cuya fecha de salida será el viernes, 27, y que supone el comienzo de la campaña de ventas navideñas. Las rebajas son un reclamo para los consumidores, pero también para los ciberdelincuentes, que previsiblemente estarán al acecho. ...

Stealth 6.0 está ya disponible. Según explica Unisys, esta nueva versión incluye novedades que responden a las principales preocupaciones de los directores de seguridad a la hora de poner en marcha políticas 'zero trust' y gestionar la seguridad de forma remota.

El 22 de enero arrancará el curso Learning Path: Cybersecurity Fundamentals EXECUTIVE, con el que podrás formarte en los conceptos básicos de la ciberseguridad basada en data science en tan solo 6 fines de semana