La combinación de la capacidad de jSonar para proteger los almacenes de datos sin importar dónde estén, con la oferta de Imperva en seguridad de datos y aplicaciones, impulsará un enfoque nuevo para ayudar a las empresas a abordar sus necesidades de protección de datos.

La Universidad de León ha llegado a un acuerdo con Stormshield que tiene dos vertientes: por un lado, su grupo de investigación de procesos industriales ha incorporado un sistema de protección de la firma y, por otro, se impartirán cursos certificados para formar a profesores, alumnos y profesionales del sector en ciberseguridad ind...

Eset lleva tiempo alertando sobre familias de troyanos bancarios, que tienen su origen en Latinoamérica y que operan en España. La firma ha identificado que los ciberdelincuentes, que están detrás de estas campañas de malware, cooperan entre ellos.

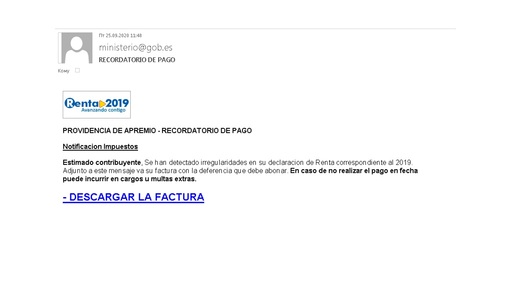

Kaspersky ha detectado una nueva campaña de phishing que, a través de correos electrónicos fraudulentos, suplantan la identidad de la Agencia Tributaria instando a los usuarios a presentar la declaración o realizar un pago pendiente sobre el impuesto de la renta.

El especialista en seguridad amplía las oportunidades de negocio de sus partners, que pueden a partir de ahora ofrecer una oferta combinada de sus productos con los de Panda Security, tan solo cuatro meses después de su adquisición. De ello se beneficiará su ecosistema de partners, que ha crecido más de un 50% al sumar los de Panda.

La firma de seguridad ha llegado a un acuerdo con DreamHack Spain, especialista en ocio digital, para llevar a cabo una campaña de concienciación sobre la importancia de la seguridad en Internet.

El phishing no deja de aumentar, un incremento que no va parejo con el de las medidas de prevención. Esto probablemente se deba a que compañías y consumidores tienen una falsa percepción de seguridad, aunque el 95% de los participantes en una encuesta admite que el este tipo de ataques son un problema. Un estudio realizado en ocho p...

Casi el 30% de las organizaciones espera que más de la mitad de sus empleados continúen teletrabajando en el futuro y, por tanto, todo indica que, tras la pandemia, el trabajo a distancia se consolidará. Dado que se amplía el perímetro de las organizaciones, más del 90% tiene previsto elevar sus inversiones para asegurar el teletrab...

El blog Protege tu Empresa, de Incibe, ha dedicado uno de sus post a recordar los aspectos más relevantes en materia de seguridad y privacidad cuando se llevan a cabo tareas en el puesto de trabajo.

¿Qué proyectos priorizar para no malgastar el tiempo y los recursos? Estas preguntas son muy comunes, pero los expertos de Gartner están convencidos de que realmente la cuestión que debe preocuparles es cuáles son las iniciativas que generan más valor al negocio y reducen el riesgo para la organización en un escenario de cambio cons...

Ivanti, experta en automatizar las operaciones de seguridad para descubrir, administrar, proteger y dar servicio desde la nube hasta el edge, se ha apoyado en Clearlake Capital Group y TA Associates para la compra de MobileIron y Pulse Secure.

El Ayuntamiento de Madrid anunció su creación hace aproximadamente un año pero ha sido este mes cuando se ha formalizado su constitución mediante una asamblea general de socios, que son Accenture, GMV, ISMS Forum, Mapfre, la Red de Excelencia Nacional de Investigación en Ciberseguridad (RENIC), Sanitas, Singular Bank, SIA (Indra) y ...

El Centro Criptológico Nacional ha hecho repaso de las acciones que ha llevado a cabo a lo largo de 2019 en materia de ciberseguridad y desarrollo de productos de seguridad TIC, así como todas aquellas iniciativas encaminadas a la adopción de buenas prácticas y formación de los usuarios. Resumimos lo que dio de sí el año en el que e...

Aunque hay una tendencia a la baja en las detecciones de malware, lo cierto es que las amenazas de día cero están aumentando trimestre tras trimestre, según el informe de seguridad en Internet de WatchGuard, correspondiente a los meses de abril, mayo y junio.

Infosys reforzará su oferta de servicios gestionados de seguridad integrando en su plataforma Cyber Next dos soluciones de Qualys, con el objetivo de mejorar la asistencia en la detección y respuesta en tiempo real de incidentes de ciberseguridad.

Los clientes de la entidad podrán acceder a su entorno privada de banco sin contraseñas, simplemente utilizando su voz, así como realizar transferencias o validar operaciones. El servicio se llama EVO VoiceID, y es posible con la tecnología de Nuance Communications.

A pesar de los diversos beneficios que la implementación de la automatización de procesos mediante la robótica (RPA) puede aportar, muchas investigaciones muestran que todavía hay resistencia a su uso. No obstante, la tendencia es que su adopción va a crecer ostensiblemente en los próximos años, por lo que ISACA recuerda la relevanc...

La pandemia no debe considerarse como un acontecimiento "puntual", según la firma de seguridad, que ha reunido las claves para que las empresas mantengan la agilidad, sin mermar la seguridad digital y, de esta manera, evitar los riesgos de una ciberactividad maliciosa.

Casi el 30% de las empresas de todo el mundo sufrieron ciberataques en los que se comprometía la seguridad de los dispositivos móviles. ¿Qué se puede hacer para mejorar la seguridad de los entornos móviles? Son muchas las medidas que se pueden adoptar, desde evitar accesos no autorizados o cifrar los datos, a navegar sólo en webs se...

Juan Jesús Torres Carbonell, Secretario General de Administración Digital, ha destacado este miércoles en IDC CIO Digital Forum Spain el "esfuerzo tecnológico y humano" que supuso trasladar la fuerza laboral a un entorno de teletrabajo, y el papel "crítico" de la seguridad para asegurar la prestación de servicios para todos, ciudada...