Telefónica Tech continúa su estrategia de búsqueda de startups con iniciativas interesantes en ciberseguridad para convertirse en líder de servicios en este mercado. Tras la compra de Govertis, anuncia la de iHackLabs, especializada en la formación de hackers éticos.

Para orientar a pequeñas empresas y autónomos, Protege tu Empresa ha publicado el documento "SECtoriza2. Comercio minorista, ciberseguridad para tu sector", que contiene recomendaciones específicas para mejorar de manera integral la seguridad de los negocios. El documento trata los principales riesgos de seguridad y cómo hacer frent...

Los delincuentes no han dado ni un respiro en agosto. En su análisis del mes que acaba de concluir, Eset destaca la actividad de los grupos de delincuentes latinoamericanos, que han extendido su actividad en España mediante el envío de emails suplantando la identidad de marcas como MásMóvil, Vodafone, Mercadona, la Agencia Tributari...

Una nueva investigación realizada por Trend Micro Research profundiza en la infraestructura que hay detrás del cibercrimen y alerta del riesgo que supone para las organizaciones que los servidores, ya sean on-premise o cloud, estén comprometidos.

Con el apoyo de sus nuevos inversores, RSA mejorará su enfoque y acelerará la innovación para ayudar a los clientes a gestionar el riesgo mientras aceleran sus propias transformaciones digitales, proporcionando soluciones críticas de gestión de riesgos, seguridad y prevención del fraude.

El laboratorio de ESET ha descubierto una familia de troyano hasta ahora desconocida que roba criptomonedas. Lo ha llamado KryptoCibule y, de momento, su actividad se centra principalmente en países de Europa del Este.

El hospital Moisès Broggi ha sido víctima de un ataque de ransomware que ha afectado a parte de sus sistemas, lo que pone de relieve una vez más que las organizaciones sanitarias están en el punto de mira del cibercrimen. La Agencia de Ciberseguridad Catalana está ayudando a recuperar los sistemas afectados por el ataque.

Hay cinco áreas de TI que van a ser claves en la era post-covid para que las empresas superen sus retos y se adapten con agilidad al nuevo escenario. La ciberseguridad es una de ellas, junto con las de transformación de negocio, aplicaciones empresariales, cloud e infraestructura y puesto de trabajo digital.

La manera más efectiva de articular una prevención eficaz y una resiliencia efectiva ante la desinformación es protegiendo y orientando al eslabón más vulnerable: los ciudadanos. El CCN ha publicado un decálogo con consejos que ayudan a identificar esta clase de campañas que, a continuación, repasamos punto por punto.

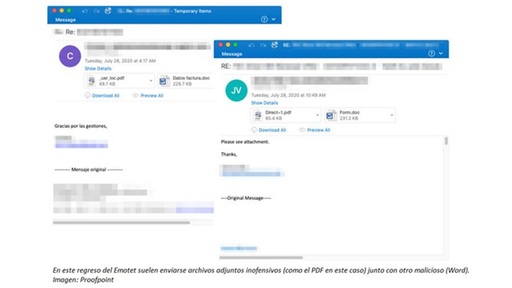

El 17 de julio Emotet reanudaba su actividad poniendo fin a un parón que duraba ya más de cinco meses y que era el más prolongado desde su aparición. Pese a sus idas y venidas, este malware sigue siendo una de las amenazas más peligrosas en la actualidad y, por eso, Proofpoint ha analizado cómo actúa.

La propuesta de Cyberark es reconocida por su capacidad para proteger cuentas privilegiadas, credenciales y secretos asociados con humanos, aplicaciones y máquinas en entornos híbridos y de nube.

Los empleados, ya sea por descuido o de forma malintencionada, pueden exponer a sus empresas a importantes riesgos. El 61% de las empresas encuestadas por Bitglass para su "Informe sobre las amenazas internas 2020" admiten haber sufrido al menos un ataque de origen interno en los últimos doce meses y un 22% reconoce al menos seis at...

Los ataques de ransomware, los incidentes de seguridad en la nube o la Seguridad Sincronizada, son algunas de las temáticas del calendario de webinars con el que Sophos busca acercar sus tecnologías next-gen y poner en valor la protección frente a las amenazas más avanzadas.

Entre las soluciones que Exclusive distribuirá a partir de ahora se encuentra SafeNet Trusted Access (STA), un servicio de autenticación fuerte y gestión de acceso de Thales, y CipherTrust Cloud Key Manager (CCKM), que asegura la gestión de claves criptográficas en entornos multi-nube.

Pulse Zero Trust Access (PZTA) es un servicio de acceso seguro multi-tenant basado en cloud que proporciona acceso sencillo y seguro desde cualquier lugar, y con múltiples dispositivos hacia aplicaciones que se puedan encontrar en diferentes entornos y bajo una protección Zero Trust.

El impacto que están teniendo en los últimos meses los troyanos bancarios brasileños Grandoreiro y Mekotio en España se ha incrementado durante los últimos días con sucesivas campañas de correos electrónicos suplantando a todo tipo de empresas y organismos oficiales. Estos días, el laboratorio de ESET ha alertado de un notable aumen...

Se prevé que el mercado mundial de Wi-Fi en exteriores alcance los 63.250 millones de dólares a finales de 2023, frente a los 28.510 millones de dólares de 2017.

El 59% de los consumidores cambiaría de compañía si ha sido objetivo de un ciberataque en el último año y un 66% se cambiaría a un competidor si la empresa atacada no puede restaurar sus datos en un plazo de tres días. Por tanto, la ciberseguridad se convierte en un factor clave de lealtad hacia las marcas, por lo que éstas deben s...

Según el informe Verizon Data Breach Investigation, junto con el 'crimeware', las aplicaciones web y el uso indebido de privilegios representan el 64% de las infracciones en las cadenas de suministro. Para Cytomic, la solución es aplicar modelos Zero Trust que protejan esta área fundamental de la empresa.

Estamos en una sociedad digitalizada de la que también son partícipes los menores, que pasan cada vez más tiempo en Internet. Esto ya sucedía antes de la pandemia pero, durante el confinamiento, el 83% de los menores utilizaron dispositivos con conexión a Internet durante más de 90 minutos al día, según Unicef. Repasamos los aspecto...