Ambas entidades cooperarán en el refuerzo de las capacidades de prevención, detección y respuesta a ciberamenazas, lo que contempla la actuación conjunta en la implementación de medidas de ciberdefensa activa, incluida la puesta en marcha de un SOC para infraestructuras científicas y técnicas.

El Congreso de los Diputados ha adjudicado a la compañía española Babel su ciberseguridad para los tres próximos años por 1.142.000 euros. Además, la Cámara Baja desplegará una solución de firma digital, un proyecto para el que confiado en Víntegris.

Los ciberataques dirigidos a infraestructuras industriales han registrado un importante aumento en los últimos meses. Sin ir más lejos, los ataques de ransomware se han multiplicado por diez en un año. Según Secure&IT, tres de cada cuatro empresas sufrirán un incidente de seguridad que afectará a su entorno productivo industrial.

El mes pasado se registraron casi 1.900 nuevos dominios con el término "amazon", el 9,5% maliciosos o sospechosos. Ya en 2021, durante el mes del Amazon Prime Day aumentaron un 86% de los correos electrónicos de phishing relacionados con el tema, y un 16% de las URL de phishing.

Así debe realizarse una correcta estrategia de ciberseguridad

La protección de los sistemas, redes, aplicaciones y datos es, hoy en día, tan importante para una organización como incrementar el número de clientes, aumentar la facturación o lanzar nuevos productos. Por eso, la definición de una buena estrategia de ciberseguridad des...

El grupo tecnológico Giesecke+Devrient (G+D) ha adquirido el negocio de soluciones de pago e identidad de la empresa Valid en Estados Unidos, una operación con la que impulsará su crecimiento en ese mercado. Además, espera que ayude a que sus clientes se beneficien de un mayor tamaño empresarial para hacer frente a los desafíos actu...

Las páginas web contenían ofertas de productos electrónicos y electrodomésticos con precios muy por debajo del precio habitual de mercado. El fraude habría afectado a 4.000 víctimas, cuantificándose en cerca de 2,5 millones de euros los beneficios obtenidos por sus autores.

Kaspersky ha llevado a cabo un análisis de las tácticas, técnicas y procedimientos (TTPs) más comunes utilizados por los ocho grupos de ransomware más activos durante sus ataques. La investigación revela que los distintos grupos, como Conti o Lockbit 2.0, comparten más de la mitad de la conocida como ‘cyber kill chain’ y ejecutan la...

Tres de cada cuatro usuarios de Internet a nivel mundial espera que las compañías adopten las medidas de seguridad necesarias para protegerles en el entorno online. España, según un estudio de Experian, es el segundo país en el que los consumidores están más preocupados por el ciberfraude. Sus datos apuntan que el 100% de las empres...

La firma de capital privado Vector Capital ha adquirido la propiedad mayoritaria de WatchGuard. A partir de este acuerdo, el especialista en seguridad e inteligencia de red queda en manos de esta compañía, junto con IPW, fondo europeo centrado en inversiones en empresas de software, que mantiene su participación.

Los cuatro algoritmos de cifrado seleccionados pasarán a formar parte del estándar criptográfico post cuántico del NIST, que se espera que finalice en unos dos años.

La entidad bancaria va a eliminar las autenticaciones de mensajería móvil con nuevas funcionalidades en sus tarjetas en favor de nuevas opciones para agilizar las transacciones y reducir el ciberfraude. En España, la nueva funcionalidad será Safetap, que permite activar la firma con biometría y evitar ciberdelitos como el smishing.

Configurado como un módulo malicioso dentro del servidor web IIS de Microsoft, SessionManager permite desde la recopilación de emails hasta el control completo de la infraestructura. La mayoría de las organizaciones objetivo todavía están comprometidas hasta la fecha.

Un 74% de los españoles cree que tiene el control para eliminar totalmente su presencia en la Red, y esto es un error. El ejercicio del Derecho al Olvido no es automático, y está sujeto a condiciones como que la información difundida en Internet sea inadecuada, inexacta, no pertinente, excesiva u obsoleta y que no entre en conflicto...

La unidad de Telefónica que agrupa sus negocios de cloud, seguridad e IoT y Big Data, Telefónica Tech, aprovecha la capacidad de su red global de 11 centros de operaciones de seguridad (SOC) para desarrollar un servicio gestionado de seguridad OT y de IoT basado en la tecnología de Nozomi Networks.

El 72,1% de los españoles admite haber creído alguna vez una noticia que resultó ser falsa, un porcentaje que demuestra que la desinformación es un importante problema. Repasamos algunas recomendaciones para poder combatir las fake news, que son cada vez más habituales.

La autoridad española de Protección de Datos convoca una nueva edición de sus premios para reconocer las mejores prácticas en la promoción de este derecho. El plazo para la presentación de las candidaturas finaliza el 18 de noviembre.

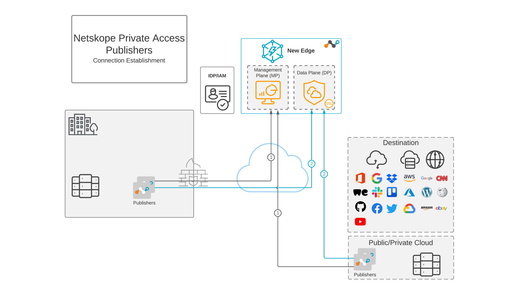

La firma está trabajando en mejoras de Netskope Private Access, su solución de acceso a la red de confianza cero (ZTNA, en sus siglas inglesas), cuya disponibilidad para clientes será efectiva a finales de este año.

El panorama de ciberamenazas evoluciona al tiempo que los vectores de ataque se multiplican. ¿En qué situación estamos?

La empresa española Logalty y la portuguesa DigitalSign se integran para bajo un mismo grupo para crecer en el mercado de firma digital. Las dos compañías, que mantendrán su gestión autónoma, suman una facturación conjunta de más de 30 millones de euros.