A pesar del aumento del 42% en las ciberamenazas, la compañía bloqueó un 66% menos de ataques de ransomware. Para evitar la espiral de ciberriesgos en 2022, Trend Micro aboga por XDR, el refuerzo de servidores, Zero Trust y la supervisión de red, entre otras recomendaciones.

Las organizaciones desean dedicar más recursos humanos a los SOC, pero la falta de habilidades les llevan a subcontratar actividades como la caza de amenazas y la supervisión de la inteligencia. Los SOC se enfrentan asimismo a la necesidad de equilibrar las cargas de trabajo.

La cantidad total de malware zero-day aumentó hasta el 67,2% en el tercer trimestre de 2021, mientras que el porcentaje de malware que llegó a través de Transport Layer Security (TLS) fue del 47%. WatchGuard detectó 4,1 millones de ataques de red únicos, registrando un descenso del 21%.

La solución ofrece filtrado granular del tráfico a nivel de DNS, que permite que este servicio se utilice como punto clave en las estrategias de seguridad Zero Trust. Destaca por definir listas de dominios internos o externos que están autorizados para cada grupo de usuarios.

Comparado con los dos bootkits descubiertos anteriormente, LoJax y MosaicRegressor, MoonBounce demuestra un avance significativo con un flujo de ataque más complejo y una mayor sofisticación técnica. La campaña ha sido atribuida al actor de amenazas APT41.

“Haber tomado las precauciones adecuadas para prevenir un ataque es fundamental, pero disponer de un plan de recuperación es igual de crítico para las organizaciones”, aseguran desde Pure Storage, cuyas soluciones ayudan a los clientes a restaurar rápidamente sus datos.

En el cuarto trimestre aumentaron los correos electrónicos de phishing relacionados con las navidades, especialmente con las compras navideñas. Los empleados deben permanecer atentos a los emails sospechosos, porque un clic equivocado puede causar daños en una organización.

Los ataques de ransomware son cada vez más frecuentes y ya no se limitan a las grandes empresas, a lo que suma la amenaza interna, que será más pronunciada que nunca. Estos factores impulsarán a las organizaciones a implementar mejores medidas de prevención y detección.

El phishing, los enlaces maliciosos y el ransomware se encuentran entre las tácticas de ataque más populares utilizadas por los hackers. La "suplantación de marca" es especialmente popular, con Deutsche Post y DHL entre las cinco marcas más imitadas.

La nueva serie Quantum Lightspeed ofrece un rendimiento de seguridad de hasta 3Tbps y una latencia ultrabaja de 3 microsegundos, resultando idónea para los centros de datos más exigentes que requieren un alto rendimiento de seguridad a la velocidad de la red.

Connect and Protect puede bloquear el contenido no deseado del sitio web, prevenir el robo de datos y las brechas de seguridad. ZyXel anuncia asimismo la ampliación de Nebula Cloud Networking Solution al incluir la nueva conectividad 5G, garantizando una conectividad fiable siempre activa.

Durante el transcurso de la pandemia, las empresas se dieron cuenta de que las VPN eran una de sus áreas más vulnerables. Los microperímetros, las comprobaciones de la seguridad en tiempo real y la amplia disponibilidad de ofertas SASE serán los sucesores de las VPN.

Mientras que el 48% de las pymes cita la seguridad y la protección de datos como su principal desafío, un 67% informó que su empresa ha experimentado un incidente de malware en los últimos dos años, lo que sugiere que estas preocupaciones están bien fundadas.

XorDDoS, Mirai y Mozi fueron las familias más prevalentes, representando el 22% de todos los ataques de malware dirigidos a Linux observados en 2021. En el caso de Mirai, hay diversas variantes, como Dark Mirai, que se centra en routers domésticos, y Moobot, que se dirige a cámaras.

Los estafadores siempre están inventando nuevas tecnologías "de vanguardia" para atraer a los inversores y generar mayores beneficios virtuales. En ocasiones suplantan la identidad de famosos o crean cuentas falsas para animar a sus seguidores a invertir en planes falsos.

Aunque Trickbot se mantiene en la cima a nivel mundial, en España destaca la subida de Binder, un RAT que se infiltra a través de dispositivos móviles, y que ha atacado al 6,13% de las compañías. Apache Log4j es la vulnerabilidad más explotada, afectando al 48,3% de las empresas.

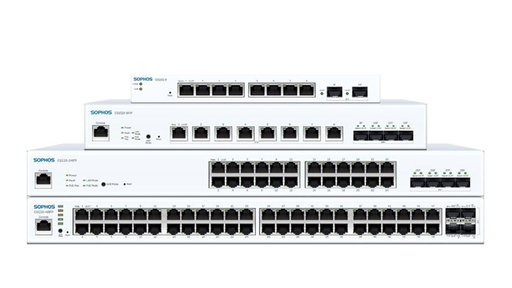

Los switches de 8, 24 y 48 puertos de la serie refuerzan y simplifican la conectividad de capa de acceso a través de las redes LAN de las oficinas. Se trata de la última incorporación al porfolio de accesos seguros de Sophos, que también incluye Sophos Firewall y Sophos Wireless.

Esta tendencia alcanzó un máximo histórico a finales de año, en gran parte debido a los intentos de explotación de la vulnerabilidad Log4J, llegando a 1.040 ciberataques a la semana por organización en España, lo que representa un 79% más con respecto al año anterior.

El cortafuegos de Avast Free Antivirus impide el acceso remoto no autorizado cuando el usuario se conecta a la red doméstica o a redes desconocidas. En Avast Premium Security, las nuevas funciones avanzadas de cortafuegos mejoran la protección frente a las fugas de datos.

Los correos electrónicos contienen un fichero PDF con una supuesta orden de compra, que redirige a las víctimas a una web preparada por los delincuentes y que está alojada en el servicio OneDrive, desde donde se descarga el malware. El objetivo es el robo de credenciales.