Aunque el phishing a nivel global ha descendido un 20%, los ciberdelincuentes se están focalizando en ataques intensivos contra los equipos de TI, recursos humanos, finanzas y nómina. Telegram, Steam, y Facebook son las principales plataformas utilizadas para el phishing.

Las nuevas capacidades analizan simultáneamente datos de texto y visuales como códigos QR, documentos, imágenes, texto, etc. Esto permite crear una capa de defensa más rápida, inteligente, adaptable y eficiente que permite detectar el triple de archivos dañinos a una velocidad ocho veces superior.

Las organizaciones esperan que los ataques impulsados por IA, como los deepfakes y los ataques de identidad sintética, aumenten en 2025, pero muchas siguen sin estar preparadas. El 48% afirma que necesita mejorar su defensa contra los ciberadversarios impulsados por la IA.

Las APT representaron más del 43% de todos los incidentes de alta gravedad, y las brechas graves de políticas de seguridad constituyeron aproximadamente el 12%. En España el 15% de las empresas españolas han reportado más de dos incidentes graves al día durante 2024.

Reckless Rabbit es un actor malicioso que utiliza anuncios en Facebook para promocionar plataformas de inversión fraudulentas. Por su parte, Ruthless Rabbit opera un servicio de cloacking dedicado a realizar comprobaciones de validación de los usuarios, filtrar y excluir tráfico y camuflar estafas.

Lo que está atrayendo a los ciberdelincuentes a este sector es también la ausencia de una infraestructura de seguridad apropiada, de programas de formación y de la concienciación necesaria tanto entre los estudiantes como entre los docentes.

No gestionar el riesgo a través de los activos expuestos puede tener impactos negativos importantes más allá de las amenazas de seguridad inmediatas. Solo el 46% de las organizaciones globales utilizan herramientas para gestionar de forma proactiva el riesgo en toda su superficie de ataque.

Logpoint SIEM ha sido incluida en el Catálogo CPSTIC con categoría ALTA en el marco ENS, dentro de la familia de “Sistemas de gestión de eventos de seguridad (SIEM)”. Con esta certificación, Logpoint da un paso adelante en su consolidación de proveedor de soluciones de gestión de ciberseguridad.

Estos ataques permanecen activos una media de 253 días y el tiempo de respuesta a estos incidentes es de 50 horas. Los principales objetivos son el cifrado y filtración de datos, mientras que los puntos de acceso más comunes incluyen aplicaciones expuestas y relaciones de confianza comprometidas.

Además de nuevas funcionalidades de Cisco XDR y Splunk, que simplifican la detección y respuesta frente a amenazas con inteligencia artificial, ha lanzado Foundation AI, que democratiza la seguridad de la IA con nuevas herramientas de código abierto.

Al ofrecer seguridad multicapa, servicios cogestionados y una plataforma de gestión unificada, SonicWall ayuda a sus partners a ampliar sus servicios de forma rentable. Destacan los firewalls de nueva generación de gama media y alta con protección integrada contra las amenazas avanzadas.

Los navegadores web son el principal método de acceso para la mayoría de las aplicaciones corporativas modernas y proporcionan un punto de control de seguridad empresarial independiente del punto final. Los CSO pueden utilizar un navegador empresarial seguro para reducir el riesgo y mejorar la experiencia digital.

Europa ha recibido casi una cuarta parte de los ataques en 2024, aunque estos descendieron casi un 10% respecto a 2023. En Europa, la acción más observada fue el acceso a servidores, seguida de la adquisición de credenciales de herramientas y el malware-ransomware.

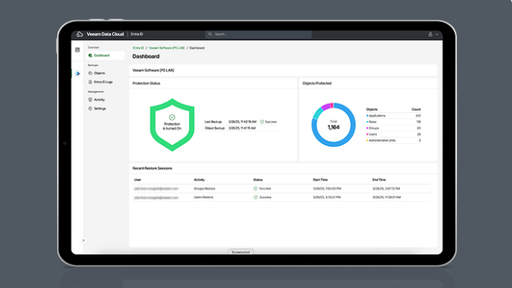

Veeam Data Cloud for Microsoft Entra ID ofrece capacidades integrales de copia de seguridad y restauración para usuarios, grupos, registros de aplicaciones y otros objetos de Entra ID, proporcionando un servicio en la nube con almacenamiento ilimitado y una interfaz de usuario unificada para una experiencia optimizada.

Las empresas están consolidando las inversiones en torno a proveedores estratégicos. De hecho, las soluciones SASE de un solo proveedor crecieron un 77% interanual. Los seis principales proveedores representaron el 71% del mercado en 2024.

Con esta validación, UDS Enterprise se posiciona como una alternativa segura y especializada para desplegar escritorios virtuales en entornos que requieren no solo el cumplimiento riguroso del Esquema Nacional de Seguridad, sino también la confianza de ser una opción aprobada por el CCN.

Basada Proofpoint Nexus y nuevos agentes de IA, esta solución permite a las organizaciones localizar sus datos confidenciales, comprender su naturaleza, controlar el acceso, evitar la mayoría de las pérdidas de datos y supervisar cualquier acción de riesgo que no pueda evitarse.

Este complemento de seguridad avanzada para Amazon SES Mail Manager permite tener un control preciso sobre los flujos de trabajo del email. La tecnología basada en IA de la extensión combina el análisis del comportamiento y el procesamiento del lenguaje natural para analizar los mensajes en tiempo real.

Una investigación global de Veeam y McKinsey revela que la mayoría de las organizaciones sobreestiman enormemente su resiliencia. El nuevo DRMM de Veeam equipa a los líderes con las herramientas y conocimientos necesarios para transformar las ilusiones en una resiliencia procesable y radical.

Dirigidos a pymes y MSP, los nuevos modelos utilizan la función Smart Sync para unificar la seguridad cloud y la infraestructura local, y vienen equipados con la nueva licencia Entry Defense Pack de Zyxel, para proporcionar a las empresas funciones de seguridad esenciales desde el primer momento.