A medida que las herramientas de IA se vuelven más accesibles, los ciberdelincuentes aprovechan cada vez más estas tecnologías para crear e implementar bots maliciosos que ahora representan el 37% de todo el tráfico de Internet, En 2024, el sector de los viajes fue el más atacado.

La solución integral CyberArk Secure AI Agents ayudará a proteger el acceso privilegiado de los agentes de IA en todo el entorno. Se entrega a través de la plataforma de seguridad de identidad de CyberArk, protegiendo todas las identidades (humanas, de máquinas y de IA) en un solo lugar.

El atacante no busca solamente robar información, sino manipular emocionalmente a los contactos de la víctima para obtener dinero o acceso a otras cuentas. Además, al utilizar cuentas reales, logran evadir muchos filtros automatizados de seguridad.

La reciente filtración masiva de datos en X, con más de 2.800 millones de cuentas afectadas, evidencia el riesgo real de la ingeniería social y la necesidad urgente de fortalecer la higiene digital en empresas y organizaciones. El problema no es solo lo que se filtra, sino lo que hacemos o dejamos de hacer después de una filtración.

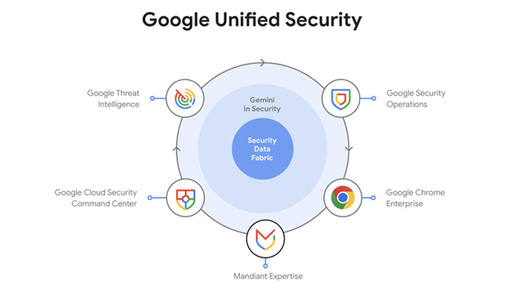

La solución trabaja creando una red unificada de datos de seguridad, escalable, con opciones de búsqueda, que cubre toda la superficie susceptible de ser atacada. El elemento central de las capacidades de Google Unified Security son las experiencias de producto integradas.

Algunas fueron debidas a la configuración incorrecta de recursos de Azure, AWS y Google Cloud, y también a la falta de cifrado en máquinas virtuales públicas. Los clientes reconocen la falta de personal cualificado, una visibilidad limitada y dificultades para gestionar la complejidad de los incidentes.

Los atacantes están explotando las plataformas de mensajería, las aplicaciones en la nube y los servicios de intercambio de archivos. Conseguir un acceso inicial es sólo el inicio. El principal objetivo será escalar privilegios, ampliar accesos, ganar persistencia, cometer fraude, robar dinero y exfiltrar datos de alto valor.

NoName057(16) sigue siendo el actor principal de las campañas DDoS con motivaciones políticas dirigidas a gobiernos, infraestructuras y organizaciones. Los servicios de DDoS de alquiler se han vuelto más potentes gracias al uso de IA para eludir CAPTCHA, y 9 de cada 10 plataformas ofrecen ahora esta capacidad.

En un contexto donde el 68% de los ciberataques aún se inicia con un simple correo electrónico, el 22% de los archivos adjuntos maliciosos en correos corresponden a documentos PDF, un formato popular y que permite a los atacantes ocultar enlaces maliciosos y eludir los filtros de seguridad.

En 2025, los delincuentes se apoyarán cada vez más en la IA para elegir el mejor momento para lanzar sus ataques y el método más adecuado para hacerlo. La computación cuántica también asoma en el horizonte como nueva amenaza, mientras que la figura del responsable de cumplimiento cobrará relevancia.

La colaboración permitirá a los proveedores de servicios gestionados el acceso a una completa gama de soluciones de prevención, protección, detección y respuesta ante amenazas, con un modelo de facturación flexible y basado en el uso, sin contratos, compras mínimas ni compromisos a largo plazo.

Integra ingeniería social para hacer que las víctimas proporcionen acceso a su frase semilla de billetera criptográfica. Con esta información, los atacantes pueden tomar el control total de la billetera y vaciarla por completo. Crocodilus parece tener un objetivo limitado a España y Turquía en este momento.

El número de usuarios que se encontraron con troyanos de banca móvil se multiplicó por 3,6, mientras que las detecciones de phishing relacionadas con criptomonedas crecieron un 83,4%. El malware para PC experimentó una caída en los ataques bancarios tradicionales, pero un aumento en el robo de criptoactivos.

A las pruebas de recuperación ante desastres se les presta aún menos atención, con solo un 11% de pruebas diarias y un 20% semanales. En cuanto a los tiempos de recuperación, el 60% de los profesionales de TI creía que podía recuperarse en menos de un día; Sin embargo, solo el 35% pudo hacerlo.

Los ciberataques, fallos de hardware o software, daños y eliminaciones accidentales representan amenazas reales que pueden provocar la pérdida de información crucial. Estos riesgos subrayan la importancia de adoptar estrategias eficaces para proteger a individuos y organizaciones, señala Synology.

La falta de protección en el teletrabajo y la digitalización acelerada siguen disparando los ciberataques, con un coste medio de hasta 5,5 millones para las grandes empresas. Entre las amenazas más extendidas destacan los ataques de ransomware, que en lo que va de año se han incrementado en un 120%.

Preparadas para resistir los ataques cuánticos del futuro, las impresoras HP Color LaserJet Enterprise MFP 8801, HP Mono MFP 8601 y HP LaserJet Pro Mono SFP 8501 cuentan con seguridad mejorada a nivel de hardware y ofrecen integración fluida con medidas de Zero Trust.

Crece el uso de herramientas cliente HTTP en incidentes de toma de control de cuentas de Microsoft 365, así como el uso de vídeo en mensajes multimedia en el móvil para promocionar estafas con bitcoins. Los ciberdelincuentes también están distribuyendo cada vez más herramientas RMM por email.

Sin un inventario actualizado de activos, los puntos ciegos de seguridad pueden proliferar y poner a una organización en mayor riesgo. Las vulnerabilidades críticas pueden quedar sin resolver durante largos períodos, lo que aumenta la probabilidad de un ataque exitoso.

Casi el 100% de las empresas detecta incumplimientos de políticas de ciberseguridad en dispositivos personales, mientras que 9 de cada 10 permite el acceso a datos corporativos desde ellos. El 65% no controla los datos que sus empleados comparten con herramientas de IA generativa.