Instagram, YouTube y X se han convertido en el principal escaparate de estas estafas en España, con casos recientes que han utilizado deepfakes de Pedro Sánchez y falsos anuncios con la imagen de Isabel Díaz Ayuso. El FBI cataloga las estafas de inversión como el negocio más rentable para el cibercrimen.

La suplantación de identidad, el fraude biométrico y los deepfakes con inteligencia artificial ya han perjudicado a una de cada tres organizaciones en todo el mundo, poniéndose en pie de igualdad con las tácticas de fraude tradicionales, como los documentos falsificados y la ingeniería social.

Solo el 6% de los españoles son conscientes de los riesgos para la privacidad que conlleva el uso de la IA en el ámbito laboral. En comparación con la media mundial, los españoles obtienen peores resultados en vida digital cotidiana, concienciación sobre la privacidad y riesgos digitales.

Plataformas creadas para generar texto, construir sitios web o desplegar chatbots están siendo reaprovechadas por cibercriminales para clonar marcas, crear mensajes persuasivos y lanzar campañas masivas en cuestión de minutos.

Las campañas detectadas incluyen correos electrónicos con diversos tipos de archivos adjuntos para su entrega, en los que los ciberdelincuentes suplantan la identidad de muchas organizaciones, entre ellas fundaciones benéficas, bancos, tribunales y servicios de documentación.

Empleando la técnica del “falso empleado de banca”, los investigados contactaban con clientes para advertirles de la detección de movimientos fraudulentos en sus cuentas y solicitarles las claves. Hay un total de 273 de estafados, a los que se les habría sustraído más de 778.637 euros.

Su familiaridad con la tecnología no les protege de fraudes, robos de datos y extorsiones. El 60% de los jóvenes implicados en transferencias de origen delictivo tiene menos de 30 años. Solo el 58% utiliza contraseñas únicas y apenas el 56% aplica la autenticación multifactor.

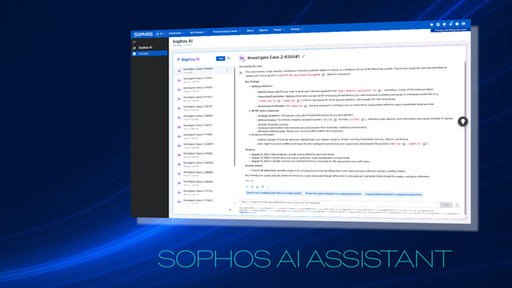

Sophos AI Assistant pone una clasificación e investigación de casos más sencilla, la experiencia de MDR, flujos de trabajo guiados y la búsqueda de amenazas en tiempo real directamente en las manos de todos los clientes de Sophos XDR y MDR.

Los ciberdelincuentes explotan cada vez más la popular plataforma de correo electrónico empresarial, con 107 incidentes en atención médica en siete meses. Más de 1,6 millones de registros de pacientes se vieron comprometidos en los incidentes, y la filtración media expuso casi 16.000 registros individuales.

Una de cada cinco organizaciones sufrió una brecha causada por IA no autorizada. El 60% de estos incidentes comprometieron datos y el 31% provocaron interrupciones operativas. El 97% de las organizaciones afectadas no contaba con controles de acceso específicos para inteligencia artificial.

Las organizaciones afrontan el desafío de brindar seguridad de nivel empresarial mientras administran recursos limitados, demandas regulatorias o entornos de red cerrados. SMA 1000 está diseñado para satisfacer estas necesidades, garantizando un acceso seguro para pymes, grandes empresas y organizaciones reguladas por igual.

Los miembros del grupo NoName057 han estado especialmente activos atacando objetivos en nuestro país. Por su parte, el Ayuntamiento de Elche fue víctima de un ataque de ransomware en un mes en el que se han desvelado vulnerabilidades en aplicaciones de uso extendido, como WinRAR.

Se consolida el uso de inteligencia artificial como herramienta clave en la ejecución de ciberataques. La ciberseguridad se convierte en un frente más de los conflictos geopolíticos, donde las amenazas no solo buscan causar daño técnico, sino también desestabilizar políticamente y obtener ventajas estratégicas.

Las aplicaciones maliciosas que los usuarios móviles encontraron con mayor frecuencia fueron aplicaciones fraudulentas de dinero falso, troyanos bancarios y malware preinstalado. También se detectaron con frecuencia troyanos preinstalados como Triada y Dwphon.

Las principales preocupaciones incluyen el robo de identidad, la incertidumbre financiera y los efectos de los ataques cibernéticos en la democracia. Si bien los ciudadanos reconocen las deficiencias de ciberseguridad y no confían en las empresas y las autoridades, no asumen la responsabilidad de su propia protección.

Numerosas campañas aprovechan la asistencia de Lovable para distribuir kits de phishing de autenticación multifactor como Tycoon, ladrones de carteras de criptomonedas o cargadores de malware, y kits de phishing dirigidos a tarjetas de crédito e información personal.

Entre las amenazas emergentes, destaca el crecimiento del quishing, o phishing mediante códigos QR. Hubo un incremento del 31% en phishing, y un preocupante aumento del 36% en ataques de phishing de credenciales en 2024. Además, las detecciones de URLs maliciosas mediante sandboxing se dispararon un 211%.

Más allá de las amenazas más evidentes, como el robo de contraseñas o la instalación de malware, las extensiones maliciosas pueden actuar de forma silenciosa durante semanas o meses, recopilando información sin levantar sospechas.

De más de 100 millones de dominios observados, el 25% fueron clasificados como maliciosos o sospechosos. Un 82% de las organizaciones bajo observación lanzaron peticiones DNS a dominios vinculados con tecnologías de publicidad online (Adtech) maliciosas.

La función no requiere licencia en la actualidad, de modo que las empresas pueden fortalecer su primera línea de defensa contra ataques de ransomware con solo habilitar el servicio QuWAN SD-WAN. QNAP ofrece así una solución de seguridad proactiva asequible para pymes.