Fácil de gestionar y robusta, la solución Sophos Firewall elimina la necesidad de múltiples productos de seguridad. Las nuevas capacidades SD-WAN procesan y enrutan dinámicamente el tráfico a una gran velocidad, ideal para los clientes a medida que migran cada vez más a la nube.

Se trata de una plataforma ciberseguridad unificada diseñada para ayudar a los clientes a obtener rápidamente una comprensión completa y priorizada de su superficie de ataque, entre cuyos partners inaugurales figuran Microsoft, Okta, Palo Alto, Qualys, Rapid7 y Tenable, entre otros.

A 7 de cada 10 les preocupa más el robo de identidad que otras formas de delito. La extracción de información personal, cargos fraudulentos en la tarjeta de crédito o débito, y usurpación de la identidad y la cuenta en redes sociales, son los principales tipos de delitos que conocen.

El 29% afirma haber sufrido uno o más ciberataques con éxito en los últimos 12 meses, y un 18% siete o más. Las amenazas que más preocupan son el ransomware y el phishing, y sus consecuencias negativas son el robo o daño de equipos, el coste de expertos y la pérdida de clientes.

El cambio abrupto hacia el trabajo remoto y la mayor dependencia de los marcos digitales, junto con las brechas de infraestructura y formación de los empleados en el manejo de dichos flujos de trabajo, ha hecho que la seguridad de los datos sea el mayor desafío para el 34% de las empresas.

Encontrar un equilibrio puede ser un reto e, incluso, puede llevar a algunas empresas a desactivar su protección. El 69% de las empresas prefiere cambiar sus sistemas de producción y automatización para evitar el conflicto, mientras que el 63% se decanta por modificar su configuración de ciberseguridad.

Solo el 8% de las empresas más pequeñas y el 18% de las medianas cuentan con un presupuesto de ciberseguridad dedicado, aunque el 60% de las pymes espera que su gasto en seguridad aumente. La falta de recursos y la complejidad de la seguridad impiden mejorar sus defensas.

Microsoft Purview combina la oferta de Microsoft 365 Compliance con Azure Purview en una plataforma completa que simplifica la protección y administración de datos confidenciales, permitiendo realizar una gestión de cumplimiento normativo y de riesgos unificada de extremo a extremo.

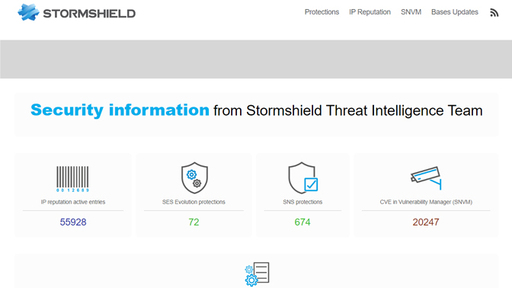

Stormshield Security Portal proporciona una visibilidad completa del nivel de seguridad que ofrecen las soluciones de la marca ante una determinada amenaza, además de la posibilidad de analizar cualquier fichero sospechoso con la solución de sandboxing Stormshield Breach Figther.

GravityZone XDR destaca por ser capaz de conectar y correlacionar incidentes a lo largo del tiempo, consiguiendo contener amenazas a través de acciones de respuesta automatizadas y guiadas. La solución reduce el tiempo de permanencia del atacante y mejora la eficiencia del SOC.

Se ha observado una reducción del 30% en las reclamaciones por ransomware desde el cuarto trimestre de 2021 hasta el primer trimestre de 2022. Esta caída se puede atribuir parcialmente a las entidades aseguradoras, que exigen estrategias de backup más sólidas para la cobertura de sus seguros.

En noviembre de 2021, la botnet regresó y ha ido aumentando gradualmente su actividad desde entonces. En primer lugar, mediante su propagación a través de Trickbot, y ahora por sí misma a través de campañas de spam malicioso. En marzo se detectaron más de 48.500 ataques.

Otras amenazas son el phishing, el adware, los ataques DDoS y el spoofing. El objetivo es infiltrarse en el ecommerce y dañar sus equipos para obtener las claves y contraseñas de los usuarios que acceden a la tienda online, para luego cometer actos delictivos, principalmente robar.

Las víctimas recibieron un correo electrónico con la advertencia de que su cuenta en la criptocartera sería bloqueada. Para desbloquear el monedero, los estafadores piden a la víctima la frase semilla personal, lo que pondría así su cuenta y sus ahorros en manos del estafador.

El Ministerio de Defensa ha elevado el nivel de alerta cibernética a 3, tras el incremento de la actividad detectada procedente de Rusia al inicio de la invasión de Ucrania. Pero la práctica totalidad de las pólizas de ciberriesgo tiene algún tipo de cláusula de exclusión de guerra.

Sucesor de las bandas BlackMatter y REvil, BlackCat lleva operando desde al menos diciembre de 2021. Su malware está escrito en el lenguaje de programación Rust. Gracias a las capacidades avanzadas de compilación cruzada de Rust, BlackCat puede apuntar a sistemas Windows y Linux.

La plataforma combina las nuevas innovaciones en seguridad con el aprendizaje automático avanzado y el análisis de riesgo de los activos en la nube, proporcionando una cobertura completa de los dispositivos TI, OT, IoT e IoMT que representan el escenario digital de una organización.

Mandiant incorporará la plataforma Falcon de CrowdStrike en su catálogo de servicios de respuesta ante incidentes. Además, a finales de año, Falcon se incluirá en los servicios de soporte de Mandiant Managed Defense. El objetivo es conseguir una defensa efectiva contra los criminales.

Del mismo modo, más de la mitad de las compañías no cuentan con una lista blanca para prevenir la ejecución de software malicioso o programas no autorizados. Sin embargo, el 96% cuenta con una herramienta antivirus, el 86% con un antimalware y el 100% con un firewall.

Con la adopción masiva de canales digitales para prácticamente todas las transacciones posibles, la tasa de intentos de fraude online creció en 2021 un 9,4% frente a 2020 y un 52,2% frente a 2019. El 62% de los ciudadanos teme especialmente que puedan robar su identidad.