Durante 2018, las vulnerabilidades relacionadas con la obtención de información sensible predominaron en la lista de avisos de seguridad que emitió INCIBE-CERT para alertar sobre ataques a los sistemas de control industrial. La entidad ha hecho repaso de su tipología y el grado de criticidad.

La vulnerabilidad, que fue parcheada en diciembre, se está utilizando para propagar Yowai y Hakai, dos variantes de Mirai y Gafgyt, que han causado un aumento repentino de ataques e intentos de infección del 11 al 17 de enero. Ambos infectan routers para lanzar ataques DDoS.

Investigadores de Kaspersky Lab fueron los que identificaron las vulnerabilidades en la plataforma de IoT, algunas de las cuales podrían permitir a los actores de amenazas tener acceso altamente privilegiado a los gateways de IoT industriales y ejecutar comandos.

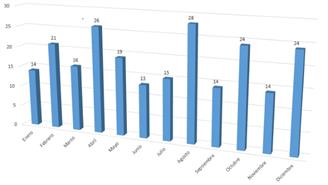

INCIBE-CERT emitió en 2018 un total de 228 avisos de vulnerabilidades relacionadas con los sistemas de control industrial. Según sus datos, agosto fue el mes con más movimiento, mientras que junio fue el de menor actividad.

Afectó a un número desconocido de usuarios de Twitter para Android que activó la función "Proteger tus tweets", destinada a hacer que los tweets sean visibles solo para los seguidores de esa persona, y que se deshabilitó por error al hacer cambios en sus cuentas.

El 15% de todos los usuarios de Windows 7 y el 9% de todos los usuarios de Windows 10 en todo el mundo tienen versiones anteriores de su producto que ya no son compatibles.

Se trata del sistema que utilizan cerca de 141 aerolíneas internacionales, por lo que se estima se verían afectados decenas de millones de pasajeros. La vulnerabilidad revela la identificación de la reserva y el apellido del cliente, datos que podrían utilizarse para cambiar detalles del vuelo.

Collection No. 1 es una base de datos descubierta en Internet que incorpora 773 millones de direcciones de correo electrónico y más de 21.000 contraseñas únicas. Podría ser una de las mayores brechas de datos de la historia.

En la que es la primera actualización de seguridad de 2019, Oracle soluciona un total de 284 fallos que afectan a una amplia gama de productos de la compañía.

PremiSys es un sistema de control de accesos con decenas de miles de clientes en todo el mundo, incluidas multinacionales, universidades y centros médicos. Las vulnerabilidades permiten a un atacante crear tarjetas identificativas fraudulentas y acceder a los edificios.

El total de vulnerabilidades ascendió a 542, el 98% de las cuales están relacionadas con los plugins de WordPress, que son más de 50.000 en el sitio web oficial del sistema de administración de contenidos. Esto significa que solo el 2% estaban en el código de WordPress.

Destacan tres vulnerabilidades de alta severidad que podrían permitir la escalada de privilegios en una variedad de productos, incluido el software Intel PROset/Wireless, que es su herramienta de gestión de conexión inalámbrica.

La vulnerabilidad podría permitir a un atacante remoto ejecutar código arbitrario en el navegador de la víctima y luego obtener el control de las cuentas de alto privilegio de Magento para acceder a datos confidenciales o tomar el control de los sitios web vulnerables.

Mirai está apuntando a dispositivos de Internet de las cosas para integrarlos en una botnet y lanzar ataques DDoS. Algunas de las contraseñas débiles de dispositivos utilizadas en campañas de ataque recientes incluyen admin123, support, root e incluso default.

El pasado noviembre nueve investigadores descubrieron siete nuevas variantes de los ataques Meltdown y Spectre, dos de ellos variaciones del primero y cinco del segundo. Ante la posibilidad de que en 2019 se detecten vulnerabilidades similares, recogemos los consejos de Panda Security y de la consultora Gartner sobre cómo proteger l...

La Unión Europea está ofreciendo casi un millón de euros para quien localice vulnerabilidades en 14 proyectos de software de código abierto.

El fallo permite que cualquier usuario remoto pueda acceder fácilmente al dispositivo y modificar la configuración o el firmware. Además, los atacantes que exploten este fallo pueden obtener el número de teléfono vinculado al módem y realizar otras acciones maliciosas.

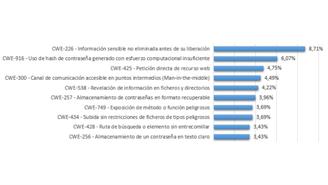

El fuerte crecimiento del 228% registrado en 2017 se ha visto continuado en 2018, con un crecimiento anual de más del 10%. El 4,6% de las vulnerabilidades presentan una criticidad máxima, siendo Windows y Linux los sistemas con más agujeros de seguridad.

La vulnerabilidad recién publicada se encuentra localizada en la función 'MsiAdvertiseProduct' del instalador de aplicaciones de Windows. Existe un alto riesgo de que, ahora que se ha hecho público, el código de explotación sea utilizado por parte de los cibercriminales.

La firma de seguridad Area 1 ha descubierto una campaña de hackeo que tenía como objetivo a 100 organizaciones, lo que ha sacado a la luz que durante años delincuentes informáticos se infiltraron en la red de comunicación diplomática de la UE y comprometieron más de mil mensajes.