Netskope continúa reforzando su oferta SASE como demuestra el anuncio de adquisición de Kadiska, compañía francesa especializada en monitorización de la experiencia digital.

El especialista en identidad digital y biometría Veridas ha obtenido el certificado del Esquema Nacional de Seguridad en la categoría alta, que acredita que su sistema de gestión de seguridad de la información respalda todas sus actividades. La compañía consiguió en 2021 la conformidad del ENS de categoría media.

Está claro que la IA generativa está marcando la actualidad de los últimos meses y ha llamado la atención de los consejos de administración. Dentro de un estudio más amplio, Proofpoint ha tomado el pulso de los consejeros de doce países sobre la ciberseguridad, y concluye que el 52% de los directores de consejos en España ve esta te...

El transporte marítimo domina el escenario del comercio global, abarcando en la actualidad entre el 80% y el 90% del volumen total, según la Organización Mundial del Comercio. Por su relevancia económica, las amenazas en materia de seguridad se multiplican, según Prosegur Research, que ha identificado los principales riesgos: los ci...

El Ayuntamiento de Sevilla sufre desde ayer un ciberataque por el que piden un rescate económico por la recuperación de los sistemas y la información de los ciudadanos a la que han tenido acceso. El consistorio ha apagado todos los sistemas por precaución y asegura que no negociará.

El conjunto de soluciones SecOps Fabric, la plataforma de ciberseguridad integrada de Fortinet, aumenta la eficiencia de los equipos de seguridad en un 86% desde el punto de vista operativo. Un informe de Enterprise Strategy Group revela que el enfoque integrado de la firma contiene automáticamente los incidentes en cuestión de minu...

La ex vicealcaldesa de Madrid Begoña Villacís se incorpora a BeDisruptive como directora global de Relaciones Institucionales. Comienza así una nueva etapa en la empresa privada y apuesta por el sector de la ciberseguridad para continuar su carrera profesional que ve como una oportunidad de contribuir a la mejora de la seguridad y l...

Los líderes empresariales globales ven las tecnologías emergentes de inteligencia artificial y aprendizaje automático como la mayor amenaza inminente para la ciberseguridad, y están enfocando las futuras inversiones cibernéticas en la detección y prevención en lugar de la remediación, según una investigación de Information Services ...

Cerca de ocho de cada diez organizaciones del sector sanitario sufrieron las consecuencias de un incidente de ciberseguridad en 2022. Tres de cada diez vieron afectados datos sensibles e información sanitaria protegida (PHI).

El sector de la ciberseguridad tiene la menor tasa de desempleo en España. En torno a unos 125.000 profesionales trabajan en este campo, pero existe una brecha de 30.000 vacantes sin cubrir, cifra que en 2024 podría alcanzar los 80.000.

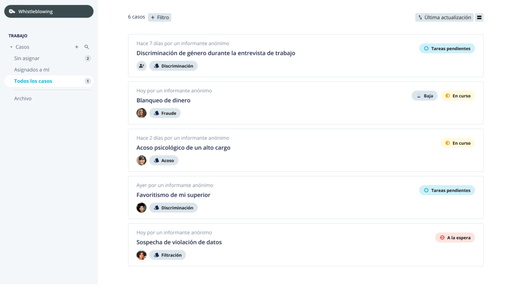

El 64% de las empresas españolas ha establecido una política de canal de denuncias. No obstante, los empleados temen represalias y las empresas sobrevaloran su gestión, según una encuesta de Personio, especialista en software de RRHH para pymes.

Siete de cada diez directivos creen que en su empresa se tratan todas las alertas de seguridad, mientras que en el caso de los equipos que están sobre el terreno solo están de acuerdo con ello el 36%. La realidad es que solo el 58% gestiona el 100% de las alertas que se reciben.

Kaspersky Password Manager se ha actualizado y ahora ofrece dos nuevas funciones. Por un lado, permite a los usuarios almacenar de forma segura claves únicas para autenticarse con doble factor, generando contraseñas de un solo uso. Además, crece la lista de navegadores soportados: ahora es compatible con Opera y Opera GX.

La arquitectura de Internet aumenta el riesgo de fraude de identidad, por lo que se necesitan mecanismos de verificación seguros, accesibles y confiables. Para Veridas, la solución pasa por emplear la tecnología de autenticación por biometría, por lo que ha querido desmontar algunos de los mitos que rodean a esta tecnología y que pu...

De acuerdo con las Guías de planificación 2024 de Forrester, las expectativas de crecimiento presupuestario en el ámbito tecnológico se mantienen firmes. La consultora indica que las empresas reevaluarán sus inversiones en entornos cloud y en proveedores de servicios digitales, pero aumentarán el dinero destinado a otras, como la in...

Sophos ha presentado Incident Response Retainer, un servicio que reduce los trámites burocráticos y permite al equipo de respuesta frente a incidentes de la compañía localizar y desalojar rápidamente a los atacantes. Es el primer servicio de este tipo de coste fijo del sector, que incluye 45 días de detección y respuesta gestionadas...

Netskope acaba de lanzar Proactive DEM (Digital Experience Manager), que define como "la próxima evolución en gestión de experiencia digital". Proporciona visibilidad de alta definición y conocimientos predictivos, junto con capacidades de remediación proactiva.

GoDaddy acaba de lanzar un Servicio de Configuración de Capa de Conexión Segura (SSL), una solución más económica de configurar certificados SSL para emprendedores y pequeñas empresas que tienen páginas web sencillas y presupuestos limitados.

La empresa ha anunciado la ampliación global de su programa de partners con la incorporación de varios Proveedores de Servicios de Seguridad Gestionada (MSSP), entre los que se encuentran IBM, NTT Data y eSentire.

La sofisticación y la búsqueda del retorno de la inversión por ataque hacen que el ransomware sea cada vez más selectivo, por lo que se ha reducido hasta el 13% el número de organizaciones que detectan este tipo de malware, desde el 22% en el mismo periodo cinco años antes. Esta es una de las conclusiones del Informe Global de Amena...