SonicWall se ha convertido en el quinto fabricante de seguridad en ser atacado en las últimas siete semanas. ¿Será tendencia en 2021?

Los fallos detectados en las aplicaciones Signal, Google Duo, Facebook Messenger, JioChat y Mocha dejaban a los atacantes escuchar los entornos de los usuarios sin permiso antes de que el interlocutor respondiera a las llamadas. La vulnerabilidades ya han sido corregidas.

Check Point ha alertado de una campaña de ciberataques que se está produciendo y que tiene como objetivo aprovechar recientes vulnerabilidades de sistemas Linux para crear una botnet y difundir malware en los equipos infectados y, posteriormente, robar información.

Los investigadores de seguridad podrán trabajar, de ahora en adelante, directamente con Sophos para generar la identificación CVE a vulnerabilidades detectadas en los productos de la compañía, haciendo más sencillo el proceso de notificación y resolución de problemas.

El primero es la eliminación arbitraria de archivos, mientras que el segundo es una escritura arbitraria trivial con vulnerabilidad de contenido arbitrario. Estas vulnerabilidades ya han sido notificadas e Intel ha publicado una solución. Millones de máquinas Windows ejecutan este software.

Existen exploits disponibles públicamente para el 10% de las vulnerabilidades encontradas. Incluso en 2020, todavía hay empresas vulnerables a Heartbleed y WannaCry. Concretamente, los sistemas del 26% de las empresas siguen siendo vulnerables al malware de cifrado WannaCry.

El último estudio de MarketsandMarkets sobre gestión de vulnerabilidades y seguridad asegura que el mercado crecerá desde los 12.500 millones de dólares que generará en 2020 hasta los 15.500 millones en 2025, lo que indica que durante estos años registrará un crecimiento medio del 4,5%.

La autoridad española de protección de datos acaba de publicar Comunica-Brecha RGPD, una herramienta gratuita con la que quiere ayudar a los responsables de tratamientos de datos a decidir si deben comunicar una brecha de seguridad a los afectados.

Según el informe Estado de Internet y la Seguridad: Programas de fidelización. Fraude en retail y en hostelería publicado por Akamai, más del 90% de los ataques en la categoría de comercio se dirigieron a la industria del retail.

La falta de conocimiento de los desarrolladores para mitigar los problemas y la falta de integración entre las herramientas de AppSec son los principales desafíos que afrontan al implementar DevSecOps. Casi 9 de cada 10 empresas afirman que invertirán más en AppSec este año.

Uno de los errores críticos más notables es un problema de ejecución remota de código (RCE) en la pila TCP / IP, que permite a los atacantes ejecutar código arbitrario con privilegios elevados. Ninguna vulnerabilidad de la lista está bajo ataque activo, según Microsoft.

Es un hallazgo de Check Point. Sus investigadores han desarrollado una técnica para identificar a los programadores de los exploits de vulnerabilidades de software, entre los que se incluyen las de día cero.

Los investigadores de Check Point han encontrado una vulnerabilidad crítica en Instagram. Se trata de un fallo en el tratamiento de imágenes de la red social que permite espiar a millones de usuarios de todo el mundo. Una vez notificado a Facebook, ya se ha subsanado y ha lanzado un parche.

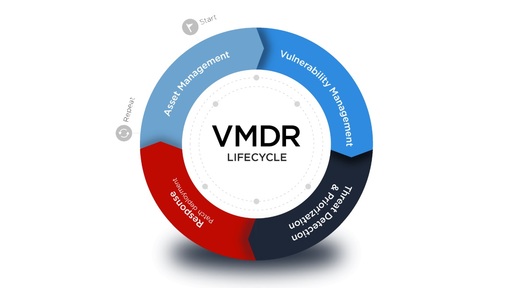

Ambos proveedores han anunciado un nuevo acuerdo por el que la tecnología Ivani Patch Management se integrará en la plataforma Qualis VMDR, de detección y gestión de vulnerabilidades.

Estos puntos débiles podrían hacer que un atacante consiguiese acceder a las aplicaciones cloud que utilizan este protocolo concreto, como es el caso de Microsoft 365. Podrían servir asimismo para llegar a otros servicios en la nube ofrecidos por Microsoft, como Azure y Visual Studio.

Una vulnerabilidad, llamada BLURtooth, permite a los atacantes sobrescribir las claves de autenticación de Bluetooth de los móviles que utilizan el estándar en las versiones 4.0 y 5.0. De momento, no hay parches disponibles.

La adquisición crea una plataforma de ciberseguridad mundo que combinar cuantificación de riesgos, inteligencia, orquestación, automatización y respuesta para la mejora continua de las operaciones de seguridad y la gestión de riesgos.

La compañía ha lanzado actualizaciones para solucionar 129 vulnerabilidades. La más severa es un problema de corrupción de memoria en Microsoft Exchange que permite la ejecución remota de código simplemente enviando un correo electrónico a un objetivo.

Se está percibiendo una tendencia hacia la explotación de vulnerabilidades más específicas en lugar de otras más abstractas. Los fallos de software que más han crecido son aquellos relacionados con la autenticación y la autorización, pertenecientes a áreas más difíciles de analizar.

El 60% de los profesionales de TI reconoce que las vulnerabilidades más peligrosas continúan exponiendo a sus organizaciones al riesgo de sufrir una infracción. Durante un período de seis meses, las organizaciones tienen un retraso en el parcheo de una media de 57.555 vulnerabilidades.