El 17% de estas vulnerabilidades se clasifican como de "alta gravedad", pero solo el 25% son corregidas. Teniendo en cuenta que el coste medio de una brecha de datos en el sector retail ronda los 3,28 millones de dólares, es imperativo proteger las aplicaciones especialmente en esta época.

Con más de 1.398 millones de usuarios activos al mes, TikTok se ha convertido en una de las aplicaciones más utilizadas tanto a nivel global como en España. No en vano, en nuestro país cuenta con aproximadamente tres millones de usuarios activos al mes que se han convertido en objetivo de grandes marcas que han identificado un buen ...

El Ministerio de Asuntos Económicos y Transformación Digital ha sufrido un ciberataque detectado el pasado 14 de noviembre, que no es menor. Los ciberdelincuentes habrían accedido a información del departamento de Análisis, que maneja datos sensibles.

OpenSSL es un programa muy utilizado, por lo que la magnitud potencial de esta vulnerabilidad es enorme, de ahí la urgencia de parchear y actualizar los sistemas. Las versiones 3.0 y superiores de OpenSSL son las que se consideran vulnerables.

Hablamos con Nils Gerhardt, Chief Technology Officer for Utimaco, sobre criptografía cuántica, una tecnología que muchos expertos coinciden en apuntar que se trata ya no de uno de los temas de mayor actualidad en el mundo de las TI, sino del futuro de la informática.

ThreatQ TDR Orchestrator, que se presenta como una plataforma data-driven, o basada en datos, y no tanto en procesos, busca simplificar la automatización de la seguridad.

Una vez detectados los fallos, el sector tarda hasta 447 días en llegar a la mitad del proceso de reparación. Las empresas del sector sanitario son las que soportan el mayor coste medio de una violación de datos, alcanzando un récord de 10,1 millones de dólares.

La Zero Day Initiative reveló y gestionó más de tres veces más vulnerabilidades que su rival más cercano. De las 984 vulnerabilidades presentadas por ZDI de Trend Micro, 48 fueron críticas, 723 se clasificaron como de gravedad alta y 129 de gravedad media.

El grupo ruso ha atacado, entre otras instituciones, a la plataforma electrónica del Gobierno de Japón, su portal de impuestos online, el sistema de pago JCB y a Mixi, un importante medio de comunicación del país nipón.

La firma de capital privado Thoma Bravo y Darktrace, empresa británica de ciberseguridad, han puesto fin a las conversaciones de compra al no haber alcanzado un acuerdo respecto al precio.

Las aplicaciones de los servicios financieros sufren menos violaciones de seguridad, pero este sector va a la zaga de otros en cuanto al ritmo de reparación. El 30% de las vulnerabilidades del software de código abierto siguen sin parchearse después de dos años.

Ambas compañías integrarán Ivanti Neurons for Patch Management y la plataforma Singularity XDR de SentinelOne para ofrecer una solución autónoma de evaluación, priorización y corrección de vulnerabilidades, ayudando así a los clientes a reducir el riesgo de ciberataques.

La empresa Israelí NSO afronta una reorganización que conlleva un cambio en la dirección empresarial y el posible despido de cien empleados.

Las versiones antiguas de las aplicaciones siguen siendo los principales objetivos de los atacantes, con casi 547.000 usuarios afectados a través de vulnerabilidades en el último trimestre. El número de afectados por una vulnerabilidad de Internet Explorer se multiplicó por ocho.

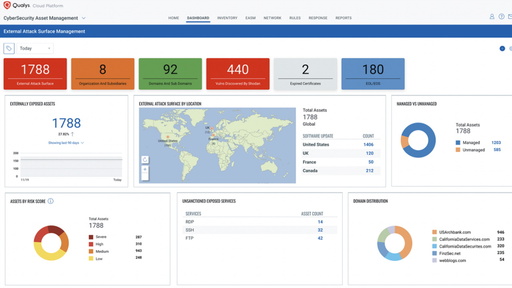

La firma ha anunciado una nueva funcionalidad en su plataforma Qualys Cloud Platform, que estará disponible en septiembre. Se trata External Attack Surface Management (EASM), que se integra en CyberSecurity Asset Management 2.0 y permite descubrir continuamente activos desconocidos de Internet y orquestar la gestión de vulnerabilida...

Iñaki Lasa, profesor de ciberseguridad en el ‘Máster FP en Ciberseguridad’ en el Centro Universitario U-tad explica los cinco ciberataques más utilizados, cómo identificarlos y cómo reaccionar

Los cuatro algoritmos de cifrado seleccionados pasarán a formar parte del estándar criptográfico post cuántico del NIST, que se espera que finalice en unos dos años.

Los CIOs están cada vez más preocupados por las graves interrupciones comerciales, la pérdida de ingresos, el robo de datos y el daño al cliente que pueden resultar de estos ataques. El 84% ha aumentado el presupuesto dedicado a la seguridad de los entornos de desarrollo de software.

Para John Shier, asesor senior de seguridad de Sophos, establecer una cultura de seguridad sólida dentro de la empresa garantizará que todo el mundo, desde el director general hasta el encargado de la zona de carga, sepa por qué la ciberseguridad es esencial para la empresa y cómo informar de los incidentes.

El fallo detectado en el procesador de banda base de UNISOC, que está en el firmware del módem y afecta a los chips 4G y 5G de la marca, podría denegar y bloquear teléfonos móviles. UNISOC, que reconoció la vulnerabilidad, ya ha lanzado un parche para solucionarla.