Dice Raúl Benito, Territory Account Manager de Qualys para España y Portugal, que para los equipos de seguridad, la gestión de las vulnerabilidades se ha ampliado a mucho más que la simple observación de los ordenadores de sobremesa y los sistemas operativos.

Asegurando que el cibercrimen es uno de los mayores riesgos del mundo, ha presentado NTT Security su informe anual sobre inteligencia de amenazas asegurando que en 2019 el número de ciberataques contra todas las industrias creció con respecto a 2018.

El fallo se encuentra en la funcionalidad "PathCchCanonicalize", utilizada por Microsoft para solventar una vulnerabilidad en el RDP que protege contra un tipo de ataque conocido como Path-Traversal, el cual puede ser utilizado para obtener acceso a información sensible del sistema.

Este servicio se centrará en el análisis y notificación de aquellas vulnerabilidades más críticas y que impacten especialmente en las tecnologías empleadas en el sector público, realizando un seguimiento de las mismas. Podrán adherirse al mismo todos los organismos y entidades públicas.

Los investigadores de Check Point han descubierto una vulnerabilidad en tres de los plugins más utilizados para desarrollar plataformas de formación online: LearnPress, LearnDash y LifterLMS. Este fallo de seguridad permite a cualquier persona obtener privilegios de profesor y, de esta forma, robar información personal o incluso obt...

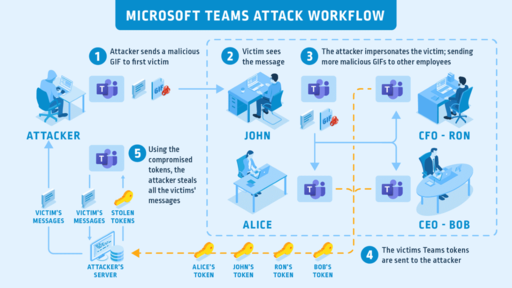

Ha sido CyberArk, a partir de una investigación de sus Labs, la empresa que ha descubierto una vulnerabilidad crítica en Microsoft Teams. El proveedor de software ha solucionado el fallo, pero el especialista en ciberseguridad que el ataque no se replique en otras plataformas en el futuro.

Estas dos vulnerabilidades, catalogadas como Out-of-bounds Write (OOB Write) y Remote Heap Overflow, habrían sido usadas en ataques dirigidos contra objetivos variados. El parche que corrige estas vulnerabilidades ya se incluye en la versión de iOS 13.4.5 beta 2.

El grupo de ciberatacantes chino APT-41 ha realizado ciberataques dirigidos a 75 compañías de múltiples sectores aprovechando las vulnerabilidades detectadas en routers de Cisco, así como en las soluciones Citrix Application Delivery Controller y Zoho ManageEngine Desktop Central.

El fallo se produce porque la versión Windows de Adobe Type Manager Library maneja incorrectamente una fuente multimaestro especialmente diseñada. Un atacante podría convencer a un usuario para que abra un documento especialmente diseñado o lo vea en el panel de vista previa.

Dice Carlos Moliner, director de Guardicore Iberia, que las organizaciones se encuentran bajo fuego enemigo. No hay día o semana que no se publique una noticia sobre nuevas brechas. Las inversiones en seguridad no dejan de crecer, pero es posible que se dediquen a soluciones que no sean las más adecuadas. Hay quizás una excesiva con...

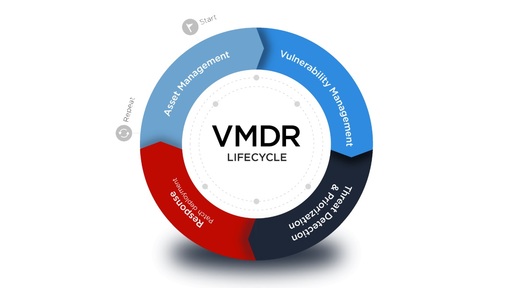

Asegura Raúl Benito, Territory Manager de Qualys para España y Portugal, que la ciberseguridad efectiva requiere la capacidad de ver las vulnerabilidades en el contexto adecuado y priorizarlas en consecuencia.

Mikel Gastesi, Senior Threat Analyst en CounterCraft, analiza en esta tribuna de opinión la utilidad práctica del threat Hunting, definido como el conocimiento basado en evidencias sobre las amenazas existentes o emergentes.

Entre ellas figura un fallo de ejecución remota de código en la forma en que se manejan los archivos .LNK, así como una vulnerabilidad en Microsoft Word que se puede activar a través del panel de vista previa. Ninguna de las vulnerabilidades parcheadas este mes está siendo explotada.

Bitdefender identifica una nueva vulnerabilidad en los procesadores de Intel que podría facilitar la filtración de datos confidenciales.

La vulnerabilidad existe en el panel de control, el servidor de correo y el servidor de calendario de Exchange. Aunque Microsoft parcheó el fallo en febrero, servidores sin actualizar están siendo explotados por actores de amenazas persistentes avanzadas (APT) desconocidos.

Un error en la memoria de solo lectura (ROM) del procesador podría permitir a los atacantes comprometer las claves de cifrado de la plataforma y robar información confidencial. La mayoría de los chipsets de Intel lanzados en los últimos cinco años contienen la vulnerabilidad.

Disponer de recursos para detectar las vulnerabilidades y responder mediante una adecuada gestión es algo crítico para cualquier empresa. A la oferta ya existente en este campo se sumará en los próximos días Qualys VMDR, una solución cloud que cubre todo el ciclo de gestión de los fallos.

En un ataque exitoso, esta vulnerabilidad permite que un adversario descifre los paquetes de red enviados de forma inalámbrica. Entre los dispositivos comprometidos estarían dispositivos de Amazon, Apple, Google, Samsung, Raspberry y Xiaomi, así como puntos de acceso de Asus y Huawei.

El porcentaje de aplicaciones web con fallos de alto riesgo cayó 17 puntos en comparación con 2018, mientras que la media de vulnerabilidades graves por aplicación se redujo en casi 1,5 veces. Con todo, el nivel general de seguridad de las aplicaciones web sigue siendo deficiente.

La integración de los aspectos Safety y Security en el desarrollo de un sistema, a debate en QA&TEST

Cómo afrontar los retos de seguridad en los procesos de desarrollo y testing es el objetivo de la conferencia QA&TEST Safety and Security que se celebrará en Madrid los próximos 26 y 27 de marzo.