La compañía ha identificado y analizado en profundidad tres nuevas amenazas maliciosas con capacidad para robar tanto datos como dinero: GoPIX, Lumar y Rhysida. Las tres protagonizan el último informe de Kaspersky sobre crimeware.

Mediante sofisticadas técnicas de amenaza persistente avanzada, el malware se integró en un software legítimo, precisamente de seguridad y diseñado para encriptar las comunicaciones web. Pese a que se parchearon las vulnerabilidades, muchas organizaciones siguieron utilizando la versión infectada del software.

Karspersky ha informado del descubrimiento de un malware minero, altamente sofisticado y con capacidades de espionaje, que ha pasado cinco años sin ser detectado y ha infectado a más de un millón de personas.

Kaspersky ha dado a conocer, en el marco de su Cumbre de Analistas de Seguridad, los detalles del ataque a dispositivos iOS que se dio a conocer en verano y que utilizaba la aplicación iMessage para hacer con los datos de los usuarios y el control de los aparatos.

Los 300.000 ataques a dispositivos IoT bloqueados por Zscaler suponen un aumento del 400% respecto al año anterior y se centran especialmente en las vulnerabilidades heredadas, con 34 de los 39 exploit de IoT más populares dirigidos a vulnerabilidades existentes desde hace más de tres años.

Compromiso cloud, ransomware, cadena de suministro y correo electrónico empresarial o BEC son las principales tendencias de ataques a la sanidad. Un 66% de los ataques exitosos afectó directamente a la atención al paciente, provocando retrasos en procedimientos y pruebas, y aumentando las complicaciones de procedimientos médicos y l...

En los tres primeros trimestres del año la filtración de los sensibles datos sanitarios ha sido más del doble que en todo el 2022, confirmando la tendencia al alza de los ciberataques que tienen como objetivo las infraestructuras sanitarias y los datos de sus pacientes.

Según el informe Cloud and Threat de Netskope, el 55% del malware que los usuarios intentaros descargarse llegó a través de aplicaciones en la nube. La mayor actividad cibercriminal tuvo su origen en Rusia y Ucrania, mientras que los ataques con motivación geopolítica partieron en mayor medida de China.

Adoptar la identidad de una marca conocida para obtener la información de los clientes se ha convertido en una práctica habitual de la ciberdelicuencia que busca un rédito económico. Kaspersky proporciona cinco pasos con los que las marcas pueden reducir las posibilidades de que suplanten su identidad.

A un hacker ético su día a día le hace ser más sensible a las medidas de prevención que debe tomar para estar protegido. Entelgy Innotec Security resume las principales precauciones que toman. No todas están al alcance de la mayoría de la gente, pero muchas de ellas deberían estar asimiladas por todos los usuarios de tecnología.

El último informe Threat Landscape Report de S21Sec refleja un crecimiento de casi el 55% en las brechas de datos vinculadas a las infraestructuras sanitarias en el primer semestre de 2023, en comparación con los últimos seis meses de 2022.

Una investigación de Veracode muestra una conclusión preocupante: nada menos que el 80% de las aplicaciones desarrolladas en la región de EMEA contienen falos de seguridad, lo que lógicamente es un riesgo para las empresas. Ese ratio en Asia-Pacífico es todavía más alto, supera el 83%. Dónde menos fallos encuentra en las aplicacione...

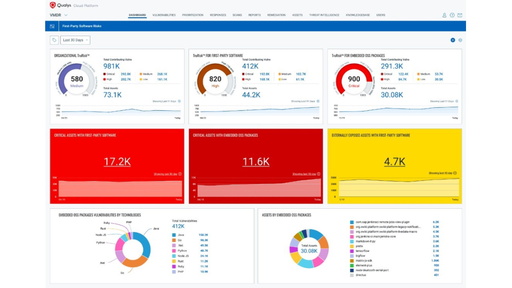

Qualys ha desarrollado una solución dentro de su plataforma de gestión de riesgos que permite a los equipos de seguridad de aplicaciones detectar, priorizar y remediar las vulnerabilidades, tanto dentro del propio software desarrollado como de los componentes de código abierto integrados.

En su informe sobre las principales amenazas a nivel mundial del mes de julio, Check Point indica que "Web Servers Malicious URL Directory Traversal" fue la vulnerabilidad más explotada que afectó al 49% de las empresas a nivel mundial, seguida de "Apache Log4j Remote Code Execution" (45%) y "HTTP Headers Remote Code Execution" (42%).

El equipo de investigación de Check Point ha detectado una nueva campaña de phishing centrada en el uso de Google Collection. A través de ella, los ciberdelincuentes se aprovechan de la legitimidad de este servicio para generar un falso sentimiento de seguridad en sus víctimas y mejorar la efectividad de sus ataques.

Check Point Research y Claroty Team82 han descubierto importantes vulnerabilidades de seguridad en la popular plataforma QuickBlox, que se utiliza para telemedicina, finanzas y dispositivos inteligentes IoT. Si hubiesen llegado a ser explotadas, habrían quedado expuestos los datos de millones de usuarios.

En su informe sobre las principales amenazas a nivel mundial del mes de junio, Check Point indica que "Web Servers Malicious URL Directory Traversal" fue la vulnerabilidad más explotada que afectó al 51% de las empresas a nivel mundial, seguida de "Apache Log4j Remote Code Execution" (46%) y "HTTP Headers Remote Code Execution" con ...

Un estudio de Juniper Research revela el coste anual que supone para la economía global tener una cadenas de suministro de software vulnerables. La cifra se acercará en 2023 a los 46.000 millones de dólares, y la cantidad va en ascenso.

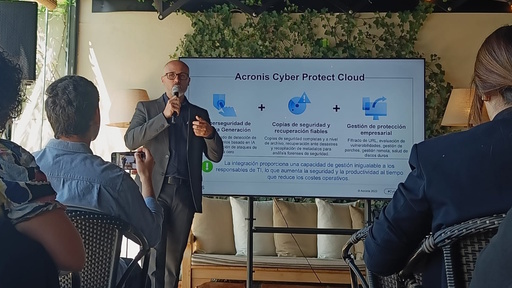

Con el objetivo de disminuir la complejidad intrínseca al sector de la ciberseguridad, Acronis quiere acabar con la perspectiva tradicional que pasa por adquirir tecnología de diferentes proveedores según su especialidad y ofrecer, en una única plataforma, diferentes capacidades capaces de asegurar la protección y continuidad de neg...

Cuando se detecta un fallo, los desarrolladores investigan y vuelven a escribir el código para solucionar manualmente el problema de seguridad. Veracode Fix abre el camino para adoptar un mecanismo escalable que permite eliminar las vulnerabilidades antes de que puedan explotarse.