La Navidad es una alegría para las ventas online, y también para los ciberdelincuentes, que sacan tajada de la falta de precaución de los usuarios y de la escasa prevención de los comercios ante posibles ciberdelitos. Usuarios y tiendas online deben asegurar sus actividades online.

Múltiples vulnerabilidades de Apache Struts aparecen en la lista de los ataques de red más populares en el tercer trimestre, en el que también se registró un aumento de malware zero-day, del uso de exploits de Microsoft Office y de las herramientas de prueba de penetración legítimas.

Como muchas otras campañas de ransomware, los atacantes buscan puertos de Escritorio Remoto (RDP) expuestos para acceder a sistemas Windows. Una vez dentro, Snatch cifra los datos solo después de reiniciar los PC en modo seguro, evitando así gran parte del software de seguridad.

Las elecciones volverán a ser el objetivo de los atacantes, que también encontrarán nuevas vulnerabilidades en la transferencia 5G/Wi-Fi. El teletrabajo hará que la cuarta parte de las infracciones ocurran fuera del perímetro, mientras la brecha de habilidades de ciberseguridad seguirá creciendo.

Para el nuevo año se prevé la verticalización del ransomware, que apuntará a los activos almacenados en la nube. WatchGuard también prevé que se aprobarán más leyes de privacidad y protección de datos, y que MFA se generalizará entre las empresas medianas.

Los operadores de ransomware escanean rangos de direcciones IP en busca de dispositivos NAS vulnerables accesibles vía web. Este vector de ataque demuestra ser muy rentable para los atacantes, ya que los usuarios consideran que esta tecnología es altamente confiable.

Un solo dispositivo sin actualizar puede poner el peligro toda la infraestructura tecnológica de una empresa. A partir de ahora, los usuarios pueden detectar mediante TeamViewer un software obsoleto y solucionar el problema con la implementación del parche apropiado.

Los casos cada vez más graves de brechas de datos y ciberataques en infraestructuras críticas han llevado a varias empresas a asociarse con agencias gubernamentales para mejorar la seguridad. El segmento de grandes empresas exhibirá un crecimiento de más del 10%.

Los endpoints son el epicentro para la protección de los activos de una organización, pero defenderlos de los ataques no es tarea fácil. Menos del 27% de los ordenadores portátiles y dispositivos móviles propiedad de los empleados se administran de manera centralizada.

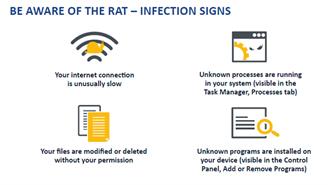

RevengeHotels es una campaña en la que participan varios grupos con la intención de infectar a empresas hoteleras mediante la utilización de Troyanos de Acceso Remoto (RATs). Los datos de las tarjetas de crédito de los viajeros alojados corren el riesgo de ser sustraídos y vendidos.

McAfee muestra su interés por el negocio de consumo de Symantec uniéndose a Permira y Advent International en un posible acuerdo de compra de la compañía, según informa The Wall Street Journal.

En su balance anual, Check Point sitúa a España entre los países de la UE con mayor riesgo de infección por malware. Nuestro país necesita avanzar en la seguridad de entornos cloud, la adopción de la totalidad de las medidas del RGPD y la protección de los servicios esenciales.

De cara al Puente de la Constitución, IBM recuerda que, durante estos viajes se incrementa el riesgo de que los ciberdelincuentes roben información personal, pues los viajeros tienden a relajarse. Solo un 40% cree que durante sus desplazamientos hay un mayor riesgo de sufrir un ciberataque.

La diversificación de estos ataques y la continua aparición de nuevas formas de ciberdelitos dificultan, cada vez más, su control y prevención a los departamentos dedicados a la seguridad informática. Contar con herramientas de seguridad adecuadas y aplicar el sentido común serán claves.

Este RAT se considera una amenaza peligrosa debido a sus características, facilidad de uso y bajo coste. Cualquiera que tenga la intención de espiar a sus víctimas o robar sus datos personales podía hacerlo por tan solo 25 dólares. Las víctimas se cuentan por decenas de miles.

La base de datos de TrueDialog está alojada en Microsoft Azure y contiene 604 gigabytes de datos, entre ellos casi mil millones de mensajes con datos confidenciales, incluidos nombres completos de los destinatarios, contenido de los mensajes, correos electrónicos y números de teléfono.

Resulta difícil para los investigadores distinguir los archivos legítimos de los maliciosos sin consultar con la inteligencia de amenazas adecuada. En general, los investigadores suelen estar más interesados en saber con qué recursos se comunican los puntos finales de su red.

Dell EMC Cyber Recovery se ha unido a Unisys Stealth con el objetivo de incorporar una capa adicional de protección a empresas de cualquier tamaño. Las dos soluciones unidas crean un entorno aislado y de confianza cero en la red para evitar ataques durante la recuperación de datos.

Un 88% de las empresas cree que la automatización ha mejorado las habilidades técnicas de su personal y el conocimiento general de la ciberseguridad. El 61% utilizan una plataforma de inteligencia de amenazas y el 76% investigan las pistas forenses de los correos electrónicos de phishing.

Los expertos de Kaspersky alertan del incremento de los ataques que roban datos personales y confidenciales a través de fotos y selfies que, a veces, se utilizan para determinados registros o con propósito de identificación.