El 70% de las entidades deportivas experimenta al menos un ciberataque al año, lo que pone de manifiesto la vulnerabilidad del sector a amenazas que van desde el robo de datos hasta el fraude financiero y la seguridad física.

Ya sea por desconocimiento o falta de interés, la protección de este tipo de dispositivos conectados sigue siendo una asignatura pendiente.

La industria más afectada ha sido la educación, y el sector de las telecomunicaciones ha experimentado el mayor aumento de este tipo de ataques, con un 46%.

Fabricantes y vendedores buscan obtener los datos de los usuarios para mejorar su experiencia. Sin embargo, estas ventajas a menudo conllevan un coste oculto: nuestra privacidad.

Los descuidos de los empleados relacionados con el compromiso del email corporativo (28%) o con los dispositivos móviles personales (23%) y corporativos (20%) dan vía libre a los ciberdelincuentes para penetrar en los sistemas de las empresas. Sin embargo, el principal punto de entrada de los ciberataques a empresas españolas es, po...

Los hashes NTLM robados se explotarían para descifrar contraseñas o facilitar ataques aprovechando otras vulnerabilidades dentro de la organización objetivo, y moverse después lateralmente dentro del entorno afectado.

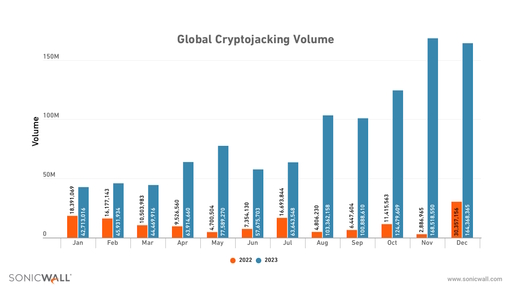

Como si de un ying y un yang se tratase, en el panorama de la ciberseguridad se contrapesan dos tendencias que ponen de manifiesto un cambio de paradigma. Por un lado, el alarmante aumento del 89% en los ataques de ransomware dirigidos a ‘endpoints’ que hubo en 2023. Por otro, la notable disminución en la incidencia del malware que ...

Bautizado con el nombre de Savvy Seahorse, este agente atrae a las víctimas a plataformas de inversión fraudulentas mediante anuncios en Facebook y otras tácticas, como chatbots, seguimiento de Meta Pixel y múltiples dominios de procesamiento de pagos.

La IA juega un papel fundamental para combinar seguridad con usabilidad, según Check Point.

A nivel global, un informe revela un aumento del 71% de los ciberataques cuyo objetivo es la explotación de la identidad digital de los usuarios.

El informe ‘State of the Phish 2024’ de Proofpoint revela que las amenazas centradas en las personas siguen afectando a las organizaciones en España, reportando un aumento de sanciones económicas directas por phishing del 25% y daños a la reputación en un 56%.

Son los dos puntos destacados en el último informe de CheckPoint. Tras un año marcado por una importante agitación cibernética, el informe destaca un aumento del 90% en las víctimas extorsionadas públicamente por ataques de ransomware. Este tipo de ataques representa ahora el 10% de todo el malware detectado por los sensores de la c...

Kics, MobSF, OpenVAS o ZAP son algunas herramientas clave para desarrollar un informe de ciberseguridad de proyectos TIC sin necesidad de ser un auditor. Familiarizarse con la IA y tener conocimientos básicos para realizar un informe de seguridad, habilidades requeridas para trabajar en el desarrollo de proyectos y apps.

Los expertos alertan de la necesidad de dotar a estos tres escenarios con sistemas lo suficientemente robustos.

La aplicación Shortcuts de Apple, diseñada para mejorar la automatización del usuario, puede convertirse en un vector potencial de violaciones de la privacidad.

Esta semana ha sido noticia la desarticulación de una de las organizaciones más destacadas en la generación de ataques de Ransomware as a Service (RaaS). Por este motivo, hemos querido conversar con David Sancho, investigador sénior de amenazas de Trend Micro, para que nos cuente cómo ha sido la participación de su compañía en esta ...

El número de ataques y amenazas detectadas por el fabricante se incrementa de forma inquietante, y España ya se ha colocado en el Top5 de países con más ataques de malware.

Los operadores tienen previsto el apagón de la red 3G en España en 2025 y, aunque no hay fecha definida para la 2G, también dejará de estar operativa en los próximos años.

Casi el 70% de ciberataques se produce por una mala configuración del sistema de seguridad. La compartición de datos y la monitorización de estos ayudará al análisis. La digitalización de la sanidad es uno de los objetivos de la CE. Según destacan los expertos, esto implicará sistemas capaces de gestionar tal cantidad de datos y bar...

España es el país de Europa con una mayor presencia de la firma electrónica (se prevé un CAGR del 33,1% entre 2021 a 2026). Para el 78% de empresas la gestión de la identidad de usuarios es una prioridad alta a la hora de detectar situaciones de seguridad anómalas: su aplicación integral optimiza la eficiencia operativa y la segurid...