Según se desprende de un informe publicado por Barracuda Networks, el 50% de las compañías tiene dificultades para implantar políticas de seguridad en la empresa y al 33% le preocupa la seguridad de la cadena de suministro.

Check Point Software señala que más del 90% de los ataques a las empresas se originan en correos electrónicos maliciosos. En los últimos treinta días, el 62% de los archivos maliciosos se han distribuido a través de email, y se ha demostrado que uno de cada 379 emails contiene este tipo de archivos, siendo el formato PDF el más comú...

Un estudio de S21Sec, Threat Landscape Report, asegura que los ciberdelincuentes han adaptado sus técnicas a los sistemas bancarios online, ocasionando un total de 4.414 ataques al sector financiero a nivel global durante 2023.

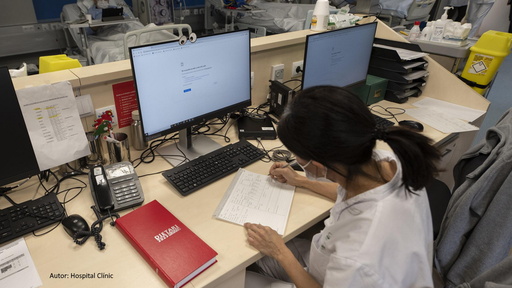

Según se desprende del informe State of CPS Security Report: Healthcare 2023 publicado por Claroty en la conferencia anual HIMSS24, la seguridad de los dispositivos médicos es preocupante, más si pensamos que están conectados a hospitales y clínicas, y acceden a datos muy sensibles de la salud de los pacientes.

Según el estudio Data-Stealing Storm: Exploring the Dark Web Market for Compromised Credentials de Kaspersky Digital Footprint Intelligence, los ciberdelincuentes logran obtener un promedio 50,9 contraseñas de inicio de sesión por cada dispositivo infectado. Los dominios .com encabezan la lista de cuentas comprometidas, y el dominio...

El sector de la salud registra el 8% de los incidentes de ciberseguridad, situándose por detrás de la administración pública (19%), pero por delante de la banca (6%), el transporte (6%) o la energía (4%).

El desarrollo de la tecnología cuántica puede llegar a ser una amenaza para los sistemas criptográficos actuales. Por este motivo, Ayesa, con una UTE creada por sus filiales Ibermatica e ITS, y financiado por INCIBE, a través de la Iniciativa Estratégica de Compra Pública de Innovación (IECPI), está trabajando en una plataforma capa...

Con esta operación, se crea la primera plataforma de gestión de exposición a amenazas cibernéticas impulsada por IA mientras construye una barrera de ciberseguridad potenciada por IA.

Las amenazas no descansan y, según los datos publicados por Check Point Research, en los tres primeros meses de 2024 el número global de ataques se incrementó en un 28%, siendo la Educación, las entidades gubernamentales y la Salud, los principales objetivos.

Los centros asistenciales, y más específicamente, los hospitales, son la principal víctima de los ataques en este sector, con un 53% y un 42% del total, seguido por las autoridades públicas de salud con un 14%.

Tal y como se desprende del índice Global de Amenazas del mes de marzo de Check Point Research, los ciberdelincuentes han encontrado una vía para mejorar la propagación de Remcos, si bien Lockbit3 sigue siendo el malware más extendido.

Constituyen una tentación irresistible para los ciberdelincuentes, quienes pueden "pasar la cookie" o usarla para una nueva sesión web y suplantar la identidad del usuario legítimo.

El ICS CERT de Kaspersky analiza las tendencias de ciberseguridad de la tecnología operativa (OT) en el segundo semestre de 2023 y, según sus estimaciones, pese a que en la segunda mitad del año los equipos de este tipo atacados descendieron hasta el 31,9%, siguen representando casi un tercio del total.

Bitdefender ha publicado una nueva investigación sobre una campaña activa de publicidad maliciosa dirigida a los usuarios de Facebook, que explota la demanda de software y servicios de IA, tales como ChatGPT, Midjourney o Sora AI, entre otros, para infectar sistemas con ladrones de información.

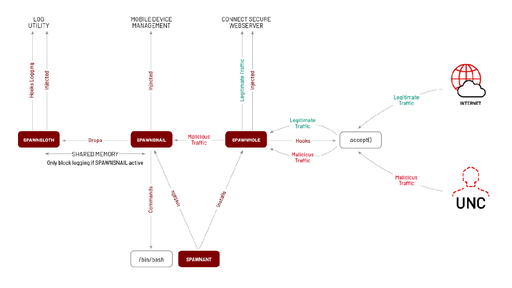

Una nueva investigación de la compañía señala tanto a grupos de espionaje relacionados con China como a otros actores con motivaciones económicas como los responsables de explotar CVE de dispositivos Ivanti Connect Secure después de que se lanzaran los parchen que arreglaban las vulnerabilidades.

Un equipo de expertos ha detectado fallos de acceso y exposición de datos en aplicaciones web corporativas.

La plataforma Tenable traduce las vulnerabilidades y amenazas de las empresas en perspectivas e inteligencia empresarial para anticiparse a los ataques y reducir los riesgos cibernéticos.

Las empresas están sometidas a un panorama de amenazas en constante cambio y evolución. En esta "nueva normalidad", ya no basta con aplicar estrategias convencionales a retos como el ransomware.

Tal y como se desprende de la edición 2024 del informe anual Threat Intelligence de Tehtris, los ciberataques se incrementaron un 8% semanal en la segunda mitad de 2023, un período donde crecieron de forma significativa los ataques de ingeniería social impulsados por inteligencia artificial.

TAG y Mandiant descubrieron 29 de esas vulnerabilidades. Los investigadores de Google las dividieron en dos categorías principales: Plataformas y productos de usuario final (por ejemplo, dispositivos móviles, sistemas operativos, navegadores y otras aplicaciones) y tecnologías centradas en empresas, como softwares y dispositivos de ...