Mandiant identifica nuevos ataques a vulnerabilidades conocidas de Ivanti

- Actualidad

Una nueva investigación de la compañía señala tanto a grupos de espionaje relacionados con China como a otros actores con motivaciones económicas como los responsables de explotar CVE de dispositivos Ivanti Connect Secure después de que se lanzaran los parchen que arreglaban las vulnerabilidades.

|

Recomendados.... Las nuevas fronteras de la ciberseguridad. Foro IT Digital Security (23 abril) Registro

Diez aspectos para redefinir las estrategias de Experiencia de Cliente de las empresas en 2024 Informe

|

Los expertos en ciberseguridad llevan décadas incluyendo la necesidad de tener los sistemas y dispositivos actualizados entre las claves para mantener un entorno los más seguro posible. Una recomendación que por sabida no es menos relevante teniendo en cuenta la cantidad de vulnerabilidades conocidas y de día cero que siguen causando problemas mucho después de que hayan sido descubiertas y arregladas.

Así lo demuestra la última investigación de Mandiant, que reúne vatios estudios de respuesta a incidentes dirigidos contra dispositivos Ivanti Connect Secure que tenían vulnerabilidades no parcheadas o no habían recibido la mitigación adecuada. La propia Ivanti, que lanzó parches el 24 de febrero para todas las versiones de Connect Secure afectadas, ofrece una guía para realizar los parches y prevenir futuros problemas.

Mandiant ha identificado cinco nuevos grupos de amenazas distintos que han explotado uno o más CVE (Common Vulnerabilities and Exposures, vulnerabilidades ya conocidas) desde el 10 de enero de este año. La compañía observó ocho clusters implicados en la explotación de CVE de Ivanti, cinco de ellos relacionados con el espionaje chino, según la compañía: UNC5221, UNC5266, UNC5330, UNC5337 y UNC5291.

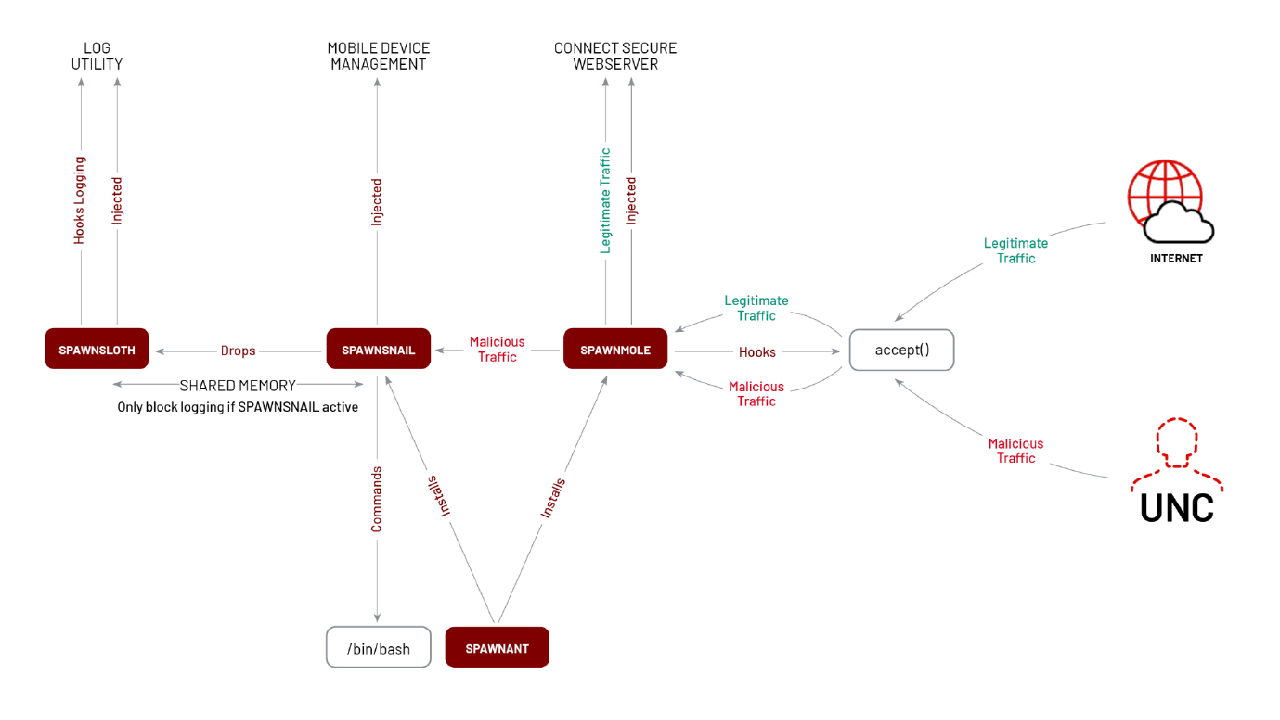

Además, Mandiant ha identificado a otros actores que tienen motivaciones económicas, centrados en particular en los exploits CVE-2023-46805 y CVE-2024-21887. La compañía también avisa de nuevos TTPs utilizados para “lograr acceso a los entornos objetivo y moverse lateralmente entre ellos”, así como una familia de malware SPAWN, que trabajan “de forma conjunta para crear una puerta trasera silenciosa y persistente en la aplicación infectada”.