Además, las nuevas preocupaciones con respecto a los objetivos de ransomware blando también están pasando a primer plano de los riesgos empresariales. El ransomware como servicio reduce la barrera de entrada para los ciberdelincuentes inexpertos.

A pesar de ese riesgo elevado, casi uno de cada tres profesionales de seguridad y TI no tiene una estrategia documentada para abordar los riesgos de la IA. El panorama de amenazas es cada vez más volátil e impredecible, y los CISO tienen la tarea de permitir que los empleados sigan siendo productivos y seguros.

En 2023 el mercado global de productos de seguridad creció un 15,6%, hasta los 106.800 millones de dólares. IDC pronostica que el mercado seguirá experimentando un crecimiento de dos dígitos en los próximos cinco años, alcanzando los 200.000 millones de dólares en 2028.

El 60% denunciaron que se exfiltraron datos confidenciales o regulados de su organización, y más de la mitad recibieron una demanda de rescate adicional para proteger los datos exfiltrados. Para el 58% de las víctimas la pérdida de datos confidenciales supuso un riesgo adicional de acciones regulatorias y demandas.

HP señala que engaños tradicionales como el de las facturas siguen siendo muy usados y muy efectivos, mientras los ciberdelincuentes amplían el uso de las técnicas Living off the Land para esquivar los sistemas de detección.

La compañía ha ampliado esta semana su porfolio de soluciones de seguridad con el lanzamiento de Acronis XDR, un software de detección y respuesta ampliados para la protección del endpoint diseñado con los proveedores de servicios gestionados en mente.

Asociación estratégica para brindar protección cibernética que permite detectar, investigar y detener ataques dirigidos a endpoints mientras cierran las brechas entre los equipos de TI y de seguridad.

Según el Brand Phishing Report Q1 2024 dado a conocer por Check Point Software, en los tres primeros meses de este año se produjo un incremento del 5% de los ciberataques con respecto al mismo período del año pasado, si bien el aumento se elevó hasta el 28% si lo comparamos con el último trimestre de 2023.

Las autoridades advierten que el modus operandi de los hackers suele ser el envío masivo de SMS, correos electrónicos o mensajes en Bizum. Todos ellos, falsos.

En España, el 12% de este tipo de amenazas externas ha sido atribuido a empleados que fueron víctimas de ataques de phishing, según un reciente estudio.

Los deepfakes, el audio manipulado por la IA y la manipulación en redes sociales aumentan en 2024, de acuerdo con las conclusiones de un informe.

Han sido identificados alrededor de 100 tipos distintos de ladrones de información entre 2020 y 2023 utilizando metadatos de archivos de registro.

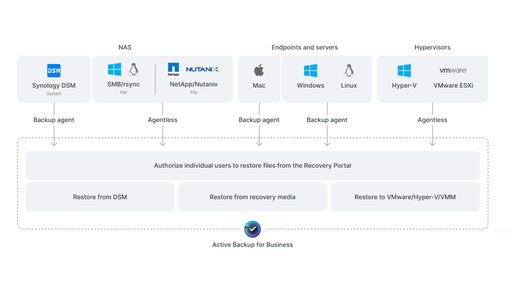

Synology ha comunicado que ha superado los 20 millones de dispositivos protegidos con sus soluciones de respaldo Active Backup y C2 Backup, incluyendo entre ellos servidores, máquinas virtuales y diferentes endpoints.

Emerge un nuevo estándar en el sector de la seguridad para el correo electrónico con capacidades adaptables de protección y herramientas de detección previas a la entrega.

La protección, detección, respuesta y recuperación cibernéticas se integran con una mayor visibilidad en todo el panorama digital para ciberresiliencia como servicio de Lenovo.

Con motivo del Día Mundial de la Contraseña, celebrado ayer, expertos advierten de incidentes cibernéticos ocasionados por el uso de contraseñas débiles, especialmente en el caso de las pymes.

Los especialistas recomiendan a las empresas adoptar medidas que permitan fortalecer las credenciales de sus empleados y complementarlas con buenas prácticas, para mejorar su postura de ciberseguridad.

Especialistas en ciberseguridad recuerdan que resulta crítico proteger las cuentas corporativas y los activos digitales con credenciales seguras.

Tras sufrir un ataque de ransomware, la organización humanitaria puso en marcha un plan de ciberprotección que ha logrado acotar en un 80% el tiempo de respuesta ante incidentes.

Este enfoque avanzado en el desarrollo de sistemas de TI seguros incorpora protección contra amenazas existentes y desconocidas.