La solución de ciberseguridad incorporada por la compañía se basa en dos pilares: la capacidad de detección y respuesta en el endpoint, a través de la solución de Crowdstrike, y la estrategia de accesos Zero Trust gracias a la tecnología ZTNA de Netskope.

Se trata del primer proveedor de software independiente especializado en soluciones de seguridad. La compañía, que utiliza tecnología de inteligencia artificial para la protección del endpoint, los datos y la identidad, aterrizó en AWS hace solo 6 años.

De los 25 criterios evaluados por la consultora, Bitdefender ha logrado la puntuación más alta de todos los proveedores en diez de ellos, como la prevención del malware, la detección de amenazas de red o la corrección de parches.

Gracias al acuerdo firmado con el experto en ciberseguridad unificada, la compañía integrará soluciones endpoint en su porfolio de servicios avanzados de seguridad para mitigar los riesgos de los múltiples dispositivos de acceso en la era de la digitalización.

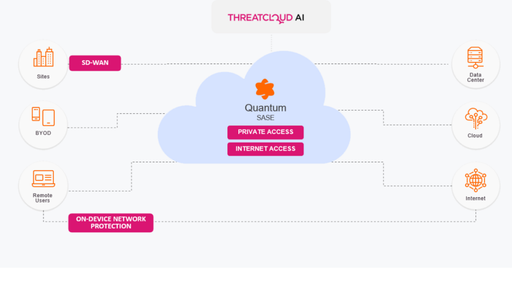

La nueva solución SASE simplifica la gestión de los accesos y proporciona una experiencia de usuario unificada, proporcionando además acceso Zero Trust de red completa y SD-WAN segura con prevención de amenazas.

Los ataques de phishing por correo electrónico se vuelven más sofisticados y, por tanto, son más difíciles de detectar. Por esto, si un usuario hace clic en un enlace malicioso, es necesario saber cómo actuar. Repasamos, con ESET, qué hacer.

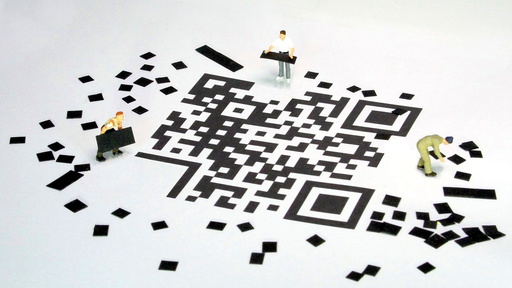

El uso de los QR aumentó durante la pandemia y parece que ha llegado para quedarse. Sin embargo, el escaneo de códigos QR para acceder a sitios web también se ha convertido en una suculenta herramienta de los ciberdelincuentes con la que cometer sus delitos. Profesionales de Entelgy Innotec Security explican en qué consisten estas t...

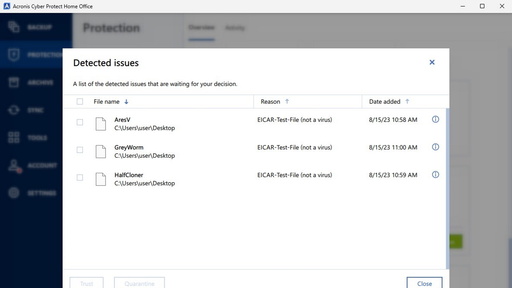

Acronis acaba de lanzar para usuarios individuales, familias, teletrabajadores y pequeñas empresas Acronis Cyber Protect Home Office, una solución que incluye una copia de seguridad fiable y una seguridad basada en inteligencia artificial.

La firma de ciberseguridad acaba de lanzar un nuevo programa para los partners de servicios de su red mundial de socios que, a partir de ahora, podrán crear y comercializar nuevos servicios de seguridad MDR y MXDR gestionados con su solución de protección de los endpoints Falcon Complete.

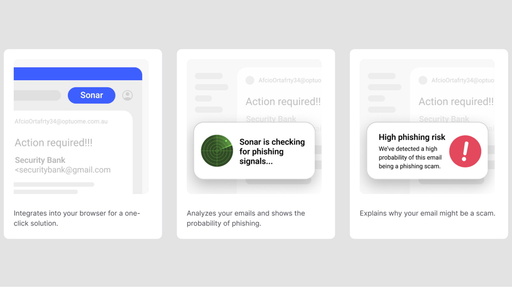

NordVPN ha lanzado su primer proyecto experimental bajo la plataforma NordLabs. Se trata de la extensión de navegador Sonar, basada en IA, con la que los internautas pueden detectar correos electrónicos de phishing y protegerse de los ciberdelitos.

Los ciberataques aumentan un 30% durante el verano. El incremento de las búsquedas en Internet y del uso del e-commerce, debido a vacaciones y el periodo de rebajas, son algunos de los ganchos que utilizan los ciberdelincuentes para estafar a los usuarios.

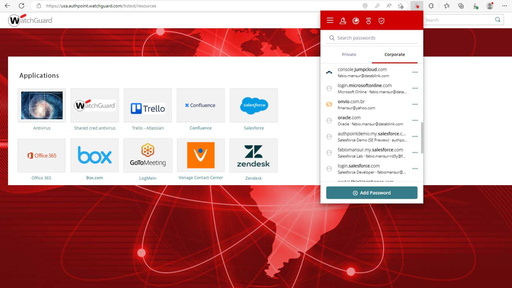

El especialista en ciberseguridad unificada acaba de presentar el nuevo AuthPoint Total Identity Security, una solución que añade funciones avanzadas de gestión de contraseñas y supervisión de la dark web para ayudar a proteger las credenciales corporativas.

Con la llegada del verano, el teletrabajo se convierte en la opción prioritaria para muchos trabajadores, pero es necesario tener en cuenta los riesgos y amenazas que conlleva trasladar el espacio de trabajo a una nueva ubicación. Estas son las recomendaciones de Sophos.

La autenticación de dos factores (2FA) es infinitamente más fiable que una simple contraseña. Sin embargo, para hacer frente a posibles intentos de elusión, es urgente reforzarla con medidas adicionales para, de esta forma, reducir la posibilidad vulnerabilidades. Stormshield ha analizado los límites de 2FA y cómo corregirlos.

La suplantación de dominios y los ataques basados en correo electrónico son un problema importante para todas las empresas. En torno a siete de cada diez empresas del Ibex 35 ya está tomando medidas para proteger este tipo de fraude a los usuarios, pero sólo el 31% bloquea proactivamente los emails fraudulentos, mediante protocolo D...

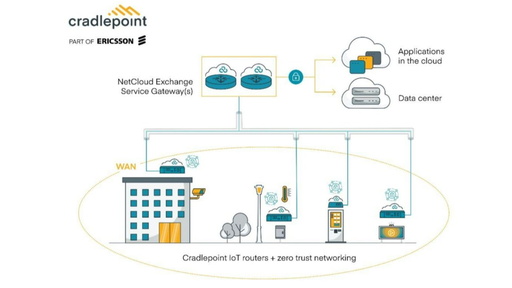

El especialista en soluciones de conectividad inalámbrica LTE y 5G en la nube, Cradlepoint, acaba de presentar un nuevo router IoT polivalente con el que ofrece un servicio de Zero Trust a los clientes empresariales. Estará disponible en el mercado a partir del 12 de julio.

Las amenazas que llegan por email representan el 55% del total, dato que le convierte en el mayor vector de ataques. Trend Micro bloqueó el año pasado más 79.000 millones de amenazas solo de correo y, de ellas, casi 40 millones eran de alto riesgo.

Kaspersky ha presentado una nueva versión de su producto de seguridad del endpoint para pymes. Las nuevas características incluyen análisis de causa-raíz, descubrimiento cloud, bloqueo de datos y capacitación para administradores de TI. La solución está basada en la nube y permite a las empresas proteger su negocio sin inversiones e...

En muchas ocasiones, las compañías se centran en su propia seguridad y pasan por alto la de sus proveedores. Se recomienda implementar una vigilancia sobre las vulnerabilidades que puedan afectar a los sistemas y contar con una función de gestión de riesgos de la cadena de suministro.

Anuncios de Facebook e Instagram redirigen a sitios web que tratan de imitar a conocidos medios de comunicación o páginas web donde celebridades presentan un método revolucionario para ganar dinero rápidamente. Avast han protegido de esta estafa a más de 1.300 usuarios en España.