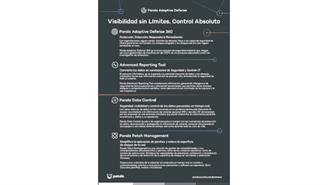

Panda Adaptive Defense 360 es una solución innovadora de ciberseguridad para estaciones, portátiles y servidores, entregada desde la nube, que automatiza la prevención, detección, contención y respuesta contra cualquier amenaza avanzada.

La movilidad, el procesamiento y el almacenamiento en la nube han revolucionado el entorno empresarial. Los puestos de trabajo, son el nuevo perímetro. Las soluciones de seguridad en el endpoint deben ser avanzadas, adaptativas y automáticas.

Como complemento para las plataformas de protección endpoint, el Endpoint Detection and Response, o EDR, busca neutralizar un ataque en las últimas etapas: Instalación, Comando y Control y las acciones sobre Objetivos.

Aprovechando su paso por España hablamos con Thierry Karsenti, VP Europeo de ingeniería y nuevas soluciones de Check Point, sobre las diferentes generaciones de amenazas, la importancia de la orquestación y la automatización, la pérdida de perímetro y el futuro del firewall, y de la razón de Capsule, la propuesta de la compañía para...

En el tercer trimestre se detectaron más de 137 millones de intentos de visitar páginas web fraudulentas, con España como tercer país con mayor número de usuarios atacados. En torno a un tercio de los ataques fueron dirigidos a bancos, sistemas de pago y comercio electrónico.

Las botnets y los troyanos bancarios son el tipo de malware que se ve con más frecuencia, aunque los delincuentes se están moviendo rápidamente hacia la criptominería y el cryptojacking, con un impacto significativo en empresas y consumidores por igual.

Se basa en 70 servidores de exploits para la distribución, infraestructura que lo ayuda a realizar un millón de exploits cada día. Radware descubrió que DemonBot es compatible con binarios con la mayoría de los dispositivos de IoT, lo que significa que la amenaza podría extenderse a otros productos.

La confusión de los usuarios sobre el valor de sus datos podría dar lugar a un enfoque relajado de la seguridad, haciendo que sea muy fácil para los ladrones robar datos, incluyendo datos de cuentas de redes sociales, detalles bancarios, o de servicios populares como Uber, Netflix y Spotify.

Con las compras de Appthority y Javelin Networks Symantec sigue reforzardo su oferta de seguridad endpoint.

El troyano bancario permite ahora robar las credenciales de acceso de varias aplicaciones y navegadores, como Microsoft Outlook, Google Chrome, Mozilla Firefox y Microsoft Edge. Esta variante de Trickbot ha afectado a usuarios de los Estados Unidos, Canadá y Filipinas.

Casi la mitad de los consumidores aseguran que gastan menos en las marcas que perciben que tienen prácticas de datos inseguras, mientras que un 26% afirman que dejan de gastar por completo si no confían en lo que una empresa hace con sus datos.

La gestión de cuentas con privilegios implica muchos desafíos, simplemente porque hay mucho más en juego que cuando se trata de cuentas de usuario habituales. Existe un complejo equilibrio entre la seguridad y la facilidad de acceso, pero lo que está claro es que las organizaciones necesitan implementar una infraestructura adecuada ...

El 21% de los correos electrónicos de phishing reportados contenían archivos adjuntos maliciosos. El término "Factura" es uno de los asuntos más habituales, apareciendo en seis de las diez campañas de phishing más efectivas registradas en 2018.

La mayoría de estos ataques DDoS disminuyeron durante las vacaciones y fuera de las horas de estudio. La interferencia de estos ataques en los recursos de la universidad ocurre entre las 9 am y las 4 pm, lo que sugiere que la responsabilidad de los mismos recae en los estudiantes.

La campaña utiliza mensajes de texto para engañar a los usuarios para que descarguen el malware, que se hace pasar por una aplicación de mensajería de voz falsa. TimpDoor ha estado activo desde marzo y hasta el momento ha infectado al menos 5.000 dispositivos.

Coincidiendo con el 25 aniversario de la compañía Check Point Software Tehcnologies celebró los días 17 y 18 de octubre en El Escorial una nueva edición de CPX España, en el que participaron más de 400 profesionales del sector de la seguridad informática. Los expertos más destacados de la compañía explicaron cuál es el panorama de l...

La botnet, que incorpora malware como Xor.DDoS y Mirai, se descubrió a principios de septiembre. Los componentes de Chalubo incluyen un descargador, un script de comandos Lua y el bot principal, que se optimizó para el hardware que ejecuta procesadores Intel x86.

Casi el 60% de los responsables de seguridad están preocupados por adoptar la tecnología de inteligencia artificial (IA) dentro de sus organizaciones. Los ataques DDoS se perciben como una amenaza creciente para las organizaciones, seguidos por la ingeniería social, el email y el phishing.

Entre los que no prueban su plan, el 61% citó la falta de tiempo y el 53% recursos inadecuados, mientras que el 34% señaló que la recuperación ante desastres no es una prioridad. Casi el 30% de las organizaciones perdieron ingresos debido a una interrupción en los últimos 12 meses.

El 57% de los CISO consideran que las infraestructuras complejas que involucran la nube y la movilidad son un gran desafío, y la mitad están preocupados por el aumento de los ciberataques. Los mayores riesgos son las bandas criminales motivadas financieramente y los ataques internos.