La APT Cloud Atlas actualiza su arsenal de ataque

- Actualidad

El grupo de ciberespionaje Cloud Atlas, al que se le conoce también como Inception, ha actualizado su arsenal de ataque con nuevas herramientas que permiten evadir los sistemas de detección de los Indicadores de Compromiso estándares. Sus nuevos ataques ya han sido detectados en diversas organizaciones del este de Europa, Asia Central y Rusia.

Cloud Atlas es un actor de ciberamenazas con una amplia trayectoria en operaciones de ciberespionaje contra el sector industrial, agencias estatales y otras entidades. Esta APT fue identificada por primera vez en 2014 y desde entonces no ha dejado de estar activo. Recientemente, ha sido su blanco empresas del sector de la economía y aeroespacial, así como organizaciones religiosas y de la Administración Pública de países como Portugal, Rumanía, Turquía, Ucrania, Rusia, Turkmenistán, Afganistán y Kirguistán.

Una vez que se infiltra con éxito, Cloud Atlas realiza recopilar información sobre el sistema al que haya logrado accede, regista las claves de acceso y ex filtra archivos .txt, .pdf y .xls a un servidor de comando y control.

Según explica Kaspersky, aunque Cloud Atlas no ha cambiado sus tácticas de forma radical, las investigaciones efectuadas desde 2018 revelan que ha empezado a implementar una forma novedosa para infectar a sus víctimas y que realiza movimientos laterales a través de la red.

Antes y ahora

Anteriormente, Cloud Atlas enviaba primero un email de spear phishing con un archivo adjunto de contenido malicioso. En el caso de una explotación exitosa, PowerShower (el malware incorporado en el adjunto, utilizado para el reconocimiento inicial y posterior descarga de módulos maliciosos adicionales) se ejecutaba de manera que los ciberatacantes pudiesen proceder con una operación.

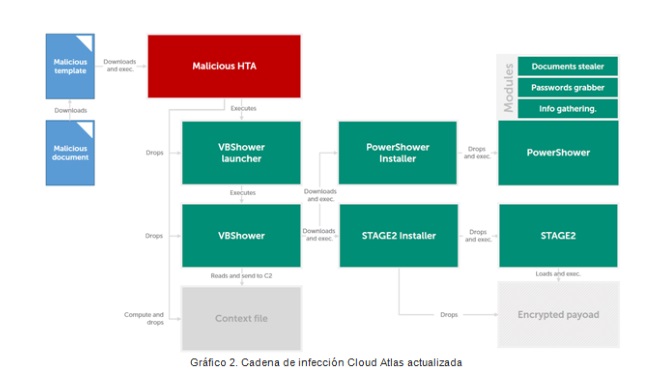

La cadena de infección recientemente actualizada (en la imagen superior) retrasa la ejecución de PowerShower hasta una etapa posterior y, en cambio, tras la infección inicial, se descarga una aplicación HTML maliciosa y se ejecuta en la máquina objetivo. A continuación, la aplicación recopila información inicial sobre el ordenador atacado, y después descarga y ejecuta VBShower, otro módulo malicioso. VBShower procede a eliminar las pruebas de la presencia de malware en el sistema y realiza consultas a través de servidores comando y control para decidir acciones futuras. En función del comando recibido, el malware se descargará y ejecutará PowerShower u otra conocida puerta trasera de segunda etapa de Cloud Atlas.

Aunque esta nueva cadena de infección es generalmente mucho más complicada que el modelo anterior, el principal diferenciador es que la aplicación HTML maliciosa y el módulo VBShower son polimórficos. De esta forma el código en ambos módulos será nuevo y único en cada caso. Según los expertos de Kaspersky, la versión actualizada se utiliza para hacer el malware invisible a las soluciones de seguridad que confían en los Indicadores de Compromiso más conocidos.

Kaspersky recomienda a las organizaciones que se protejan de ataques dirigidos con soluciones mejoradas con Indicadores de Ataque (IoA) que se centren en las tácticas, técnicas y acciones que los ciberdelincuentes adoptan cuando se preparan para un ataque; que se utilice una solución de seguridad de los endpoints con componentes antispam y antiphishing; que se integre inteligencia de amenazas en los servicios de seguridad de la información y gestión de eventos, y que se forme y conciencie a los empleados.