Las próximas versiones de Firefox te ayudarán a saber si tus datos están implicados en alguna brecha de seguridad gracias a un acuerdo con Have I Been Pwned.

Un atacante que explotase con éxito la vulnerabilidad podría obligar al navegador a enviar datos que de otra manera estarían restringidos. Microsoft ha lanzado un parche para solucionar el fallo en su actualización de junio.

Trend Micro ha detectado que se está explotando una vulnerabilidad, CVE-2018-7602, en Drupal bautizada ya como Drupalgeddon 3 para minar Monero en los sistemas afectados.

Las siete vulnerabilidades encontradas permiten en su conjunto tomar el control total de las cámaras por el atacante sin la necesidad de autenticación, pudiendo acceder a la transmisión de vídeo y bloquearla, añadir la cámara a una botnet o emplearla para otros ataques.

La mayoría de las instituciones financieras a nivel global están siendo objetivo de sofisticados ciberataques, los mismos que llevaron a la brecha de Equifax, en un intento por robar datos críticos e información personal.

Al igual que Meltdown y Spectre, FP Lazy State Restore aprovecha fallos de seguridad relacionados con la ejecución especulativa. Los fabricantes de sistemas operativos podrán corregir esta vulnerabilidad a través de una actualización de software.

Vulnerabilidades en el protocolo Diameter, utilizado para la señalización en redes 4G, pueden llevar a un fallo repentino de cajeros automáticos, terminales de pago, medidores de servicios públicos, alarmas de automóviles y sistemas de videovigilancia.

La brecha de seguridad afecta a uno de los sistemas de procesamiento utilizados por las tiendas Currys PC World y Dixons Travel, y podría haberse producido ya en 2016. Se estima que se han filtrado 5,9 millones de tarjetas de pago y 1,2 millones de datos personales.

De acuerdo con un comunicado de la compañía, los hackers aún no han utilizado la información robada para lanzar ataques. MyHeritage ya ha presentado los informes de la GDPR a las autoridades, y comenzará a anunciar la infracción a los usuarios de forma individual.

La compañía ha publicado la versión 30.0.0.113 de Flash Player destinada a solucionar un total de cuatro vulnerabilidades, una de las cuales ya estaba siendo explotada. Se tiene constancia de su utilización en ataques dirigidos contra usuarios de Windows en Oriente Medio.

Investigadores de ESET han encontrado un spyware muy sofisticado al que han bautizado como InviMole y que es capaz de ver y oír lo que ocurre en la oficina de la víctima.

Meses después de que la ciudad de Altanta se viera impactada por un ransomware se sabe que los costes de recuperación triplican lo inicialmente previsto.

El parche para el fallo crítico de ejecución de código remoto, bautizado como Drupalgeddon 2.0, está disponible desde marzo. Mientras tanto, se ha descubierto una nueva campaña de cryptojacking dirigida a sitios web de Drupal.

Esta vulnerabilidad calificada con una gravedad media, permite a atacantes remotos ejecutar código arbitrario en ciertas instalaciones de Windows. Sin embargo, se mitiga por el hecho de que requiere que el usuario visite una página maliciosa o abra un archivo malicioso.

Una incorrecta configuración en Google Groups puede estar exponiendo, accidentalmente, conversaciones privadas a través de Internet. Miles de empresas están afectadas.

Hace unos meses un empleado de una subsidiaria de Coca-Cola se marchó de la empresa con un disco duro interno que contenía los datos de unos 8.000 compañeros.

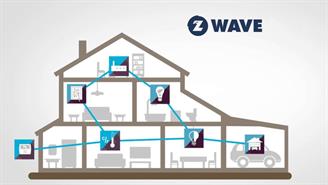

Un ataque 'downgrade' a este protocolo, que permite el control inalámbrico de electrodomésticos y otros dispositivos, daría a los atacantes acceso no autorizado a los mismos. La vulnerabilidad afectaría a millones de dispositivos que aún admiten la versión más antigua del estándar.

El 76% de las vulnerabilidades analizadas mostraron que el cibercriminal fue el primero en moverse. El 24% de las vulnerabilidades están siendo activamente explotadas por malware, ransomware o kits de exploits.

Más del 84% de las aplicaciones de compras tienen tres o más vulnerabilidades de seguridad, según un informe publicado por Appknox y Seworks

Los Estados se sitúan en primer lugar como fuente de ciberespionaje, seguidos de ciberdelincuentes que han atacado sistemas empresariales, o ciberterrorismo y ciberyihadismo. Para 2018, el CCN-CERT espera que los ciberataques incrementen su grado de sofisticación y virulencia.