El modo reposo es un modo vulnerable

- Vulnerabilidades

No dejar el ordenador apagado permite lanzar un ataque, variante del Cold Boot Attack que se hiciera famoso en 2008, para extraer información sensible, incluso cuando el disco duro esté cifrado, según han descubierto investigadores de F-Secure.

El modo reposo, también llamado modo sleep, es el estado en que entra un portátil cada vez que lo cerramos sin apagarlo. Para Olle Segerdahl, investigador de F-Secure, “sleep mode is vulnerable mode”, y lo dice en un post en el que asegura haber descubierto un nuevo ataque que permite robar la información sensible almacenada en la mayoría de los ordenadores modernos, incluso cuando el disco duro está cifrado.

Segerdahl y su colega, Pasi Saarinen, aseguran que el método funciona con casi todos los ordenadores modernos, lo que les ha llevado no sólo a compartir su información con los principales fabricantes, sino a hacer pública la investigación en algunos eventos de seguridad, como el SEC-T y el Microsoft BlueHat v18.

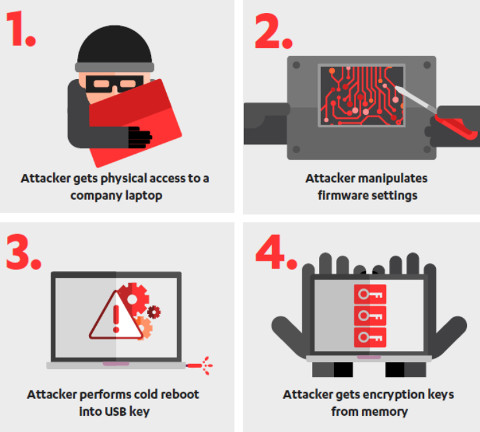

El ataque, que es una variación del Cold Boot Attack, se puede llevar a cabo debido a la manera en que los ordenadores protegen el firmware, y permite robar claves de cifrado y otra información sensible.

Cold Boot Attack

Los ataques de Cold Boot, o de arranque en frío no son nuevos. Fueron desarrollados por un grupo de investigación en 2008 después de detectarse que cuando un ordenador se reinicia sin seguir los procedimientos adecuados (lo que se conoce como cold boot), podrían robar información que permanece brevemente en la memoria (RAM) después del dispositivo pierde potencia. Tras estos descubrimientos se desarrollaron métodos para reducir su impacto; por ejemplo, la Trusted Computing Group (TCG) desarrolló una protección que era sobrescribir el contenido de la RAM cuando se restablecía la energía, impidiendo que los datos pudieran leerse.

Ahora, investigadores de F-Secure, han descubierto la manera de deshabilitar esa medida de seguridad manipulando el firmware del ordenador, lo que permite a los atacantes recuperar datos sensibles almacenados en el ordenador después de un reinicio en frío en pocos minutos.

Reconocen los investigadores que no son ataques fáciles de llevar a cabo y que requieren de herramientas adecuadas, así como el acceso físico al dispositivo, pero que ya es una técnica conocida por los ciberdelincuentes y efectivo contra la casi totalidad de los portátiles modernos. “No es exactamente fácil de hacer, pero no lo suficientemente difícil de encontrar y explotar para que ignoremos la probabilidad de que algunos atacantes ya lo hayan descifrado”, dice Olle.

Los investigadores han compartido sus descubrimientos con Microsoft, Intel y Apple, que están explorando posibles soluciones. Mientras, recomiendan que los departamentos de TI configuren los ordenadores de la compañía para que se apaguen.

Ayúdanos a conocer cuáles son las tendencias tecnológicas que se impondrán en la empresa el próximo año y más allá, y cómo se está construyendo el futuro digital.