Ghimob, el nuevo troyano bancario del que hay que protegerse

- Actualidad

Kaspersky alerta sobre Ghimob, un nuevo malware bancario desarrollado por el actor de amenazas Tétrade y que afecta a usuarios móviles en todo el mundo.

|

Recomendados: Arquitecturas de Seguridad, ¿qué ventajas ofrecen? Webinar Creación de aplicaciones seguras: recomendaciones para los servicios financieros Leer |

La firma de seguridad ha descubierto un nuevo troyano bancario cuando monitorizaba una campaña de Windows del malware bancario Guildma. Según explican sus investigadores, encontraron URLs que distribuían no sólo un archivo .ZIP malicioso para Windows, sino también un fichero que parecía ser un descargador para instalar Ghimob.

Guildma, un actor de amenazas integrante de la familia de troyanos bancarios Tétrade, conocida por sus actividades maliciosas en Latinoamérica y otras partes del mundo, ha estado trabajando en el desarrollo de nuevas técnicas, nuevos programas maliciosos y nuevas víctimas. Su última creación, este troyano llamado Ghimob, atrae a las víctimas para que instalen el archivo malicioso a través de un correo electrónico que las engaña diciendo que tienen deudas y ofreciéndoles un enlace para informarse. Una vez que se instala el RAT, el malware procede a enviar mensajes de notificación de la infección a su servidor, incluyendo el modelo de teléfono, si este tiene activado el bloqueo de pantalla y una lista de todas las aplicaciones instaladas que el malware tiene como objetivo. En total, Ghimob puede espiar 153 apps móviles, principalmente de bancos, fintechs, apps de inversión y criptomonedas.

Una vez realizada la infección, el ciberdelincuente puede acceder de forma remota al dispositivo infectado y completar el fraude usando el smartphone de su víctima, lo que le permite eludir la identificación automática y las medidas de seguridad y sistemas de comportamiento antifraude implementadas por las instituciones financieras. Incluso si el usuario utiliza un patrón de bloqueo de pantalla, el troyano es capaz de grabarlo y reproducirlo después para desbloquear el dispositivo. “Cuando el cibercriminal está listo para realizar la transacción, superpone una pantalla negra o abre un sitio web que ocupa toda la pantalla, ocultando así la transacción que este realiza en segundo plano, usando la app financiera que la víctima ha abierto o activado en su dispositivo”, explica la compañía de seguridad.

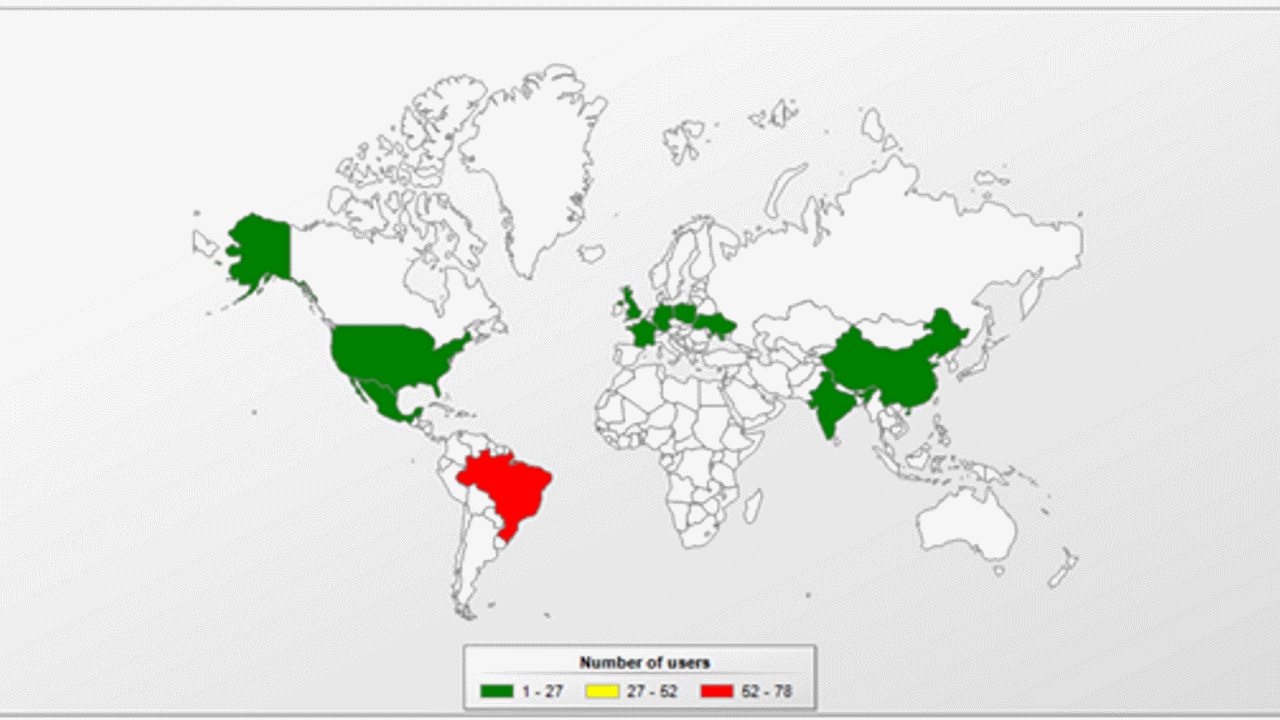

Las estadísticas de Kaspersky muestran que, aparte de Brasil, los objetivos de Ghimob se encuentran en Paraguay, Perú, Portugal, Alemania, Angola y Mozambique.

La recomendación de la firma, cuyos productos detectan esta familia como Trojan-Banker.AndroidOS.Ghimob, es que las instituciones financieras estén vigilantes ante estas amenazas, que mejoren sus procesos de autenticación, sus tecnologías anti-fraude y su inteligencia de datos de amenazas, y que traten de entender y mitigar todos los riesgos asociados con esta nueva familia de RAT móvil”.