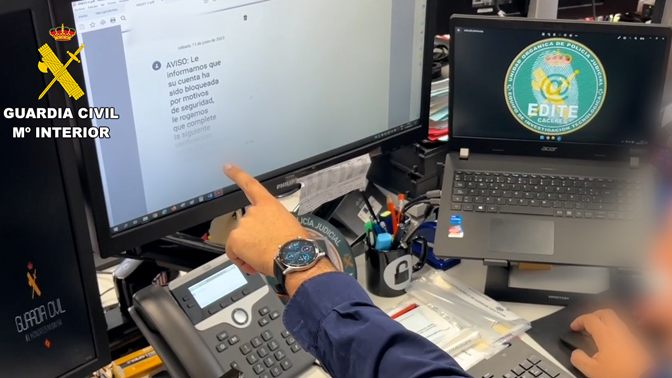

La Guardia Civil detiene a 76 personas por estafar mediante phishing y smishing

- Actualidad

Con la excusa de una supuesta incidencia en su cuenta bancaria, los estafadores ofrecían a la víctima la posibilidad de resolverla accediendo a través de un enlace a una web que resultaba ser falsa, a fin de obtener sus credenciales. El montante total defraudado supera el millón de euros.

La Guardia Civil ha detenido a un total de 76 personas por estafar mediante el envío masivo de SMS fraudulentos en nombre de una conocida entidad bancaria. En la primera fase de la operación, los agentes detuvieron a un total de 30 personas en las provincias de Barcelona, Lleida, Tarragona, Girona, Zaragoza, Valencia y Madrid. En una segunda y tercera fase, la Guardia Civil ha detenido a un total de 46 personas en Barcelona, Girona y Tarragona, de las cuales cuatro eran “captadores de mulas”. En total, se han esclarecido 282 delitos de estafa cometidos por todo el territorio nacional, especialmente en la provincia de Cáceres.

Con la excusa de una supuesta incidencia en su cuenta bancaria, los estafadores ofrecían la posibilidad de resolverla accediendo a través de un enlace a una web que resultaba ser falsa. A continuación, obtenían el usuario y la contraseña de acceso a la banca digital de la víctima. Con las claves de acceso a su cuenta, los delincuentes realizaban las transferencias bancarias fraudulentas. Las investigaciones han permitido obtener información sobre más de 350 cuentas bancarias beneficiarias de las cantidades transferidas ilícitamente, con un montante total defraudado superior a un millón de euros.

En todos los casos, los perjudicados eran clientes del mismo banco sobre los que se empleaba el mismo modus operandi que con el tiempo fue evolucionando y perfeccionándose. En ellos se combinaban técnicas de engaño como el phishing y el smishing, con los que, a través del envío de emails o SMS fraudulentos con apariencia de una fuente de confianza, pretendían obtener las credenciales de acceso de sus víctimas.

A estas técnicas se unió después otra conocida como vishing, en la que los ciberdelincuentes, haciéndose pasar por un trabajador de la entidad bancaria, efectúan una llamada en tiempo real a la víctima en la que le advierten de movimientos sospechosos en su cuenta. Una vez ganada la confianza, solicitaban a las víctimas las claves de acceso recibidas en sus móviles, que en realidad eran códigos para autorizar transferencias a través de una conocida aplicación de envío de dinero instantáneo.

La sofisticación en el proceso del engaño fue en aumento, ya que en la pantalla del teléfono móvil de la víctima solía aparecer el logotipo de la propia entidad bancaria y sus números reales de teléfonos, algo que solo se consigue utilizando técnicas de spoofing.

Para los investigadores, la mayoría de los detenidos ejercían funciones de “mulas económicas” y “captadores”. Los “captadores”, ocupan un escalón superior a las “mulas”, siendo personas que a su vez han sido embaucadas por los componentes de otro nivel superior y que, a modo de estafa piramidal, obtenían comisiones por cada una de las “mulas” que reclutaban. A cambio de pequeñas comisiones, obtenían las numeraciones de las cuentas bancarias de las mulas o bien lograban que abriesen cuentas online en diferentes entidades.

De toda la información obtenida, los investigadores han analizado más de 500.000 registros de direcciones IP utilizadas por los autores de los hechos durante las fechas de comisión de las estafas.