"Ya no vale con un firewall o un antivirus" (SonicWall)

- Reportajes

Analizamos con Sergio Martínez, director general de SonicWall, algunas de las tendencias de seguridad vistas en 2019, como el descenso del crytojacking, al seguridad del IoT o que los ataques sean más dirigidos.

Anunciaba hace unas semana SonicWall su Informe sobre Ciberamenazas 2020, resultado de la investigación de amenazas recopiladas durante todo 2019 con más de 1,1 millones de sensores ubicados estratégicamente en más de 215 países.

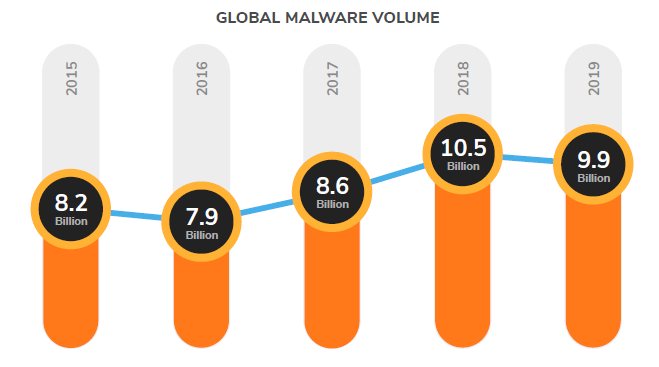

Entre otras cosas recoge el informe que los ataques son ahora más selectivos y tuvieron más éxito, particularmente contra la industria sanitaria y los gobiernos estatales, provinciales y locales. Se destacan además algunas tendencias interesantes como una caída del crypojacking; menos ransomware, pero más dirigido; un aumento del malware sin archivos un incremento, aunque moderado del malware para IoT.

En base a los resultados del informe hemos lanzado algunas preguntas a Sergio Martínez, director general de Sonicwall Iberia.

¿Qué impacto tiene en las soluciones que hay actualmente en el mercado que, según su informe los ataques sean más selectivos? ¿Implica un cambio hacia soluciones next generation? Por otra parte, ¿supone esta nueva situación que la apuesta por los servicios gestionados se dispare?

Los ataques son cada vez más selectivos. Es el segundo año que nuestro informe señala esta tendencia, y todo apunta a una evidencia: los credenciales son el nuevo perímetro. Necesitamos de nuevas medidas de protección frente a esta nueva ciberamenaza, dotando de inteligencia, capacidad de adaptación y de respuesta en tiempo real a nuestros dispositivos. Ya no vale con un firewall o un antivirus. Y a los hechos me remito: muchos de los incidentes que han sucedido en nuestro país este año tenían dispositivos de ciberseguridad muy comunes. Y no han resistido un ataque bien dirigido. Así que tenemos que convivir con la presión de que, en algún momento, sufriremos un incidente serio. Y hay que ser capaz de detectarlo y gestionarlo. Y por ello, se precisan nuevas capacidades en ciberseguridad (Sonicwall es pionera en machine learning, zero-trust, SD-WAN y sandboxing avanzado) y servicios gestionados que los gestionen (en manos de nuestros partners).

¿A qué cree que se debe el descenso del cryptojacking? ¿Una caída del valor de las criptodivisas, mayor cuidado por parte de las empresas, se imponen otras formas de ataque más rentables?

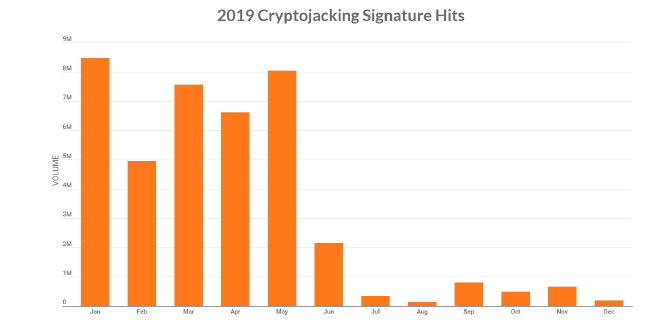

El cierre del proyecto Coinhive en marzo de 2019 dio un golpe de gracia al cryptojacking. Coinhive no era malicioso, era un buen método para muchos websites generaran ingresos en lugar de utilizar los clásicos anuncios. Pero muchos cibercriminales lo aprovecharon para inyectar sus scripts y minar en muchos websites, aprovechándose de la capacidad de proceso de los usuarios de forma oculta y no consentida. Según nuestro 2020 Advance Threat report, el volumen ha caído un 78% en la segunda mitad del año 2019, así que la circunstancia comentada ha sido muy efectiva.

Sobre el peligro del IoT. Son muchos los dispositivos conectados, pero con poca capacidad de cómputo, almacenamiento… Más allá de convertirse en puertas de entrada o en botnets capaces de lanzar ataques DDoS, ¿qué se espera de estos dispositivos desde el punto de vista de amenazas? Teniendo en cuenta que ni siquiera la seguridad de los dispositivos móviles (smartphones) está implantada en la mayoría de las empresas, ¿cree que el peligro sobre el IoT se está sobredimensionando?

Ni mucho menos. La superficie de exposición de empresas e individuos está creciendo exponencialmente, y los incidentes no paran de crecer, así como el volumen del malware vinculado a IoT (5% en 2019). Según un estudio de la industria, el volumen del mercado de seguridad para IoT crecerá hasta 35.000 millones USD en 2023, a ritmos anuales superiores al 30%. Recordemos que el mayor incidente de exposición de datos de 2019 fue el del fabricante chino de dispositivos IoT para el hogar inteligente “Orvibo”, en julio de este año, en el que se expusieron más de 2.000 millones de registros de usuarios de todo el mundo.

Es cierto que poco se puede actuar ante millones de dispositivos IoT diseñados sin criterios de ciberseguridad, pero sí en los puntos que todos tienen en común: la forma de conectarlos al mundo. Es ahí (AP WIFI, NGFW, etc.) dónde se debe actuar para la detección de ataques hacia o con origen en dichos dispositivos. Por ello, vemos una tendencia en aplicar seguridad a WIFI p.e. o en incluir en las arquitecturas y políticas de seguridad de las compañías dichos puntos de acceso a la red.

De todos los indicadores que hay en el estudio, ¿cuál es el que le ha llamado más la atención?

Nos llama la atención dos advertencias: La primera, el pico de ataques de malware sin fichero (fileless) en Q3. Este tipo de malware es un tipo de software malicioso que existe exclusivamente como un artefacto alojado en memoria volátil (no en disco), lo que lo hace particularmente difícil de detectar. Normalmente utiliza scripts (alojados dentro del registro de Windows) para lanzarse y actuar y son muy evasivos. El otro punto del informe que nos ha sorprendido es el de los kits de exploits (EKs) para router que alteran las especificaciones de DNS con el fin de redireccionar peticiones de usuarios hacia websites maliciosos. Muy efectivos y extremadamente nocivos. Además, hay todo un apartado en el que se explica los DGAs (Domain Generation Algorithms) como técnicas de ofuscación y ocultación de ataques dentro de una red.