Prolific Puma, un servicio de acortamiento de URLs para ciberatacantes

- Actualidad

El nuevo actor malicioso identificado por Infoblox ha estado trabajando durante años sin ser descubierto, lo que lo convierte en el servicio de acortamiento de URLS para actividades fraudulentas más grande y más dinámico que se conoce.

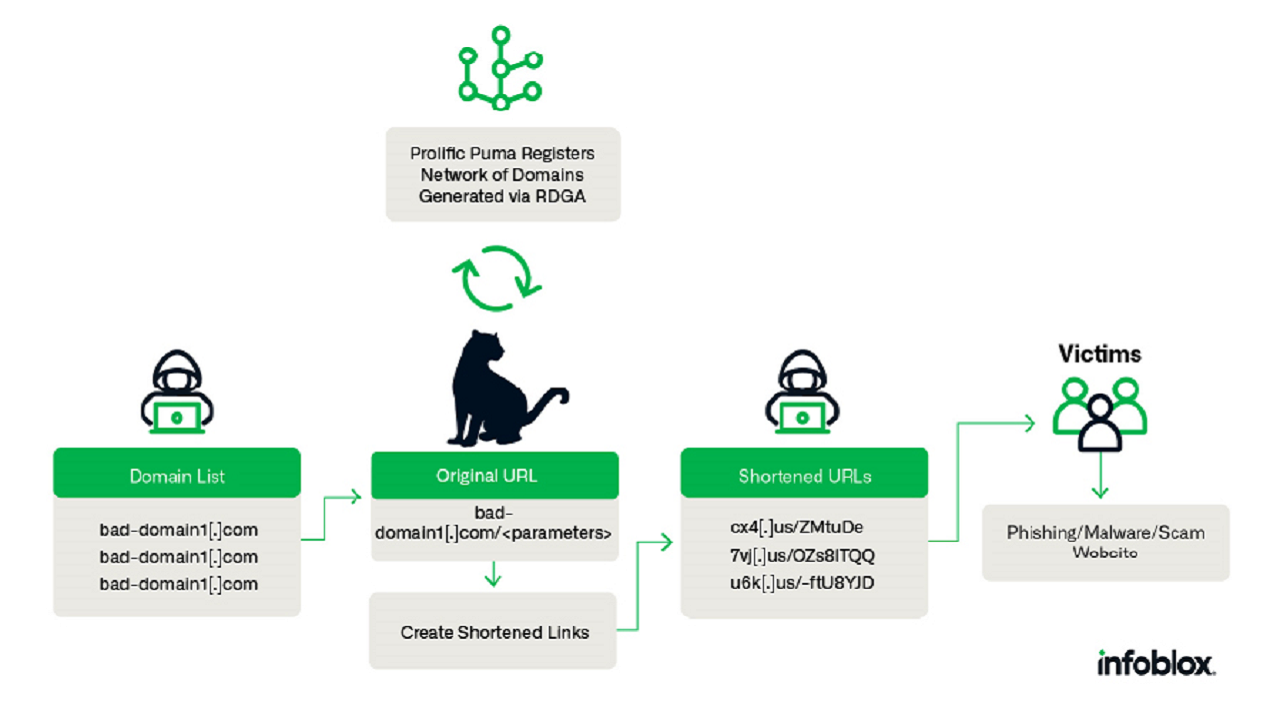

Infoblox ha informado del descubrimiento de Prolific Puma, un agente de malware dedicado a generar nombres de dominio mediante RDGA (algoritmo de generación de dominios registrados), utilizado por ciberdelicuentes para evitar ser detectados al realizar sus ataques y que había pasado desapercibido hasta el momento. La compañía cree que lleva operativo al menos durante los últimos cuatro años y estima que, desde abril de 2022, ha registrado entre 35.000 y 75.000 nombres de dominio únicos.

La compañía define Prolific Puma como un servicio de acortamiento de enlaces en segundo plano. El enlace acortado dirige la petición hasta el agente, que a su vez la redirige a un sitio malicioso. Aunque el redireccionamiento no sigue siempre el mismo patrón, DNS se ve involucrado al menos dos veces para completar el ciclo. No solo ayuda a que los atacantes no sean detectados, sino que puede enmascarar la propia actividad delictiva, evitando que las soluciones de seguridad tengan una imagen completa de los ataques.

Los dominios que genera son pseudoaleatorios y de longitud variable. En los últimos 18 meses, ha utilizado NameSilo, un proveedor de alojamiento y nombre de dominio de bajo coste del que se sirven habitualmente los actores maliciosos. También ha utilizado de forma fraudulenta el sistema de nombres de dominio de nivel superior estadounidense (usTLD).

Juan de la Vara, senior manager solution architect del Sur de Europa de Infoblox, indica que “este descubrimiento demuestra las ventajas de utilizar DNS y datos de registro de dominios no sólo para detectar actividades sospechosas, sino también para reunir toda esa información y obtener una visión completa de cómo actúan las amenazas a través de DNS. La detección de este actor malicioso pone de manifiesto los retos a los que se enfrentan las empresas y las organizaciones responsables de registros de dominios para controlar los usos fraudulentos del sistema”.