Campaña de phishing masivo para robar credenciales de usuarios de Zimbra

- Actualidad

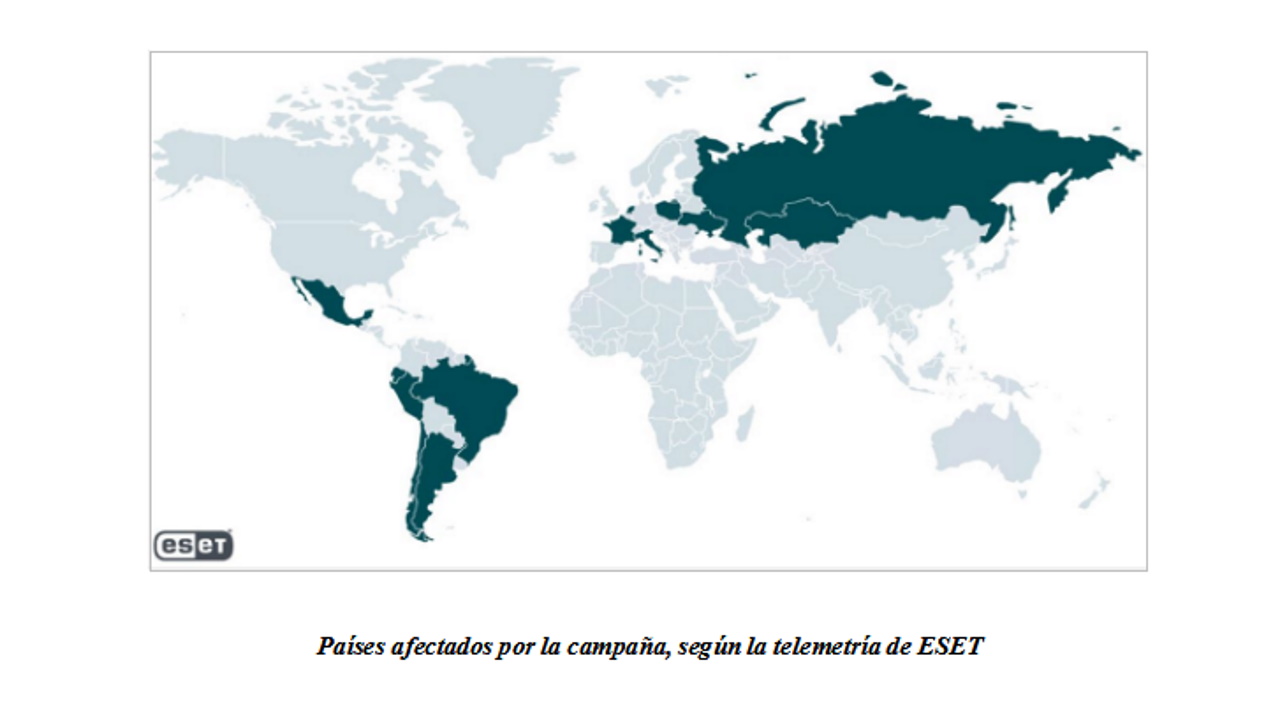

Los investigadores de ESET han descubierto una campaña de phishing masiva destinada a recopilar las credenciales de los usuarios de las cuentas de la plataforma de software colaborativo de código abierto Zimbra. El mayor número de objetivos se encuentra en Polonia pero también se han producido ataques en otros países de Europa y Latinoamérica.

ESET ha descubierto una campaña de phishing de propagación masiva activa desde al menos abril de 2023 y aún en curso dirigida a recopilar las credenciales de los usuarios de cuentas Zimbra, principalmente dirigida a pequeñas y medianas empresas y entidades gubernamentales.

Según la telemetría de la firma, el mayor número de objetivos se encuentra en Polonia; sin embargo, también se ataca a víctimas de otros países europeos como Ucrania, Italia, Francia y los Países Bajos. En Latinoamérica, Ecuador encabeza la lista de detecciones.

A pesar de que esta campaña no es particularmente sofisticada desde el punto de vista técnico, es capaz de propagarse y comprometer con éxito a organizaciones que utilizan esta alternativa a las soluciones de email empresarial. "Los delincuentes aprovechan que los archivos HTML adjuntos contienen código legítimo, con el único elemento revelador de un enlace que apunta al host malicioso. De esta forma, es mucho más fácil eludir las políticas antispam basadas en la reputación, especialmente en comparación con las técnicas de phishing más extendidas, en las que un enlace malicioso se coloca directamente en el cuerpo del correo electrónico", explica el investigador de ESET Viktor Šperka, que descubrió la campaña.

Inicialmente, el objetivo recibe un correo electrónico con una página de phishing en el archivo HTML adjunto. Después, el mensaje advierte al destinatario sobre una actualización del servidor de correo electrónico, la desactivación de una cuenta o un problema similar y le pide que haga clic en el archivo adjunto. Tras abrir el archivo adjunto, el usuario se encuentra con una falsa página de inicio de sesión de Zimbra personalizada según la organización objetivo. En segundo plano, las credenciales enviadas se recogen del formulario HTML y se envían a un servidor controlado por los ciber delincuentes. De esta forma, los atacantes son potencialmente capaces de infiltrarse en la cuenta de correo electrónico afectada. Es probable que los atacantes pudieran incluso haber comprometido las cuentas de administrador de la víctima y crear nuevos buzones de correo que luego fueron utilizados para enviar correos electrónicos de phishing a otros objetivos. La campaña se basa únicamente en la ingeniería social y la interacción de los usuarios, sin embargo, puede que no siempre sea así, explica la compañía de seguridad.