Cuando la experiencia vence al ataque DDoS basado en Paquetes por Segundo jamás registrado

- Reportajes

El 21 de junio de 2020, Akamai mitigó el mayor ataque de denegación de servicio distribuido (DDoS) de paquetes por segundo (PPS) jamás registrado en nuestra plataforma. El ataque generó 809 millones de paquetes por segundo (Mpps), dirigido a un gran banco europeo. Roger Barranco, Vice President of Global Security Operations de Akamai analiza dicho ataque.

Justo una semana después de que Akamai anunciase otro ataque DDoS masivo, nos encontramos con un nuevo récord en la industria de los ataques centrados en PPS, el cual tiene más del doble del tamaño de la anterior marca registrada por la plataforma de Akamai,. Si se mira de forma global la actividad DDoS desde el comienzo de 2020, está claro que los grandes y sofisticados ataques DDoS siguen siendo un vector de ataque significativo, y como mostraremos más adelante en este artículo, una preocupación para las empresas de muchos sectores de la industria.

Los ataques DDoS son casi siempre de naturaleza volumétrica, y generalmente se miden en bits por segundo (bps). El objetivo del atacante DDoS es abrumar el canal entrante de internet, enviando más tráfico a un circuito que no está diseñado para soportalo. Por el contrario, los ataques centrados en PPS están creadosen gran medida para saturar los equipos de red y/o las aplicaciones en el centro de datos o el entorno de la nube del cliente. Ambos son volumétricos, pero los ataques PPS agotan los recursos del equipo, en lugar de la capacidad de los circuitos - y estos son mucho menos comunes que los ataques BPS.

Una forma de pensar en la diferencia de los tipos de ataque DDoS es imaginar la caja de un supermercado. Un ataque de gran ancho de banda, medido en bps, es como si mil personas se presentaran en la fila, cada una con un carrito lleno listo para pagar. Sin embargo, un ataque basado en PPS es más bien como un millón de personas que se presentan, cada una para comprar un paquete de chicles. En ambos casos, el resultado final es un servicio o una red que no puede manejar el tráfico que se leviene encima.

Este último ataque fue claramente optimizado para saturar los sistemas de mitigación DDoS a través de una alta carga de PPS. Los paquetes enviados llevaban una carga útil de 1 byte (para un tamaño total de paquete de 29 con cabeceras IPv4), lo que lo hace aparecer como uno de sus varios miles de millones de pares.

Lo que fue único de los paquetes que se enviaron fue el aumento masivo de la cantidad de direcciones IP de origen que observamos.

El número de IPs de origen que registraron tráfico hacia el destino del cliente aumentó sustancialmente durante el ataque, indicando que era de naturaleza altamente distribuida. Vimos un aumento de 600 veces el número de IPs de origen por minuto, comparado con lo que normalmente observamos para este cliente de destino.

Más allá del volumen de direcciones IP, la gran mayoría del tráfico de ataque procedía de IPs que no hemos registrado en ataques anteriores a 2020, lo que indica la aparición de una red de bots. Akamai realiza un seguimiento de cientos de miles de IPs de origen aprovechadas en ataques DDoS, decenas de miles de las cuales se han visto en múltiples ataques.

Es realmente extraño que el 96,2% de las IPs de origen se observaran por primera vez (o, como mínimo, no fueran rastreadas como parte de los ataques en un histórico reciente). Habíamos visto varios vectores de ataque diferentes procedentes del 3,8% de las IP de origen restantes, que coincidían con el único vector de ataque observado en este ataque. En este caso, la mayoría de las IP de origen se pudieron identificar dentro de los grandes proveedores de servicios de Internet mediante búsquedas en sistemas autónomos (AS), lo que es indicativo de máquinas de usuario final comprometidas.

El ataque del 21 de junio fue notable tanto por su tamaño como por la velocidad pico que alcanzó. El ataque creció de niveles de tráfico normales a 418 Gbps en cuestión de segundos, antes de alcanzar su tamaño máximo de 809 Mpps en aproximadamente dos minutos. En total, el ataque duró algo menos de 10 minutos.

Aunque este ataque fue totalmente mitigado por los controles de mitigación proactivos de Akamai, pudimos aprovechar nuestro motor de recomendación de mitigación de comportamiento para analizar más a fondo las dimensiones adicionales del ataque. En este caso, el ataque mostró oscilaciones de las normas básicas de tráfico limpio en el protocolo, puerto de destino, longitud del paquete y geolocalización. Encontramos tres puntos clave de ataque:

1.Cualquiera de los métodos resaltados podría haber bloqueado efectivamente el ataque sin daños colaterales

2.Nuestros controles SLA de 0 segundos ya incluyen estos vectores de ataque que se ven con frecuencia

3.Debido a nuestro análisis de las líneas de base de tráfico limpio del cliente y la preparación, el nivel de paquetes y las mitigaciones más complejas fueron innecesarias.

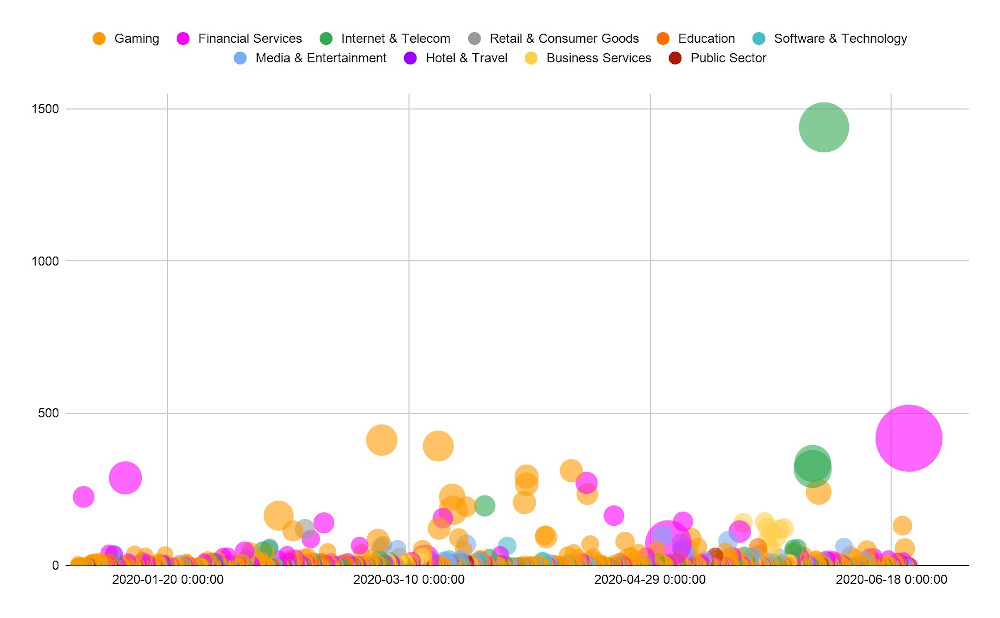

Este ataque se dirigió a un gran banco europeo, sector que es atacado frecuentemente. El gráfico muestra los ataques por Gbps (eje Y) y Mpps (tamaño Z de los círculos) a lo largo del tiempo (eje X) por la industria. Ambos ataques PPS de récord en 2020 se imputaron a empresas de servicios financieros, pero como puede verse en el círculo verde de la parte superior derecha del gráfico, el ataque Mbps récord de la semana pasada se imputó a una gran empresa de Internet y telecomunicaciones, un proveedor de alojamiento, en ese ejemplo.

Para mitigar con éxito estos grandes ataques se requiere planificación y recursos expertos. El proceso comienza por comprender a fondo el tráfico de un cliente determinado, a fin de identificar los patrones y volúmenes de tráfico normales o de referencia, y configurar controles de mitigación proactivos. El objetivo es asegurar que el tráfico malicioso pueda ser detectado y mitigado con éxito, sin afectar al tráfico legítimo.

El despliegue de controles de mitigación proactivos ha demostrado ser una forma extremadamente eficaz de aumentar la efectividad de la mitigación para un gran segmento de ataques. Sin embargo, la mitigación proactiva es sólo un ejemplo de las muchas herramientas y capacidades que el equipo del Centro de Comando de Operaciones de Seguridad de Akamai (SOCC) emplea para mejorar continuamente los tiempos de detección de DDoS y la efectividad de la mitigación.

Nosotros continuamos detectando y mitigando con éxito los ataques DDoS con un SLA. Hemos sido capaces de mitigar los mayores ataques debido a nuestra combinación única de tecnología, personas y procesos. Desde nuestra perspectiva, y específicamente para nuestro equipo del SOCC, otro gran ataque DDoS es como un día normal de trabajo, donde una combinación de mitigación automática y humana hace de Internet un lugar más seguro.

Roger Barranco, Vice President of Global Security Operations at Akamai