Zero Trust: un adjetivo en busca de un sustantivo

- Opinión

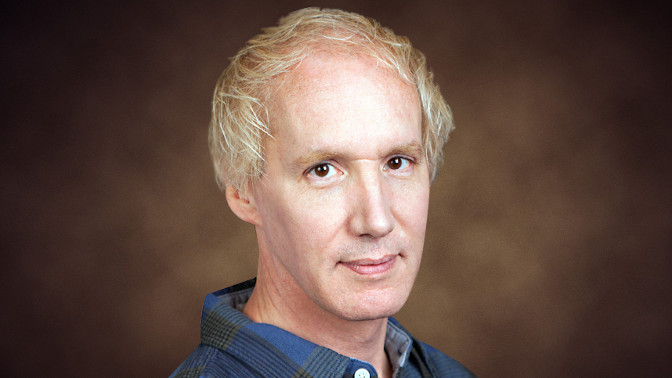

Para Steve Riley, Director de Tecnología de Netskope, nunca se puede tener un entorno sin confianza porque esn su sentido más literal, lograr una confianza cero daría lugar a cero interacciones, y nadie quiere realmente eso.

Hoy día, a la gente le encanta hablar de confianza cero (zero trust) por varias razones. La palabra "cero", que tiene cierta historia en el mundo de la seguridad de la información (por ejemplo, las vulnerabilidades de día cero). También es una frase sencilla y llamativa, por lo que encaja bien en los ejercicios de marketing de productos. Vender "confianza cero" como una solución sugiere que todos tus problemas desaparecerán: y entonces el mundo sería realmente sencillo en cuanto no tengamos que preocuparnos más por la confianza.

Y esta es realmente la razón por la puede llegarse a un cierto grado de molestia con este término de confianza cero. Porque cuando se utiliza por sí mismo como un sustantivo en lugar de como un adjetivo modificador para describir otra cosa, es entonces cuando se convierte esencialmente en una falsa promesa.

Siendo realistas, nunca se puede tener un entorno sin confianza. En el sentido más literal, lograr una confianza cero daría lugar a cero interacciones, y nadie quiere realmente eso. Cualquier organización en red necesita tener algo de confianza para funcionar.

Entonces, lo que a la mayoría de la gente se refiere con “confianza cero”, es en realidad la eliminación de la confianza implícita, porque eso es lo que normalmente se explota. El clásico ejemplo es una VPN: digamos que soy un empleado remoto; me conecto a una VPN, me da una dirección IP en otra red y luego puedo ir a cualquier lugar donde la red me permita ir. Eso es mucha confianza implícita, y a los atacantes les encanta abusar de ese tipo de libertad.

Por lo tanto, debemos comenzar a tener conversaciones sobre nuevas formas de reducir los riesgos que existen actualmente como resultado de demasiada confianza implícita, sin una reacción instintiva en la dirección opuesta a un bloqueo de “no confiar en todos”.

El contexto es el nuevo perímetro: confianza continua y adaptable

Cuando pensamos en redes de confianza cero, si quitamos toda la confianza implícita que conlleva tener una dirección IP y, en cambio, aplicamos los principios de confianza continua y adaptativa, entonces podemos comenzar a dar a las personas acceso solo a lo que necesitan, solo cuando lo necesitan. Eso y nada más.

Para hacer cualquier cosa, necesitamos que las personas interactúen con los recursos y los datos. Pero esa interacción no tiene por qué ser todo o nada. La seguridad moderna debería poder brindarnos la capacidad de evaluar continuamente cuánta confianza debe obtener un usuario para cada interacción, en función de una variedad de contextos. No solo quién es el usuario, sino también variables como la calidad de su dispositivo, en qué parte del mundo se encuentra y el nivel de sensibilidad de los datos que se solicitan.

Durante algún tiempo, ha estado de moda la frase: “La identidad es el nuevo perímetro”. Cualquier proyecto que tenga como objetivo reducir la confianza implícita comienza con una base sólida de administración de identidades y accesos (IAM). Pero en realidad, la identidad es solo un punto en una serie de elementos contextuales necesarios para evaluar y otorgar confianza de manera efectiva.

La identidad es omnipresente. Podemos saber fácilmente quién es el usuario humano. Casi siempre sabemos qué es el dispositivo, si posee su propia identidad que podamos verificar. Siempre podemos saber qué aplicaciones y servicios están involucrados porque también poseen identidades. Pero no basta con autenticarnos en una aplicación. La aplicación también debe autenticarse con nosotros, por lo que sabemos que no estamos interactuando con algo que intente suplantar nuestros secretos corporativos (esta es la idea detrás de la identificación y la autenticación mutua).

Entonces, realmente, el contexto es el nuevo perímetro. Si podemos observar toda la información contextual que rodea a una interacción, entonces podemos tomar una decisión inteligente sobre cuánta confianza extender en circunstancias específicas y confirmadas. Al mismo tiempo, necesitamos poder evaluar continuamente esas condiciones. Si algo dentro del contexto cambia, es posible que también deba cambiar el nivel de confianza de la interacción.

Por ejemplo, si un administrador está desempeñando una función administrativa dentro de un conjunto de circunstancias bastante normales (por ejemplo, hora, ubicación, dispositivo), entonces se le permite realizar una función administrativa no tan común. Pero no les otorgamos implícitamente derechos de administrador todo el tiempo; elevamos sus privilegios solo cuando realizan funciones administrativas en contextos de bajo riesgo.

Otro ejemplo sería un empleado que viaja a un lugar del mundo que puede ser peligroso para ciertos tipos de datos. Si la interacción del usuario comienza con datos relativamente inocuos, está bien. Pero si luego se mueven para interactuar con datos que son propiedad intelectual confidencial, entonces, según su ubicación física, reduciremos su acceso a solo lectura en un navegador, o tal vez incluso no les daremos ningún acceso.

Hacia una nueva era de seguridad centrada en las personas

Las viejas formas de pensar sobre los perímetros ya no son útiles. En un mundo moderno e hiperconectado, ya no hay solo uno, sino muchos centros de datos. Necesitamos implementar mecanismos que puedan asignar automáticamente la confianza suficiente para la situación específica. La política debe seguir los datos sin importar a dónde vayan, y debe apuntar a ofrecer el máximo acceso posible dentro del contexto de los requisitos comerciales. Como parte de esto, el equipo de seguridad de información necesita un cambio de imagen moderno para convertirse del ‘Departamento del No se puede’ al ‘Departamento del Sí se puede’.

Si bien la simplicidad de la confianza absoluta cero es atractiva, el concepto debe aplicarse a algo que sea un poco más complejo y, en última instancia, más útil para reducir el riesgo en el mundo real. Si se implementa correctamente, un modelo de confianza adaptativo continuo ofrece un enfoque de seguridad verdaderamente centrado en las personas, lo que brinda a las personas apropiadas el nivel preciso de acceso a la información adecuada y en el momento indicado.

Steve Riley, Director de Tecnología, Netskope