Cómo establecer un perímetro de seguridad de los datos y cumplir con GDPR

- Actualidad

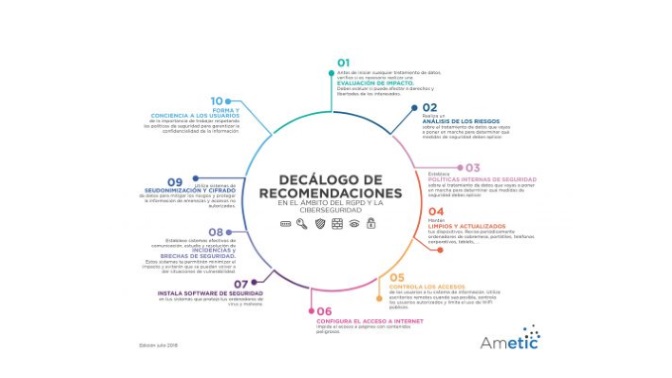

La Comisión de Ciberseguridad de AMETIC ha publicado un decálogo sobre las medidas básicas que una empresa tienen que tener en cuenta para establecer un perímetro de seguridad de los datos y cumplir con el Reglamento General de Protección de Datos (GDPR, en sus siglas inglesas).

|

También puedes leer... |

El decálogo contiene diez recomendaciones sobre las medidas esenciales concretas que debe tener en cuenta una compañía para establecer un entorno seguro para sus datos, así como algunas pautas en el ámbito de la ciberseguridad que llevar a cabo en el marco de GDPR.

1. Antes de iniciar cualquier tratamiento de datos, hay que verificar si es necesario realizar una evaluación de impacto, analizando si puede afectar a derechos y libertades de los interesados o ciudadanos.

2. Se debe un análisis de los riesgos sobre el tratamiento de datos que se vaya a poner en marcha para determinar qué medidas de seguridad hay que aplicar.

3. Habrá que establecer unas políticas internas de seguridad sobre el tratamiento de datos que se vaya a poner en marcha para determinar qué medidas tendrán que aplicarse.

4. Conviene tener limpios actualizados los dispositivos. Por tanto, hay que revisar periódicamente ordenadores de sobremesa, portátiles, teléfonos corporativos, tablets, etc.

5. Es importante controlar los accesos de los usuarios al sistema de información. Recomienda utilizar escritorios remotos cuando sea posible, controlra los usuarios autorizados y limitar el uso de Wi-FI públicas.

6. Es conveniente configura el acceso a Internet para impedir el acceso a páginas con contenidos peligrosos.

7. Obviamente se debe instalar software de seguridad para proteger los ordenadores de virus y malware

8. La empresa debe establecer sistemas efectivos de comunicación, estudio y resolución de incidencias y brechas de seguridad para minimizar el impacto y evitar que se puedan volver a dar situaciones de vulnerabilidad.

9. Habrá que utilizar sistemas de seudonimización y cifrado de datos para mitigar los riesgos y proteger la información de amenazas y accesos no autorizados.

10. Por último, hay que formar y concienciar a los usuarios de la importancia de trabajar respetando las políticas de seguridad para garantizar la confidencialidad de la información.