Una vulnerabilidad en Z-Wave expone 100 millones de dispositivos IoT

- Vulnerabilidades

Un ataque 'downgrade' a este protocolo, que permite el control inalámbrico de electrodomésticos y otros dispositivos, daría a los atacantes acceso no autorizado a los mismos. La vulnerabilidad afectaría a millones de dispositivos que aún admiten la versión más antigua del estándar.

|

También puedes leer... Privacidad y protección de datos en aplicaciones móviles |

Los investigadores Ken Munro y Andrew Tierney han descubierto que más de 100 millones de dispositivos IoT de miles de proveedores son vulnerables a un ataque llamado 'downgrade' en el protocolo Z-wave, haciendo que el dispositivo vuelva a usar una versión anterior del protocolo volviéndolo inseguro, que podría permitir a los atacantes obtener acceso no autorizado a los dispositivos.

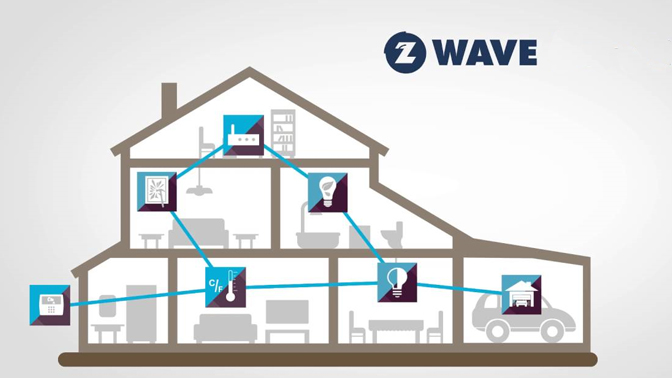

Utilizado principalmente en domótica, Z-wave es una tecnología basada en radiofrecuencias que los dispositivos del hogar usan para comunicarse entre sí, permitiendo el control inalámbrico de electrodomésticos y otros dispositivos para la automatización del hogar y/o la oficina. El problema radica en la implementación del protocolo.

El último estándar de seguridad para Z-Wave (S2 framework) utiliza un intercambio de claves de acuerdo al sistema 'Diffie-Hellman', para compartir las claves únicas entre la unidad controladora central y el dispositivo o dispositivos clientes, si bien millones de dispositivos aún admiten la versión más antigua e insegura del proceso de emparejamiento (S0 framework). Este estándar se demostró vulnerable en 2013 debido al uso de una clave de codificación insegura para proteger la clave de red, lo que permitía a los atacantes interceptar la comunicación entre los dispositivos estando lo suficientemente cerca. Los investigadores han hecho una prueba de concepto y no solo han conseguido explotar este tipo de ataque si no que se han hecho con el control total del dispositivo robando las claves y controlando el dispositivo.

La compañía responsable del protocolo ha dicho que existen procedimientos por los cuales notificar y alertar a los usuarios si el dispositivo se conecta a una red usando versiones anteriores al estándar de seguridad S2 framework, pero lo cierto es que los fabricantes de dispositivos no implementan ninguna interfaz para notificar estas alertas al usuario y, por lo tanto, el usuario del dispositivo queda desprotegido.