'Security World es una arquitectura de protección de claves criptográficas' (nCipher)

- ITDS TV

La arquitectura Security World de nCipher supone una ventaja en estos despliegues cloud en los que los HSM ya no son un appliance, sino que son un servicio

|

Recomendado: |

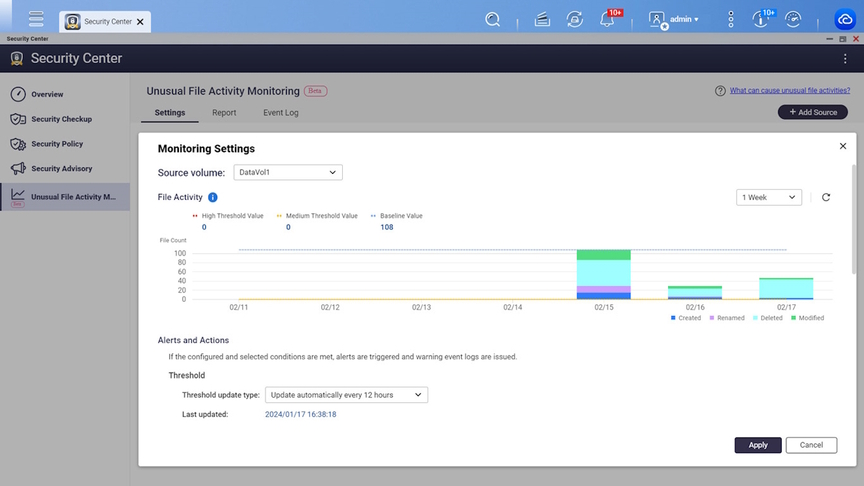

Las soluciones criptográficas de nCipher Security, que a partir del 30 de noviembre de 2020 se convierte en Entrust, protegen las tecnologías y ayudan a cumplir con las nuevas exigencias en materia de cumplimiento. Dice José Perez, Sales Engineer de nCipher, en la sesión online Arquitecturas de Seguridad, ¿qué ventajas ofrecen?, que en temas de cifrado su compañía trabaja con los HSM (Hardware Security Module) y que este tipo de dispositivos ofrecen muchas ventajas, “como el escalado, la flexibilidad y la resistencia a fallos que puedas ver en la operativa de diaria”.

Explica este experto que cuando se habla de protección de claves de cifrado siempre hay un servidor de aplicación que le demanda criptografía al HSM; esa clave se genera dentro del HSM y, en teoría, nunca sale de ese HCM. “El problema que tiene esta aproximación es que si trabajas con un número de claves alto, la memoria del HSM muy probablemente se te acabe llenando”, lo que lleve a comprar más HSM, y se termine ignorando la regla de que la clave nunca abandone el módulo, algo que también sucedería en el caso de que se quiera hacer un backup del material criptográfico.

“Nosotros pensamos que esta no es la mejor aproximación a la hora de proteger tus claves y lo que proponemos es nuestra arquitectura Security World”, donde al final se tiene lo mismo, un servidor de aplicación y un HSM. En este caso, explica José Pérez, el servidor de aplicaciones no va a empezar a generar claves sin más, “sino que va a generar una clave muy importante, la Clave Module, dentro del HSM”, de forma que cuando se necesiten claves de aplicación, estas se crean dentro del HSM con su generador de números aleatorio, se cifran con la Module Key y se guarda fuera del HCM en el sistema de ficheros.

De esta manera “solo hay una clave dentro del HSM, lo que evita el peligro de quedarnos sin memoria” y que, en caso de tener que hacer un backup de las claves criptográficas, esas claves cifradas no son más que archivos de poco peso que si se abren están cifrados.

A la hora de utilizar esas claves cifradas “solo cuando están dentro de los límites seguros del HSM, se descifra con la Module Key se utilizan”. El secreto, asegura el ejecutivo de nCipher, “es que la clave nunca está en claro fuera del HSM”.

“El hecho de que sólo hagamos HSM no quiere decir que esos HSM no se puedan poner en el cloud”, dice José Pérez apuntando a otra de las ventajas que tiene la arquitectura de la compañía, cuyos clientes pueden acceder a esos HSM en modo servicio.

Para acceder a este webinar, accede aquí si ya eres usuario de nuestra Comunidad IT. Si eres nuevo, hazte miembro aquí para ver este vídeo.

Al descargar este contenido aceptas que tus datos sean compartidos con el patrocinador del mismo: nCipher.