Así opera el grupo de ciberespionaje MoustachedBouncer contra diplomáticos en Bielorrusia

- Actualidad

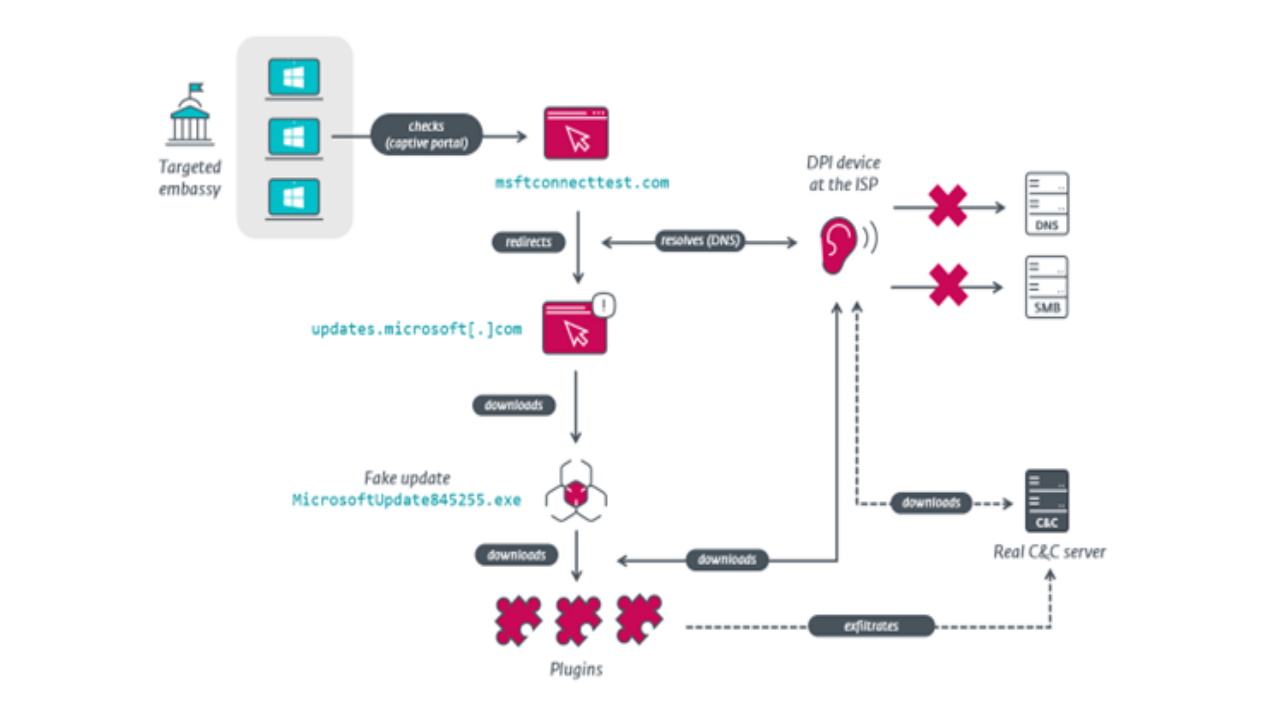

El grupo MoustachedBouncer está alineado con los intereses de Bielorrusia y ataca a diplomáticos europeos y de otras naciones, ubicados en ese país. Lo hace a través de la manipulación de redes a nivel de ISP.

ESET Research ha descubierto un nuevo grupo de ciberespionaje, que opera en Bielorrusia y está alineado con los intereses del gobierno local. Se trata de MoustachedBouncer, activo desde al menos 2014 y que solo tiene como objetivo las embajadas extranjeras del país, incluidas las europeas. Desde 2020, lo más probable es que haya sido capaz de realizar ataques adversary-in-the-middle (AitM) a nivel de ISP dentro de Bielorrusia.

El grupo utiliza dos conjuntos de herramientas independientes que la firma ha denominado NightClub y Disco, según la investigación presentada en exclusiva durante la conferencia Black Hat USA 2023 el pasado 10 de agosto por el investigador de ESET Matthieu Faou.

Según la telemetría de la compañía, el grupo tiene como objetivo embajadas extranjeras en Bielorrusia, entre las que ha identificado dos ataques a Europa, uno al sur de Asia y otro a África. De acuerdo con los datos que maneja, utiliza técnicas avanzadas para las comunicaciones de Mando y Control (C&C), incluyendo la interceptación de redes a nivel de ISP para el implante Disco, correos electrónicos para el implante NightClub, y DNS en uno de los plugins NightClub.

Aunque ESET Research rastrea a MoustachedBouncer como un grupo separado, sus investigadores han encontrado evidencias que pueden sugerir que está colaborando con otro grupo de espionaje activo, Winter Vivern, que ha atacado a personal del gobierno de varios países europeos, incluidos Polonia y Ucrania, en 2023.

Para comprometer a sus objetivos, los operadores de MoustachedBouncer manipulan el acceso a Internet de sus víctimas, probablemente a nivel de ISP, para hacer creer a Windows que está detrás de un portal cautivo. "En los rangos de IP atacados por MoustachedBouncer, el tráfico de red se redirige a una página de Windows Update aparentemente legítima pero que, en realidad, es falsa", explica Matthieu Faou.

Como señala, el escenario de AitM nos recuerda a los actores de amenazas Turla y StrongPity, que han troyanizado instaladores de software sobre la marcha a nivel de ISP. Si bien el compromiso de los routers para llevar a cabo ataques AitM en redes de embajadas no se puede descartar por completo, la presencia de capacidades de interceptación legal en Bielorrusia sugiere que la manipulación del tráfico está ocurriendo a nivel de ISP en lugar de en los routers de los objetivos.

Desde 2014, las familias de malware utilizadas por MoustachedBouncer han evolucionado, y un gran cambio ocurrió en 2020, cuando el grupo comenzó a utilizar ataques adversary-in-the-middle. MoustachedBouncer opera los dos tipos de ofensivas en paralelo, pero en una máquina determinada, solo se despliega una amenaza a la vez. ESET cree que Disco se utiliza junto con los ataques AitM, mientras que NightClub se utiliza para las víctimas donde la interceptación del tráfico a nivel de ISP no es posible debido a una mitigación como el uso de una VPN cifrada de extremo a extremo donde el tráfico de Internet se enruta fuera de Bielorrusia.

"La principal conclusión es que las organizaciones en países extranjeros donde no se puede confiar en Internet deben utilizar un túnel VPN cifrado de extremo a extremo a una ubicación de confianza para todo su tráfico de Internet con el fin de eludir cualquier dispositivo de inspección de red. También deberían utilizar soluciones de seguridad informática actualizadas y de alta calidad", aconseja Faou.

El implante NightClub utiliza servicios gratuitos de correo electrónico, concretamente el servicio checo de correo web Seznam.cz y el proveedor ruso de correo web Mail.ru, para filtrar datos. ESET cree que los atacantes crearon sus propias cuentas de correo electrónico, en lugar de comprometer las legítimas. El grupo de amenazas se centra en robar archivos y monitorizar unidades de disco, incluidas las externas. Las capacidades de NightClub también incluyen la grabación de audio, la toma de capturas de pantalla y el registro de pulsaciones de teclas.