A la hora de diseñar una estrategia "zero trust" no nos olvidemos de los sistemas heredados

- Opinión

Carlos Moliner, responsable de Guardicore Iberia, reflexiona en este artículo que las últimas tecnologías no deben olvidarse de las infraestructuras heredadas.

El auge de la transformación digital hace que las empresas se muevan más rápido, innoven más y adopten nuevas tecnologías para seguir siendo competitivas en sus respectivos mercados. Esto supone que, en muchas ocasiones, se implementen nuevos sistemas que utilizan las últimas novedades y tecnologías del momento. Si bien el modelo de seguridad confianza cero (Zero Trust) responde satisfactoriamente a los retos que han aparecido de la mano del desarrollo de las últimas tecnologías, como la nube, los microservicios o los sistemas de contenedores, es esencial para nuestra seguridad que no nos olvidemos de la infraestructura heredada.

Identificar aquellos sistemas heredados imprescindibles

La transformación digital suele desencadenar en las empresas la implementación de un modelo de confianza cero, al entender que la superficie de ataque va más allá de lo que los controles de seguridad tradicionales pueden controlar y asegurar. Mientras que antes observar el tráfico cuando entraba y salía de nuestro entorno (Norte-Sur) era suficiente, debemos asumir que los atacantes de hoy ya han conseguido acceder y permanecer dentro de nuestra red, por lo que el control sobre el tráfico interno Este-Oeste es imprescindible.

No podemos olvidar que el modelo de confianza cero nace pensado para entornos más modernos y dinámicos, en los que las organizaciones se enfrentan diariamente a intentos de estafas de phishing, conexiones con dispositivos de IoT, asociaciones con redes de terceros, etc. Construido para proteger una red digitalmente transformada, es fácil para las empresas olvidarse de los sistemas heredados y dejar que las aplicaciones críticas para la empresa se queden en el camino. Sin embargo, los sistemas sin parches (a veces simplemente no hay parches para una vulnerabilidad actual de los sistemas antiguos) o los sistemas heredados que cuentan con décadas de antigüedad, es donde pueden aparecer las brechas en la seguridad y los problemas, lo que hace que para los atacantes sea mucho más fácil dar el primer paso hacia su centro de datos.

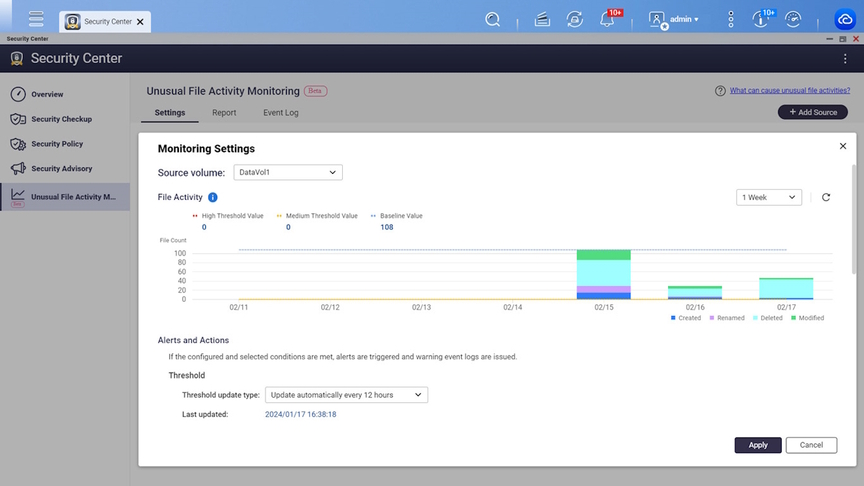

Y es aquí es donde la visibilidad en la confianza cero es tan importante. Si empezamos contando con un mapa preciso y en tiempo real de toda la infraestructura de la empresa, descubriremos aquellos sistemas heredados que necesitamos incluir en el viaje hacia la confianza cero, algunos de los cuales puede que ni siquiera nos hubiéramos dado cuenta de que existían. En algunos casos, esto podría animarnos a modernizar el sistema, como, por ejemplo, actualizando una máquina que utiliza un sistema operativo antiguo. En otros casos, realizar cambios es algo más complicado, como sucede con las máquinas AIX heredadas que procesan transacciones financieras, o en las bases de datos de Oracle que se ejecutan en servidores Solaris. Estos sistemas pueden ser críticos para el negocio, y pueden pasar años antes de que puedan ser actualizados o modernizados, si es que alguna vez llegan a serlo.

Identificar la tecnología heredada de la que nuestra empresa es dependiente, es el primer paso. Cuanto más difícil sea su actualización, más probable es que sean esenciales para el funcionamiento del negocio. Estas serán las áreas que debemos proteger en el actual panorama de alto riesgo.

Incluir lo heredado en nuestro modelo de confianza cero

Debemos asegurarnos de que los servidores heredados disponen de módulos de aplicación de políticas de microsegmentación. La mejor tecnología de microsegmentación puede utilizar un motor de políticas flexible para ayudarle a crear políticas que incluyan sistemas heredados en su modelo de confianza cero. Como punto de partida, deberíamos poder utilizar el mapa para determinar los servidores y los puntos finales que ejecutan aplicaciones heredadas, y cómo se comunican e interactúan estas cargas de trabajo con otras aplicaciones y entornos corporativos. Esto debería tener la granularidad suficiente como para abarcar los procesos, los puertos y los IP. Esta información nos ayudará a descubrir cómo un atacante puede utilizar el movimiento lateral para dañar nuestra empresa o acceder a sus datos y aplicaciones más sensibles.

Con información en tiempo real como esta, podemos evitar los problemas que tienen las soluciones de seguridad tradicionales con los sistemas heredados, de la misma manera que lo haría con el resto del centro de datos. Después de todo, si somos conscientes de las limitaciones de las VLAN y otros controles de seguridad insuficientes para los sistemas modernizados, ¿por qué confiar en ellos para una infraestructura heredada que es aún más crítica para el negocio o difícil de proteger? La segmentación de la red a través de las VLAN a menudo tiene como resultado que toda la infraestructura heredada se sitúe en un segmento al que se puede acceder fácilmente mediante un único ataque bien dirigido, y las reglas de firewall son difíciles de mantener entre las VLAN heredadas y las partes más dinámicas de nuestra red.

En contraste con este método tradicional, un proveedor de microsegmentación creado para un entorno heterogéneo tiene en cuenta los sistemas heredados desde el principio. En lugar de eliminar el soporte para sistemas operativos, hardware, servidores y aplicaciones heredados, la tecnología inteligente de microsegmentación proporciona la misma visibilidad y control en toda la pila.

Confianza cero significa cero puntos ciegos

Es posible que nuestros sistemas heredados se ejecuten silenciosamente en un segundo plano, pero el ruido de las consecuencias, en el supuesto de que se produzca una brecha, podría silenciar nuestra empresa para siempre. No aceptemos que la búsqueda de la modernización nos haga olvidarnos de incluir la infraestructura heredada en nuestro modelo Zero Trust, esa infraestructura donde residen los datos confidenciales y las aplicaciones críticas, y donde puede que sean más necesarios.

Carlos Moliner