Los ataques que utilizan funciones maliciosas de Microsoft SQL Server crecen un 56%

- Endpoint

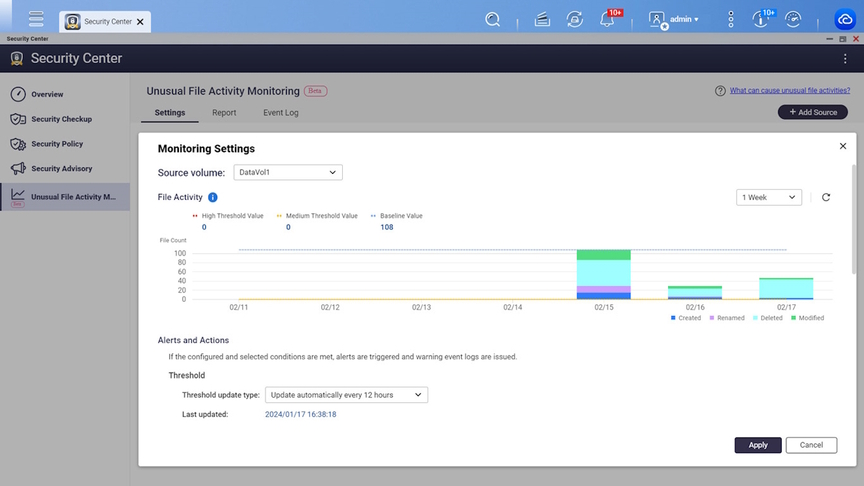

En los ataques analizados, el SQL Server comprometido intentaba ejecutar scripts PowerShell maliciosos que generaban una conexión con direcciones IP externas, para acceder a la infraestructura empresarial. El número de estos ataques ha aumentado a lo largo de 2022, manteniéndose por encima de los 3.000.

|

Recomendados.... |

Microsoft SQL Server se utiliza en todo el mundo en grandes empresas, medianas y pequeñas, para la gestión de bases de datos. Pues bien, los atacantes siguen utilizando un ataque común que emplea los procesos de SQL Server para intentar acceder a las infraestructuras corporativas. Concretamente, los analistas de Kaspersky han detectado en septiembre que el número de servidores SQL atacados creció un 56% en comparación con el mismo periodo del año anterior, superando las 3.000 unidades. Estos ataques se detectaron con éxito con Kaspersky Endpoint Security for Business y Managed Detection and Response.

"A pesar de la popularidad de Microsoft SQL Server, es posible que las empresas no den la suficiente importancia a la protección contra las amenazas asociadas a este software. Los ataques que utilizan funciones maliciosas de SQL Server se conocen desde hace mucho tiempo, pero los atacantes siguen utilizándolas para acceder a la infraestructura de las empresas", afirma Sergey Soldatov, jefe del Centro de Operaciones de Seguridad de Kaspersky.

En un nuevo informe sobre los incidentes más interesantes detectados por Managed Detection and Response, los expertos de Kaspersky describen un ataque que emplea tareas de Microsoft SQL Server, esto es, una secuencia de comandos ejecutados por el agente del servidor. "Los ciberatacantes intentaron modificar la configuración del servidor para obtener acceso al shell para ejecutar malware a través de PowerShell. El SQL Server comprometido intentaba ejecutar scripts PowerShell maliciosos que generaban una conexión con direcciones IP externas. Este script de PowerShell ejecutaba el malware disfrazado de archivos .png desde esa dirección IP externa utilizando el atributo ‘MsiMake’, que es muy similar al comportamiento del malware PurpleFox", explica Soldatov.

Para protegerse de las amenazas dirigidas a las empresas, los analistas de Kaspersky recomiendan mantener siempre el software actualizado en todos los dispositivos que se utilizan, para evitar que los ciberatacantes se infiltren en la red aprovechando las vulnerabilidades; utilizar la información más reciente de Inteligencia de Amenazas para estar al tanto de las TTPs utilizadas por los actores de las amenazas; y elegir una solución de seguridad para endpoints fiable, equipada con funciones de detección basada en el comportamiento y de control de anomalías para una protección eficaz contra amenazas conocidas y desconocidas.