Cinco tendencias en ciberseguridad que las empresas no deben perder de vista

- Actualidad

Con motivo del Día Internacional de la Seguridad de la Información, Techco Security recoge cinco tendencias en este ámbito que las empresas deberían considerar a la hora de diseñar sus estrategias para 2019.

|

También puedes leer... |

Tras analizar la naturaleza y el alcance de los últimos ataques, este especialista en soluciones tecnológicas para sistemas electrónicos de seguridad y protección contra incendios, ha identificado cinco tendencias en materia de seguridad que conviene tener en cuenta en los planes estratégicos de las compañías. Son las siguientes:

- Malware en IoT: a medida que los hogares y empresas optan por dispositivos y equipos conectados a Internet, los ciberdelincuentes han visto una entrada cómoda para acceder a los sistemas y extender rápidamente sus aplicaciones maliciosas.

Periféricos tan populares como impresoras o escáneres; sistemas de acceso como lectores de tarjetas o de reconocimiento facial; gadget como smartwatch, pulseras de actividad, juguetes interactivos… deben incorporar un software de seguridad que repela estos ataques y corte la comunicación con los equipos conectados más críticos (como servidores, bases de datos, etc.).

- Ataques móviles: en general, las compañías se centran en proteger los servidores, ordenadores y portátiles, olvidando los móviles y tabletas. Según los datos de Techco, muchas organizaciones no tienen ningún protocolo de seguridad para sus dispositivos móviles corporativos, lo que aumenta los riesgos de sufrir un ataque.

De la misma manera, la compañía de seguridad revela que muchos de estos malware tienen su origen en plataformas tan populares como Apple Store o Google Play. El año pasado se detectaron virus en más de 41 aplicaciones de la tienda de Google, afectando entre 8,5 millones y 36,5 millones de dispositivos Android. Para Techco, este problema aún persiste ya que recientemente trece juegos de la misma plataforma pudieron infectar a más de medio millón de personas.

La empresa también recuerda que las aplicaciones más populares y descargadas, como WhatsApp, sufren vulnerabilidades. Precisamente, la última actualización de este sistema de mensajería trata de “parchear” el problema de espionaje al usuario al recibir una videollamada.

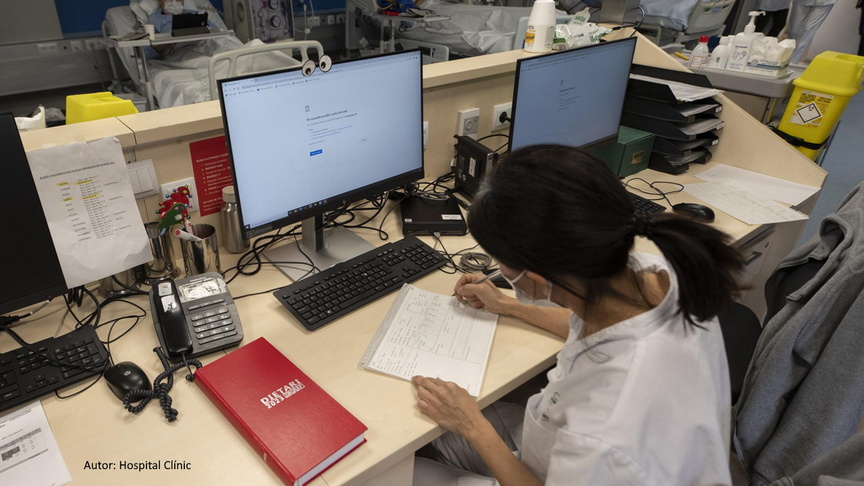

- Instalaciones críticas: cada vez más, las infraestructuras críticas son objetivo de los ciberdelincuentes. Así, por ejemplo, se ha descubierto que uno de los malware recientes más potentes procedía de TeleBots ─el grupo que está detrás del brote masivo del ransomware NotPetya; y el año pasado otro equipo similar de hackers fue el responsable del llamado Black Energy, un ataque a instalaciones críticas que dejó a miles de usuarios de Ucrania sin luz. Techco recuerda que, según datos de Incibe, estas infraestructuras críticas representaron el 1% de los ataques en 2017.

En este sentido, el Real Decreto-Ley sobre seguridad de las redes y sistemas de la información (Ley NIS) obliga a los operadores del sector de seguridad a establecer unas medidas mínimas y a estrechar la coordinación público-privada para incrementar la vigilancia y reforzar los protocolos de seguridad de estas instalaciones críticas.

- Fugas de información: en 2018, las brechas de seguridad de importantes compañías ha sido una constante, permitiendo el acceso de datos de millones de usuarios. Techco ha constatado que la mayoría de estas vulnerabilidades se producen por el descuido de los usuarios, que abren un archivo o link desconocido que ejecuta la copia (o secuestro) de datos estratégicos. Tener los equipos actualizados y con un antivirus evitaría muchos de estos problemas de seguridad.

- Espionaje: aunque aún no se ha esclarecido si la mayoría de los dispositivos y gadgets cuentan con un chip chino que ha espiado durante años a Apple, Amazon y al Gobierno de Estados Unidos, lo cierto es que la sofisticación y precisión de muchos fabricantes hace que ésta sea una posibilidad muy realista.

Para evitar descargar los malware escondidos en aplicaciones y programas que acceden, sin permisos, a los equipos, la compañía de seguridad recomienda a los usuarios leer atentamente los términos y condiciones de uso de estas aplicaciones, rechazando la implantación de aquellas de origen desconocido. Si estos sencillos protocolos de seguridad se siguen, la mayoría de estos espionajes virtuales no se cometerían.