Ciberespionaje: Sofacy centra su interés en los países de Asia central y Oriente Próximo

- Actualidad

El grupo de ciberespionaje está cambiando sus intereses. Muy centrado hasta ahora en objetivos relacionados con la OTAN y Ucrania, la actividad de este grupo se está enfocando al parecer en los países de Asia central, Oriente Próximo e incluso más al este.

|

También puedes leer... |

En 2017, la actividad de Sofacy viró desde un fuerte enfoque a objetivos relacionados con la OTAN y Ucrania a principios de año, a un interés creciente en Asia central, Oriente Próximo e incluso más el Este a finales de año.

Sofacy, también conocido como APT 28 y Fancy Bear, es un grupo de ciberespionaje muy activo y prolífico que fue noticia en 2016 como responsable del hackeo del Comité Nacional del Partido Demócrata de EE.UU. junto a APT29 y en plena campaña electoral de las presidenciales.

El equipo de analistas de Kaspersky Lab acaba de publicar un informe resumen de la actividad del actor de ciberespionaje Sofacy durante 2017, para ayudar a las organizaciones de todo el mundo a comprenderlo mejor y protegerse contra el mismo. En él sus investigadores dicen que su actividad “viró desde un fuerte enfoque a objetivos relacionados con la OTAN y Ucrania a principios de año, a un interés creciente en Asia central e incluso más el Este a finales de año”.

El año empezó con la culminación de la campaña de spear-phishing en la que el actor utilizaba Dealers’ Choice para la distribución de malware, activa desde finales de 2016 y dirigida contra organizaciones relacionadas con Ucrania, intereses militares y diplomáticos, y OTAN. El alcance global de esta campaña fue notable, con víctimas confirmadas tanto por Kaspersky Lab como por terceros en Armenia, Azerbaiyán, Francia, Alemania, Irak, Italia, Kirguistán, Marruecos, Suiza, Ucrania, Estados Unidos, Vietnam, Turquía, Polonia, Bosnia y Herzegovina, Azerbaiyán, Corea del Sur, Letonia, Georgia, Australia, Suecia y Bélgica.

En la primera parte del año también se detectó la adopción en ataques de spear-phishing de una pareja de zero-days explotando la vulnerabilidad de Microsoft (CVE-2017-0262) y la vulnerabilidad use-after-free (CVE-2017-0263) para escalar privilegios. Este ataque tenía fundamentalmente como objetivo a la OTAN en Europa, y se distribuía usando contenido relacionado con el conflicto militar sirio.

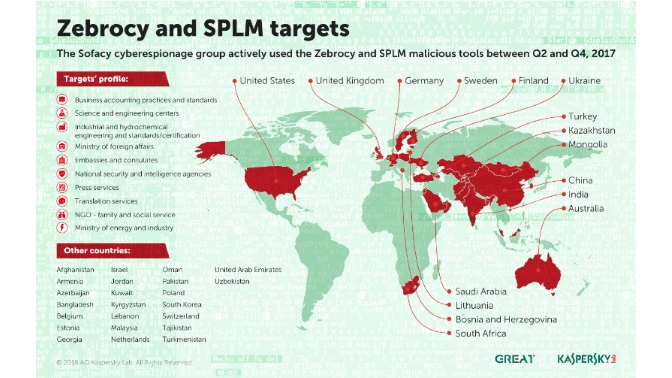

A mediados de 2017 detecciones del backdoor SPLM de Sofacy revelaron un foco de actividad continuo en las repúblicas exsoviéticas de Asia central. Los perfiles de los objetivos incluían organizaciones militares y comerciales relacionadas con la defensa y las telecomunicaciones. Un objetivo atípico del SPLM detectado por los analistas fue una empresa de auditoría y consultoría en Bosnia y Herzegovina.

Junto con todo esto, los analistas descubrieron que el mecanismo de entrega Zebrocy usado por Sofacy se estaba actualizando para alcanzar a un subconjunto pequeño y específico de objetivos. Para estos ataques, el contenido de los correos spear-phishing estaba relacionado con peticiones de visado, imágenes escaneadas, administración del control de sesiones y otras notas administrativas. El foco estaba repartido entre Oriente Próximo, Europa y Asia, y dirigido contra objetivos industriales, tecnológicos, gubernamentales y diplomáticos, entre otros.

Se detectaron objetivos de Zebrocy y SPLM en Afganistán, Armenia, Australia, Azerbaiyán, Bangladesh, Bélgica, China, Alemania, Estonia, Finlandia, Georgia, Israel, India, Jordania, Kuwait, Kirguistán, Kazajstán, Líbano, Lituania, Mongolia, Malasia, Países Bajos, Omán, Pakistán, Polonia, Arabia Saudita, Sudáfrica, Corea del Sur, Suecia, Suiza, Tayikistán, Turkmenistán, Turquía, Ucrania, Emiratos Árabes Unidos, Reino Unido, Estados Unidos, Uzbekistán y Bosnia y Herzegovina.

Durante 2017, se hizo pública parte de la infraestructura usada por Sofacy, por lo que los analistas esperan ver cambios en la misma durante 2018.

Una vez que se detecta actividad de un actor como Sofacy en una red, es importante revisar los inicios de sesión y los accesos inusuales de los administradores de sistemas, escanear minuciosamente los archivos adjuntos entrantes y mantener la autenticación de dos factores para servicios como el correo electrónico y el acceso VPN.

Con el fin de identificar su presencia, “es importante disponer de información actualizada acerca de sus campañas objetivos a través de informes de inteligencia, y también utilizar herramientas de caza tan potentes como YARA. También merece la pena invertir en una solución como Kaspersky Anti Targeted Attack Platform”, dice la firma.